LockBit volta ao ativo depois de mega operação das autoridades

Durante a semana passada, as autoridades do Reino Unido revelaram uma das maiores operações contra um dos maiores grupos de ransomware no ativo. O grupo LockBit é atualmente um dos mais reconhecidos na área, tendo começado as suas atividades em meados de 2019.

As autoridades revelaram recentemente a operação Cronos, onde foram apreendidos vários servidores e sistemas usados pelo grupo para os seus ataques. O site do grupo, que anteriormente teria as vitimas do mesmo, passou também a ser controlado pelas autoridades, que o usaram para partilhar informações sobre a operação, o grupo, e ajuda para as vítimas do mesmo.

No entanto, embora a operação tenha levado ao desmantelamento dos sistemas usados pelo grupo para os seus ataques, e de vários sites onde essa informação era partilhada, parece que não impediu inteiramente as atividades deste.

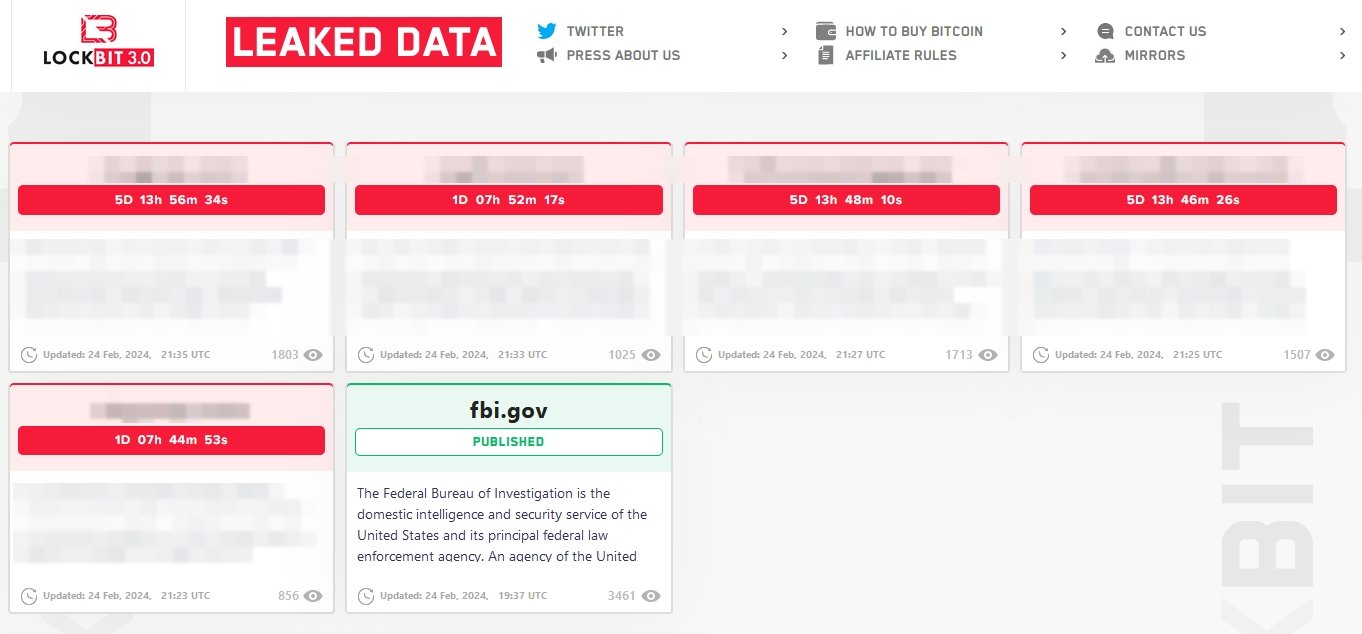

Dentro da rede TOR, o grupo encontra-se agora de novo no ativo, tendo já um novo site .onion, e contando também com uma lista de novas vítimas. Isto indica que as atividades do grupo ainda se encontram bastante ativas, apesar do impacto que a operação das autoridades teve.

Ao mesmo tempo, o grupo veio publicamente deixar uma mensagem sobre o sucedido. Na sua mensagem, o grupo afirma que as autoridades apenas obtiveram acesso à infraestrutura antiga devido à “preguiça” do grupo em atualizar as suas infraestruturas.

Mais concretamente, este afirma que as autoridades terão explorado uma falha relativamente recente no PHP, que terá levado a obter detalhes dos sistemas, e eventualmente, ao controlo dos mesmos. Esta falha terá sido explorada porque os sistemas usados pelo grupo não estariam atualizados corretamente.

Na mesma mensagem, o grupo deixa ainda claro que lançou o novo site, sobre novos servidores, com atualizações em linha. Além disso, o grupo afirma ainda que irá recompensar qualquer um que encontre falhas de segurança nos novos sistemas.

O grupo alega que as autoridades apenas terão ficado interessadas no grupo depois de ter ocorrido um ataque de ransomware à Fulton County, que levou a que vária informação sensível sobre o caso em ativo nos tribunais dos EUA fosse igualmente roubada. Face a isto, o grupo afirma que irá começar a focar-se em realizar mais ataques para entidades governamentais dos EUA, de forma a pressionar as mesmas.

Por fim, o grupo alega ainda que, das 1000 chaves de desencriptação obtidas pelas autoridades, estas diriam respeito a malware relativamente simples, que terá sido obtido de sistemas de encriptação usados por afiliados “de entrada”, com pedidos de resgate relativamente pequenos. Os sistemas que as autoridades tiveram acesso teriam ainda 20.000 chaves das quais estariam protegidas, e não foram obtidas, de um total de quase 40.000 chaves criadas desde o inico das operações do grupo.

Face à mensagem, fica claro que as atividades do grupo não devem parar, mesmo com a operação das forças de segurança. A lista de vítimas encontra-se agora a crescer no novo site da rede TOR, e espera-se que mais informações venham a ser reveladas em breve.

Ao mesmo tempo, a operação das autoridades, mesmo não tendo terminado com o grupo, causou danos graves na sua reputação e na informação que o mesmo possui, que pode influenciar as atividades futuras do mesmo, mas também de outros grupos de ransomware ligados a este.