Falha em veículos da Tesla permite controlo por um Flipper Zero

Um novo ataque usando o Flipper Zero pode permitir ao dispositivo controlar remotamente veículos da Tesla, que inclui a capacidade de abrir os mesmos e iniciar a ligação. O ataque encontra-se ativo mesmo na versão mais recente da app da Tesla, e do software existente nos veículos da marca.

A descoberta foi realizada pelos investigadores de segurança Talal Haj Bakry e Tommy Mysk, que terão reportado a mesma à Tesla. A falha encontra-se na forma como a autenticação a novos dispositivos é feita via o carro, que se encontra aberta a ser explorada para ataques.

Embora a falha tenha sido reportada à Tesla, a fabricante afirma que a mesma não seria válida.

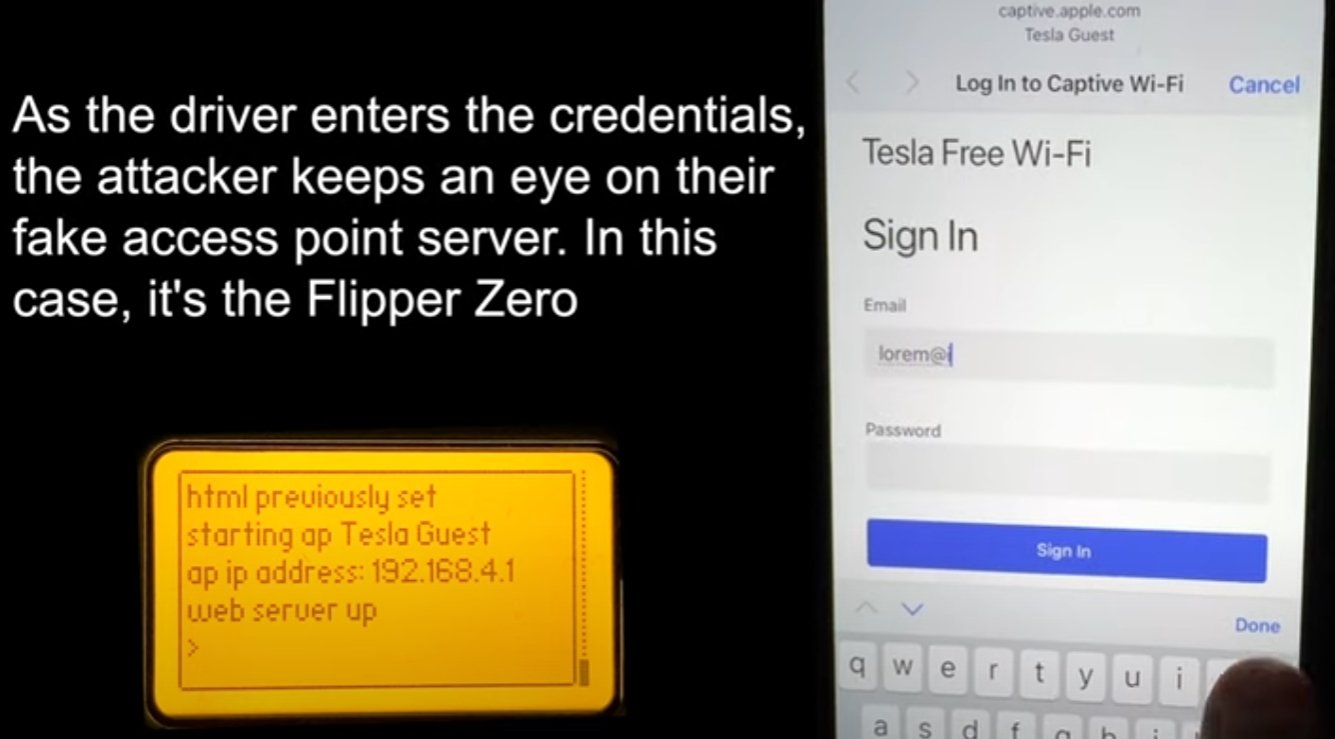

O ataque começa quando os atacantes criam uma falsa rede sem fios, próxima de postos de carregamento da Tesla, com o nome “Tesla Guest”, que é bastante vulgar de encontrar em centros de carregamento da empresa. Embora os investigadores tenham usado o Flipper Zero para criar esta rede falsa, é possível de se usar qualquer outro dispositivo que tenha essa capacidade.

Quando as vítimas tentam aceder a esta rede, são questionadas para acederem a uma página de login, onde necessitam de introduzir os seus dados de login nas contas Tesla. Os dados introduzidos no site falso podem ser vistos em tempo real pelos atacantes.

Isto permite também verificar qualquer código de autenticação em duas etapas que seja enviado para as vítimas, de forma a acederem às suas contas. Feito isto, é possível ter controlo sobre o que se encontra na conta, e localizar os veículos em tempo real.

Ao mesmo tempo, este acesso permite também que os atacantes possam criar uma nova ligação do veículo com um novo dispositivo, que neste caso será o dispositivo em controlo pelos atacantes. Para isto, no entanto, os atacantes necessitam de estar fisicamente próximos dos veículos e das vítimas, visto a limitação da ligação Bluetooth.

As Phone Keys utilizam a aplicação móvel da Tesla em conjunto com o smartphone do proprietário do carro para permitir o bloqueio e desbloqueio automático do veículo, através de uma ligação Bluetooth segura. Os automóveis Tesla também utilizam Chaves de cartão, que são cartões RFID finos que têm de ser colocados no leitor RFID da consola central para ligar o veículo. Apesar de serem mais seguras, a Tesla trata-as como uma opção de reserva se a chave telefónica não estiver disponível ou estiver sem bateria.

Mysk afirma que a adição de uma nova chave telefónica através da aplicação não requer que o automóvel seja desbloqueado ou que o smartphone esteja no interior do veículo, o que cria uma lacuna de segurança significativa.

Além disso, os investigadores afirmam que todo este processo pode ser realizado sem que as vítimas sejam alertadas de tal. Isto ocorre porque a app não notifica quando uma nova chave é adicionada na conta ou nos veículos, e, portanto, os atacantes podem obter controlo do veículo totalmente “secreta”.

Embora os investigadores tenham testado o método com um Tesla Model 3, estes afirmam que a técnica pode ser usada em praticamente qualquer outro modelo da marca. A Tesla nega que esta falha seja válida, tendo em conta os passos envolvidos que se encontram fora do foco do software da empresa.