PKfail: grave falha pode permitir ataques diretos na UEFI

A UEFI foi criada para garantir uma maior proteção contra possíveis ataques de rootkit, que se instalam neste ponto do arranque do sistema – e que são considerados um dos formatos de malware mais eficazes e destrutivos, simplesmente por contornarem as principais medidas de segurança existentes.

No entanto, foi recentemente descoberta uma falha que, se explorada, pode permitir que malware consiga instalar-se na UEFI dos sistemas, e possa mesmo contornar algumas das proteções existentes. Apelidada de PKfail, a mesma permite contornar o Secure Boot e levar à eventual instalação de malware no sistema.

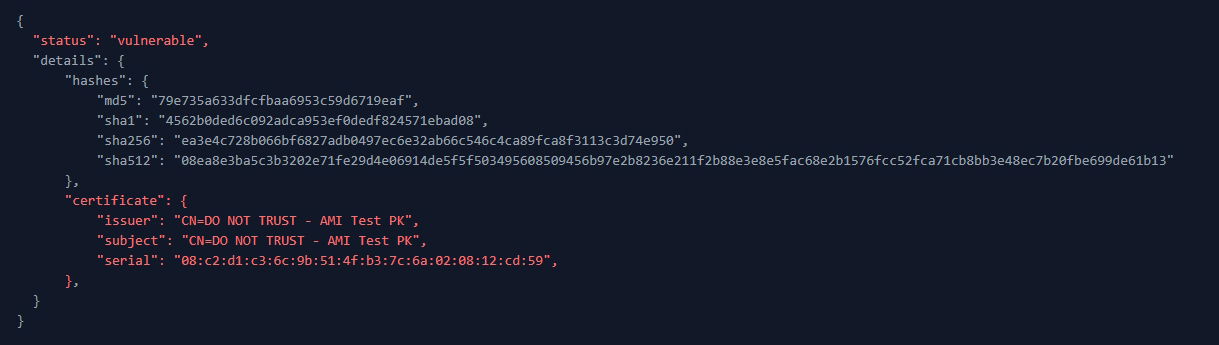

A equipa de investigadores da Binarly Research afirma que vários dispositivos, de diferentes fabricantes, usam uma chave de segurança que é considerada como insegura, para proteger o Secure Boot. Esta chave, criada pela American Megatrends International (AMI), possui a indicação de ser apenas uma chave de teste e que não deve ser usada em produtos finais, mas ainda assim, alguns fabricantes parecem ter integrado a mesma nos seus dispositivos, abrindo as portas para possíveis ataques.

Os fabricantes deveriam alterar esta chave por uma chave dedicada das suas entidades, que garantia a segurança. Porém, a maioria não realiza esta tarefa, mantendo a chave padrão nos equipamentos.

No total, mais de 813 produtos foram descobertos a conter esta chave, de marcas como Acer, Aopen, Dell, Formelife, Fujitsu, Gigabyte, HP, Intel, Lenovo e Supermicro.

Embora a chave da American Megatrends International (AMI) fosse desconhecida do público, esta acabaria por ser publicamente revelada num leak de dados no inicio deste ano. Como tal, a chave – embora seja marcada como não sendo para utilização geral – pode agora ser do conhecimento geral, e qualquer um a pode obter e usar para contornar as medidas de proteção do Secure Boot em sistemas onde a mesma seja usada.

Os investigadores afirmam que o primeiro firmware descoberto com a falha PKfail foi lançado em Maio de 2012, e manteve-se em vários equipamentos até Junho de 2024. A confirmar-se, este é um dos mais longos problemas e falhas que tem vindo a manter-se nos equipamentos até à data.

A lista completa de equipamentos afetados por esta falha pode ser verificada no site da mesma. Os utilizadores podem ainda enviar os ficheiros de firmware dos seus dispositivos para o site, de forma a verificarem se estão vulneráveis.

A atualização deve ser feita pelos fabricantes, que devem fornecer versões atualizadas do firmware onde a chave padrão da AMI não seja usada.