Recebeu um link com um arroba? Tenha cuidado com o esquema!

Os criminosos encontram-se sempre à procura de novas formas de enganar os utilizadores, e por vezes uma das formas mais simples encontra-se no link que é enviado para os mesmos.

Existem vários formatos de esquemas, mas um dos mais vulgares passa por enviar para possíveis vítimas links, seja por email, sms ou mensagens diretas, que reencaminham os utilizadores para sites com conteúdos enganadores ou onde requerem informações sensíveis.

Muitos utilizadores olham diretamente para o link, de forma a validar se o mesmo é legítimo – sobretudo quando se refere a sites conhecidos. Mas a realidade é que muitos ainda olham apenas para a parte inicial do mesmo – abrindo portas para que o ataque ainda tenha sucesso.

Um esquema que tem ganho tração tenta tirar proveito de uma pequena funcionalidade dos navegadores, com o objetivo de enganar as vítimas a pensarem que estão a aceder a um site, quando não é verdade.

Normalmente, um link possui o domínio principal como a primeira parte do mesmo. Por exemplo, https://tugatech.com.pt possui o domínio “tugatech.com.pt” visível para os utilizadores. Este é o endereço que muitos olham quando recebem um link.

Mas o que algumas campanhas de phishing começaram agora a adotar passa por aproveitar uma antiga funcionalidade, mas que ainda se encontra disponível nos navegadores atuais, para “ocultar” o domínio correto.

Se antes do domínio base do link for colocar um @, é possível colocar qualquer nome ou endereço que se pretenda, o que abre caminho para que o sistema seja explorado.

Por exemplo, https://tugatech.com.pt e https://sitefalsodelogin.pt@tugatech.com.pt são dois endereços aceites pelos navegadores atuais, e que direcionam para o mesmo site. No entanto, o segundo link conta com o sitefalsodelogin.pt@ antes do endereço real. Explorando esta técnica, os atacantes podem enviar links que parecem ser associados com um site em particular – nomeadamente o site legitimo que se associa com a campanha de phishing, como a página de login de um banco ou de uma rede social – mas que, na realidade, direcionam para outro endereço completamente diferente.

Os navegadores devem remover automaticamente a parte inicial do endereço, mas, na prática, as vítimas podem não verificar isso, porque já teriam validado o endereço como “legitimo” da forma original que o receberam.

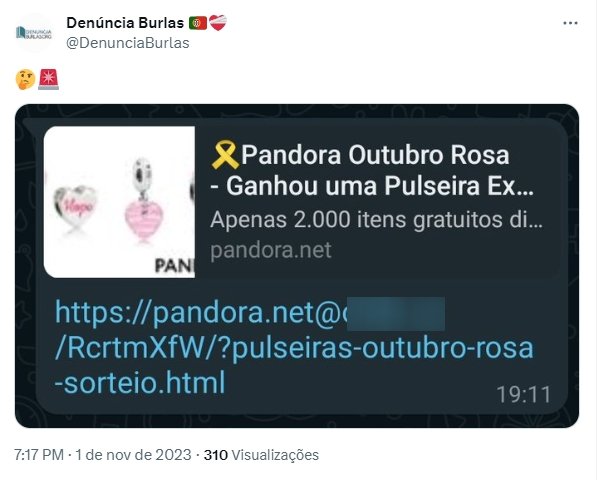

Isto complica-se ainda mais se tivermos em conta que muitas plataformas “cortam” os endereços nas mensagens que são enviadas. Por exemplo, https://sitefalsodelogin.pt@tugatech.com.pt pode ficar em alguns locais como https://sitefalsodelogin.pt@tug(…).

Em alguns casos, como o exemplo anteriormente partilhado, as plataformas podem até assumir o endereço na pré-visualização de links, aumentando ainda mais o potencial do esquema.

Por que razão isto acontece?

Estes links com @ no endereço são conhecidos como links com credenciais. Normalmente, são usados para rapidamente introduzir credenciais de login em sites pela internet, sobretudo de redes internas privadas ou servidores.

Este género de links não é recomendável de se usar, pois podem divulgar informação sensível que pode ser roubada por terceiros – afinal de conta, os dados de login encontram-se visíveis na própria URL do link. No entanto, os navegadores vão interpretar os mesmos corretamente.

Estes links encontram-se em desuso atualmente, mas ainda são válidos. Nos últimos tempos têm vindo a ser cada vez mais usados para práticas de spam e phishing.

Uma forma dos utilizadores protegerem-se deste género de esquemas passa por sempre validarem os endereços diretamente do navegador, usando a barra de endereços do mesmo – a qual deve apresentar sempre o domínio final correto.