Versões piratas do Microsoft Office instalam mistura de malware nos sistemas

Por quem navega em conteúdos piratas, certamente que descobrir um ou outro com malware não é propriamente uma novidade. Mas recentemente, uma nova campanha de malware encontra-se focada para quem procura soluções “alternativas” para instalar o Microsoft Office.

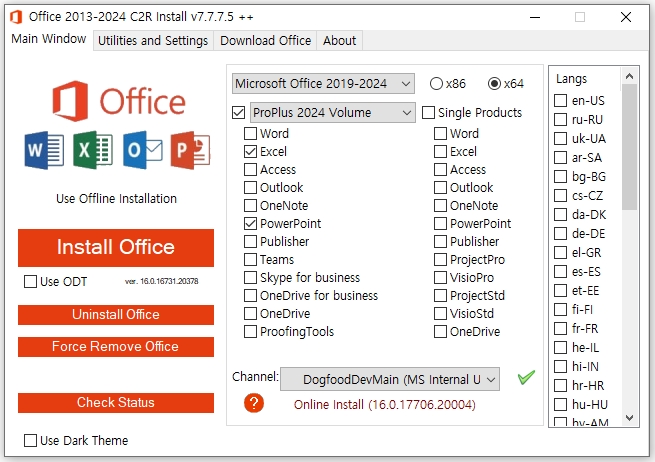

Segundo os investigadores da empresa de segurança AhnLab Security Intelligence Center, foi descoberto em vários sites de partilha de programas ilegalmente, uma versão pirateada do Microsoft Office, que embora tenha um aspeto “profissional”, encontra-se longe de ser segura para os sistemas.

O software propaga-se como sendo um instalador e ativador para diferentes versões do Microsoft Office. Os utilizadores, ao abrirem o mesmo, possuem acesso a uma interface aparentemente legítima e bem trabalhada, de onde se pode escolher qual a versão do Office a instalar, idioma e outras configurações.

No entanto, em segundo plano, esta aplicação também instala um verdadeiro cocktail de malware no sistema. Usando código encriptado na sua fonte, a aplicação procede com a instalação de diferentes formatos de malware no sistema, desde ransomware, spyware e outro malware em geral, que pode levar a roubo de dados.

De acordo com os investigadores, o programa começa por contactar os servidores do Telegram ou Mastodon, de onde procede para receber os links onde se encontra o malware – um script que, para evitar a deteção, encontra-se armazenado no Google Drive ou GitHub.

Depois de descarregado, o script é executado no PowerShell, procedendo com a instalação tanto do Microsoft Office pedido pelo utilizador, como também de diferentes variantes de malware. Não se contentando apenas com um, o programa instala mesmo vários malwares no sistema.

Entre estes encontra-se o Orcus RAT, que permite acesso remoto ao sistema, o XMRig, que usa os recursos do sistema para minerar criptomoedas, o 3Proxy, que abre um proxy para ligações remotas a partir do sistema, PureCrypter, que mantém o malware instalado e atualizado, e ainda o AntiAV, que desativa uma vasta lista de programas de segurança, impedindo a deteção dos mesmos.

Mesmo que o malware seja removido do sistema, existem ainda módulos adicionais que são executados cada vez que o mesmo arranca, e que procedem com a instalação novamente de malware nas máquinas.

Este género de campanhas podem ainda levar a que ransomware também seja descarregado e instalado nas máquinas. Por agora, parece que o foco parece ser malware que pode permitir o roubo de dados e o controlo remoto dos sistemas, mas eventualmente pode transitar para ransomware.