Qualquer pessoa pode estar sujeita a ter um vírus instalado no seu computador, mesmo que use uma proteção em tempo real – estas nunca são 100% eficazes. Se antigamente os vírus distribuíam-se sobretudo em disquetes e pens infetadas, hoje em dia basta aceder a um site ou descarregar um programa errado…

Ter um sistema infetado por um malware não é difícil, mas recuperar do mesmo pode ser uma verdadeira dor de cabeça – sobretudo se não souber por onde começar.

Neste artigo iremos tentar ajudar nisso mesmo, para o caso do ambiente Windows, com alguns passos que devem ser tomados não apenas para evitar que os seus conteúdos possam ser comprometidos, mas também para prevenir que o malware se alastre a outros sistemas e que possa realizar a “limpeza” de forma segura.

Vamos então começar!

1- Isole o sistema de imediato!

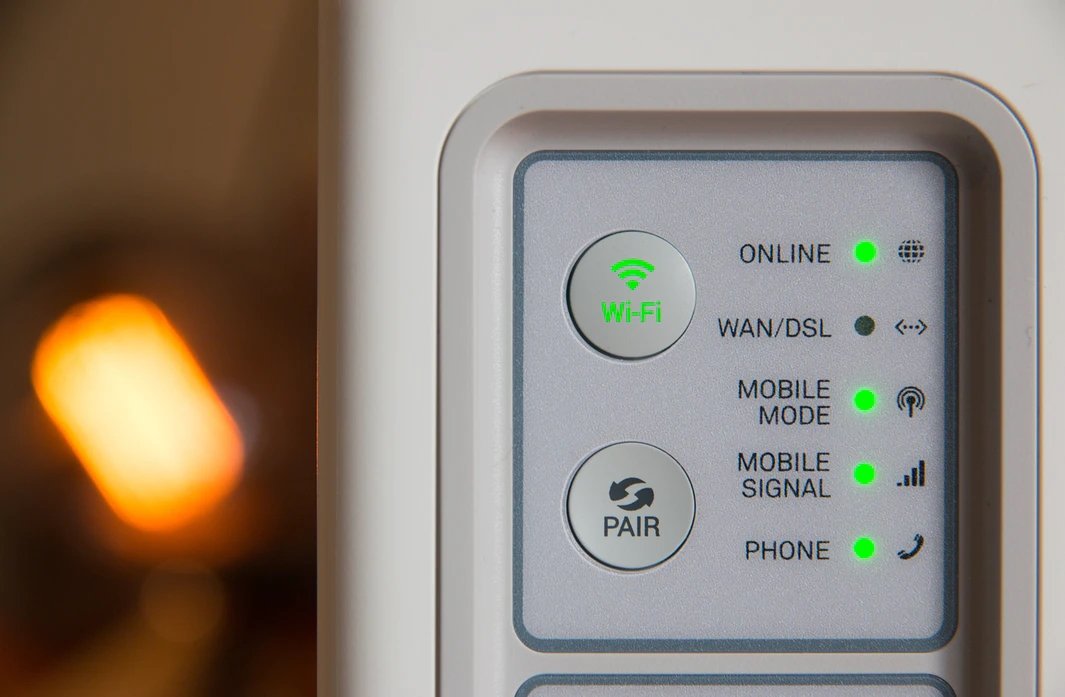

Se descobrir que um determinado sistema na sua rede se encontra infetado, a primeira coisa que deverá fazer será isolar o mesmo. Desligue todas as ligações à Internet, seja por cabo ou sem fios.

Isto previne não apenas que o malware possa propagar-se para outros sistemas na rede local, aproveitando falhas nos mesmos, mas também evita que informação possa ser enviada para os responsáveis pelo malware – ou que sejam recebidos comandos que poderiam infetar ainda mais o sistema ou causar perdas consideráveis de dados.

2- Comece a analisar os danos

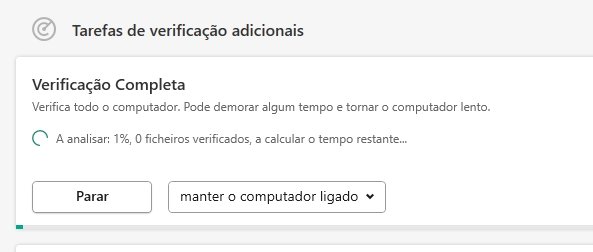

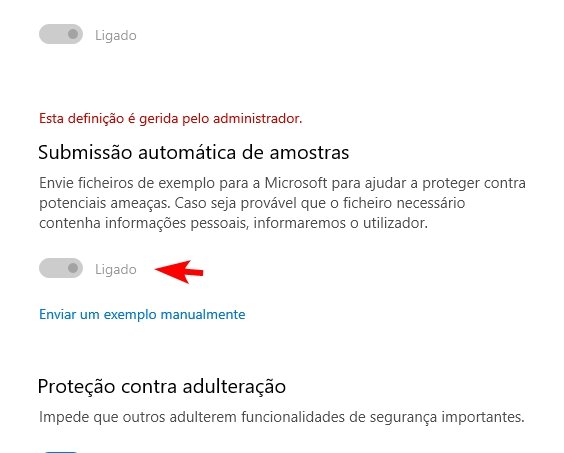

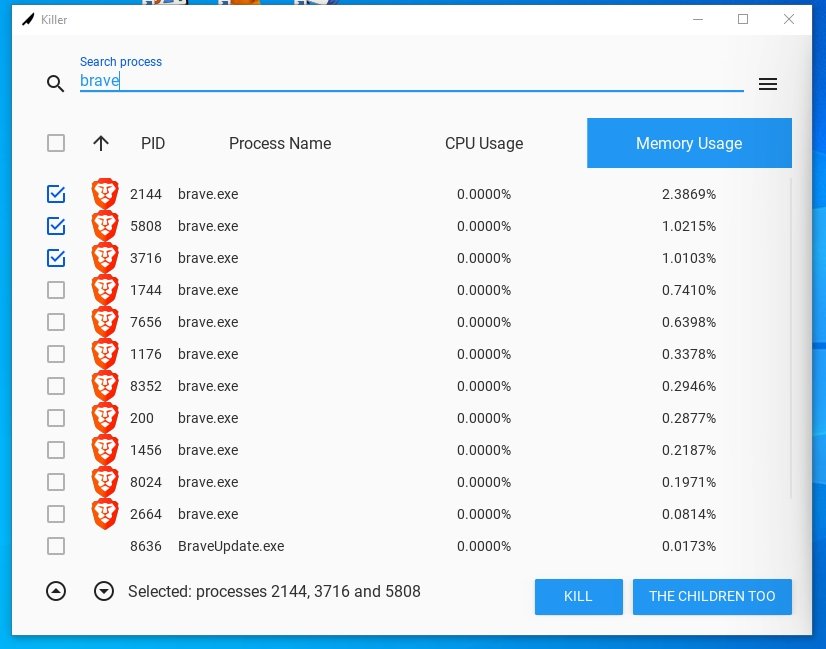

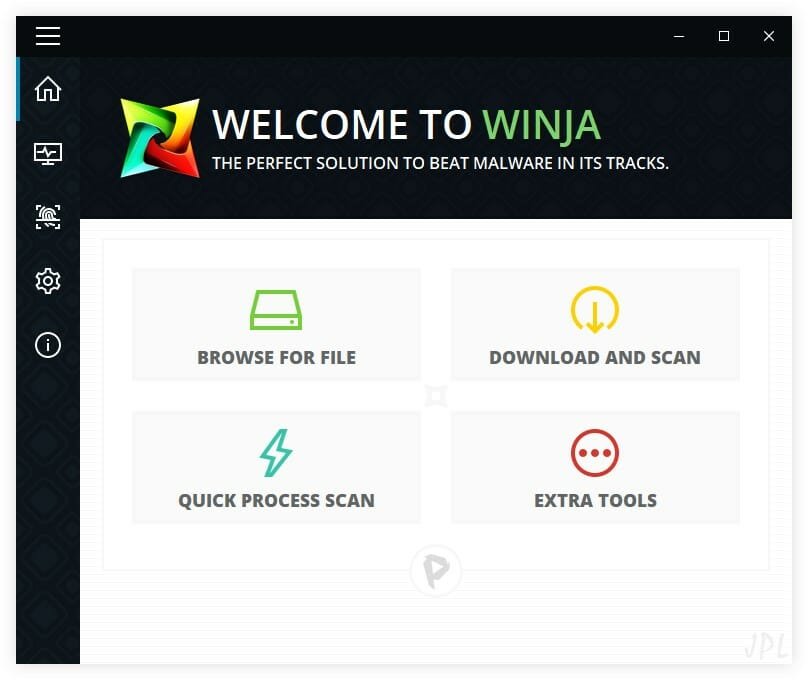

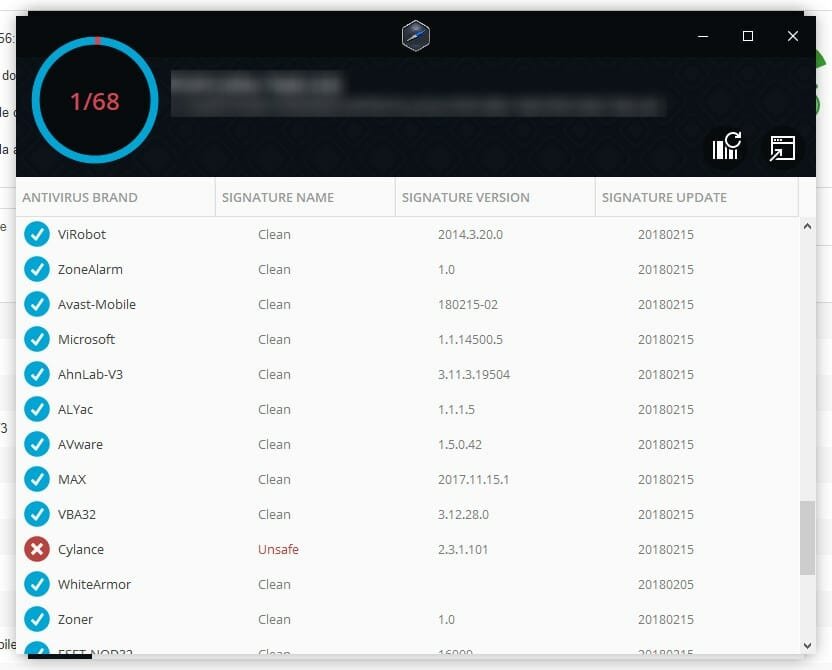

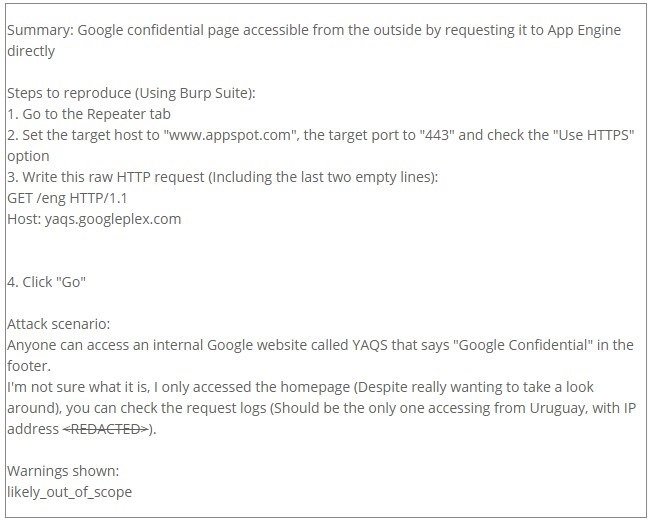

Tendo o sistema isolado, é altura de começar a verificar os danos que foram causados. Use um bom programa de antivírus para realizar um scan completo do sistema, de forma a identificar o género de malware que o mesmo possui.

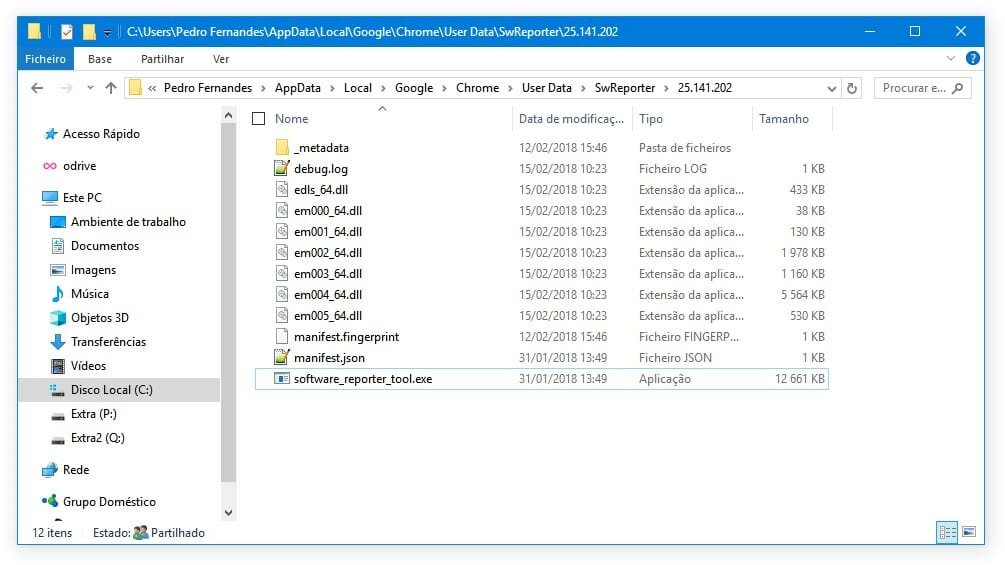

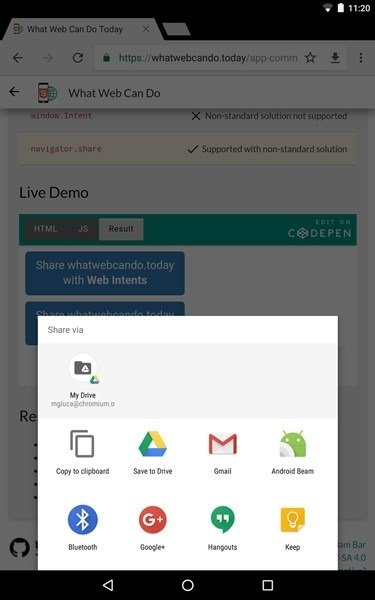

Isto pode ser um pouco complicado de fazer se realizou o passo anterior de isolar o sistema, já que praticamente todas as aplicações de segurança atualmente existentes necessitam de algum género de acesso à Internet, nem que seja para descarregar as assinaturas mais recentes de vírus.

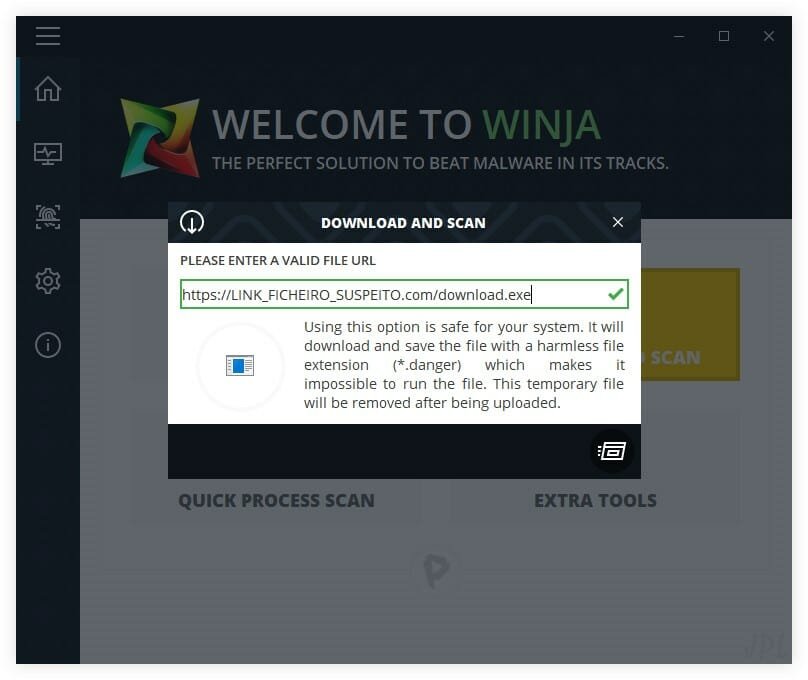

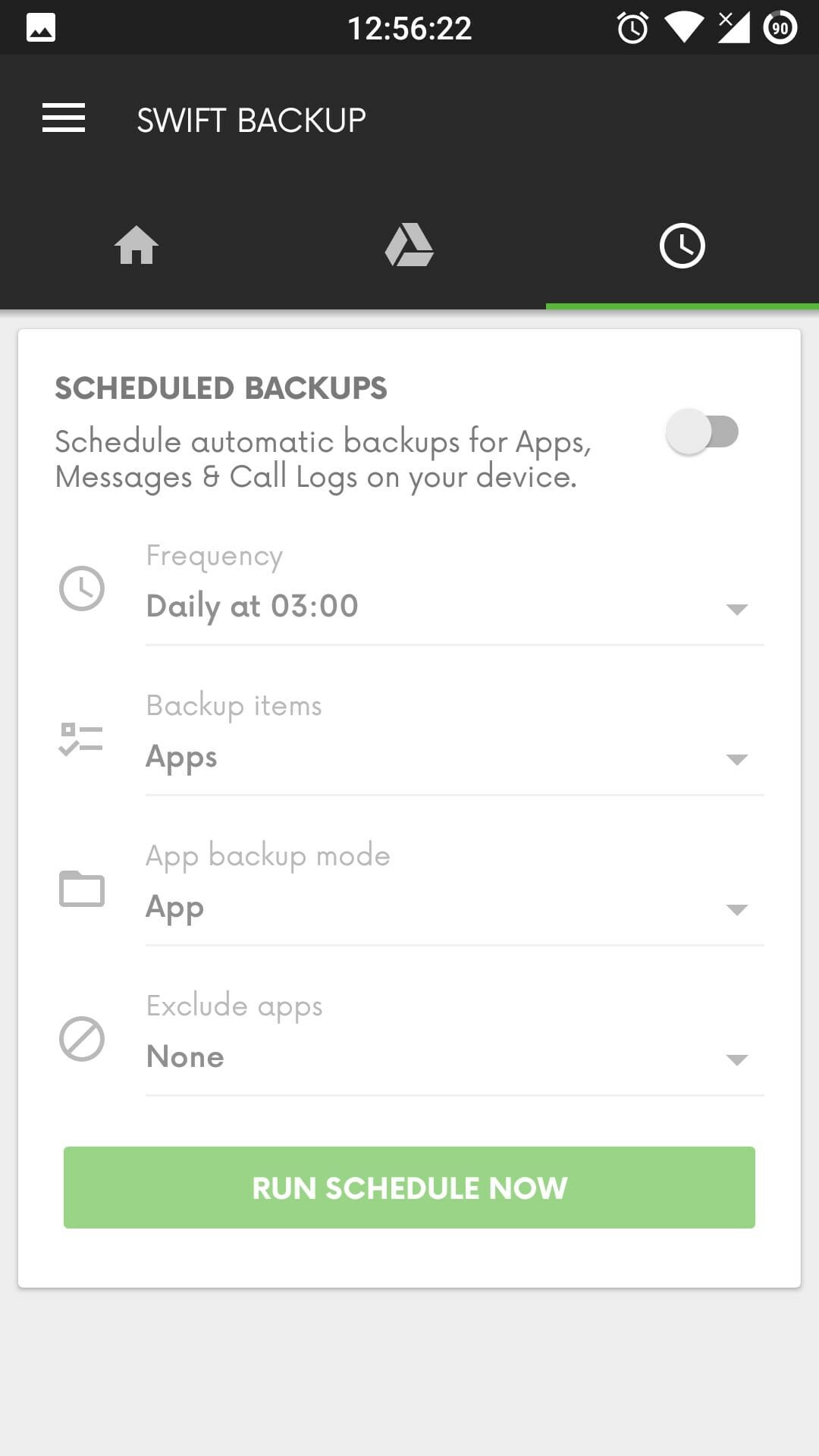

Mas, felizmente, nem sempre tem de ser o caso. Se possui acesso a outro computador “limpo”, existem programas que pode instalar para realizar análises em formato “offline”. Um dos exemplos será o Kaspersky Rescue Disk, que pode usar para arrancar o seu sistema num ambiente seguro e onde pode realizar a análise por malware.

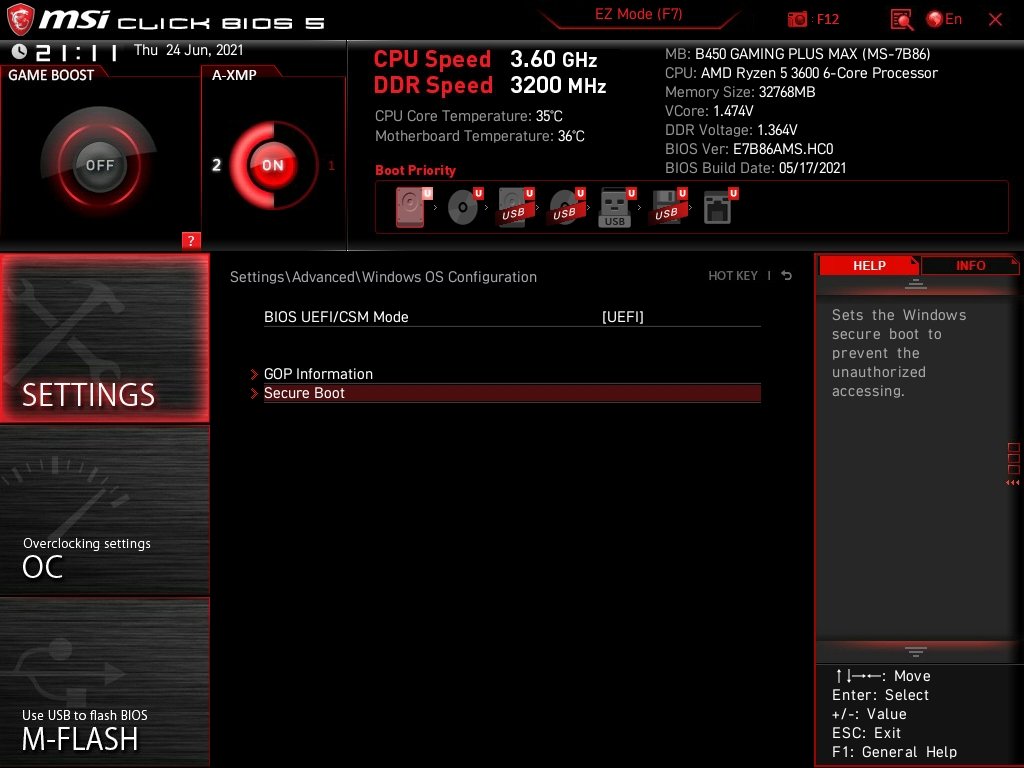

Para o uso destes ambientes seguros, apenas necessita de criar uma pen de arranque num sistema “limpo”, e depois arrancar o sistema infetado pelo mesmo.

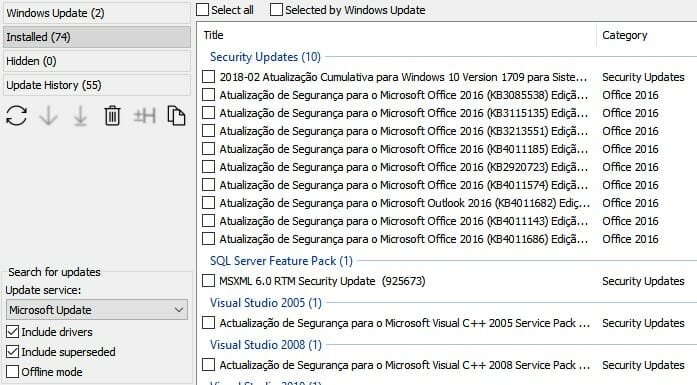

Em alternativa, pode também usar programas de antivírus que forneçam a opção de instalação “offline”. Este género de instalação, normalmente, possui a base de dados por vírus mais recente da empresa, mas não exige que tenha uma ligação ativa à Internet para realizar o scan.

Um dos exemplos será o Avast Antivírus, que fornece as suas versões “offline”.

No entanto, tenha em conta que as soluções de antivírus offline apenas serão úteis caso o sistema esteja a funcionar corretamente. Dependendo do género de malware que tenha sido instalado, esta solução pode não ser totalmente eficaz, e como tal a criação de uma pen de arranque ainda será o processo recomendado.

3- Remova todo o malware que for encontrado

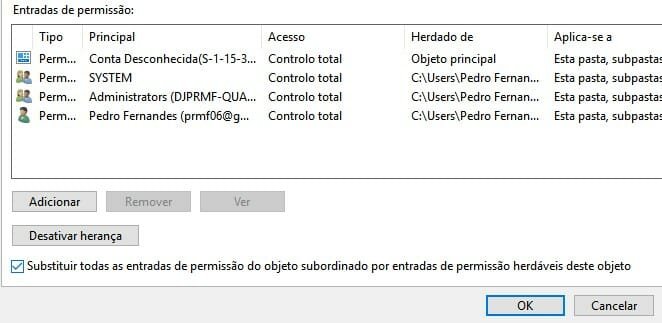

Independentemente da forma como tenha avaliado os estragos no ponto anterior, verifique e guarde qual o género de malware que foi infetado no sistema, e tente remover os conteúdos descobertos.

A análise deverá indicar todos os ficheiros que estarão associados com o malware, e deverá ser dada a possibilidade de remover os mesmos ou de tentar desinfetar os mesmos.

Se quiser ter realmente certeza que remove todo o género de malware do sistema, tente usar mais do que uma aplicação de segurança para realizar a análise por malware – NUNCA instale dois antivírus no sistema! Certifique-se que remove um antivírus antes de instalar outro – ou então use diferentes discos de arranque seguro.

4- Altura de passar para a recuperação

Depois de remover todo o malware/vírus que tenha sido detetado, chega a altura de começar a pensar na recuperação do sistema. A maioria dos utilizadores pode considerar que, estando o vírus removido, o sistema está limpo. E em parte isso pode ser possível.

No entanto, não existe nenhuma solução perfeita. E mesmo que o sistema esteja a ser marcado como livre de malware, o recomendado será que seja feita a instalação do mesmo de raiz e de forma limpa – sobretudo para garantir a total segurança dos dados.

Supondo que ainda possui acesso ao sistema operativo – e que o vírus não causou algum género de problema extra no mesmo – chega a altura de começar a pensar em reinstalar o mesmo.

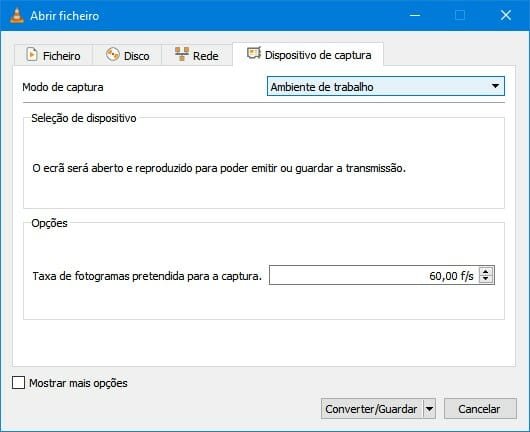

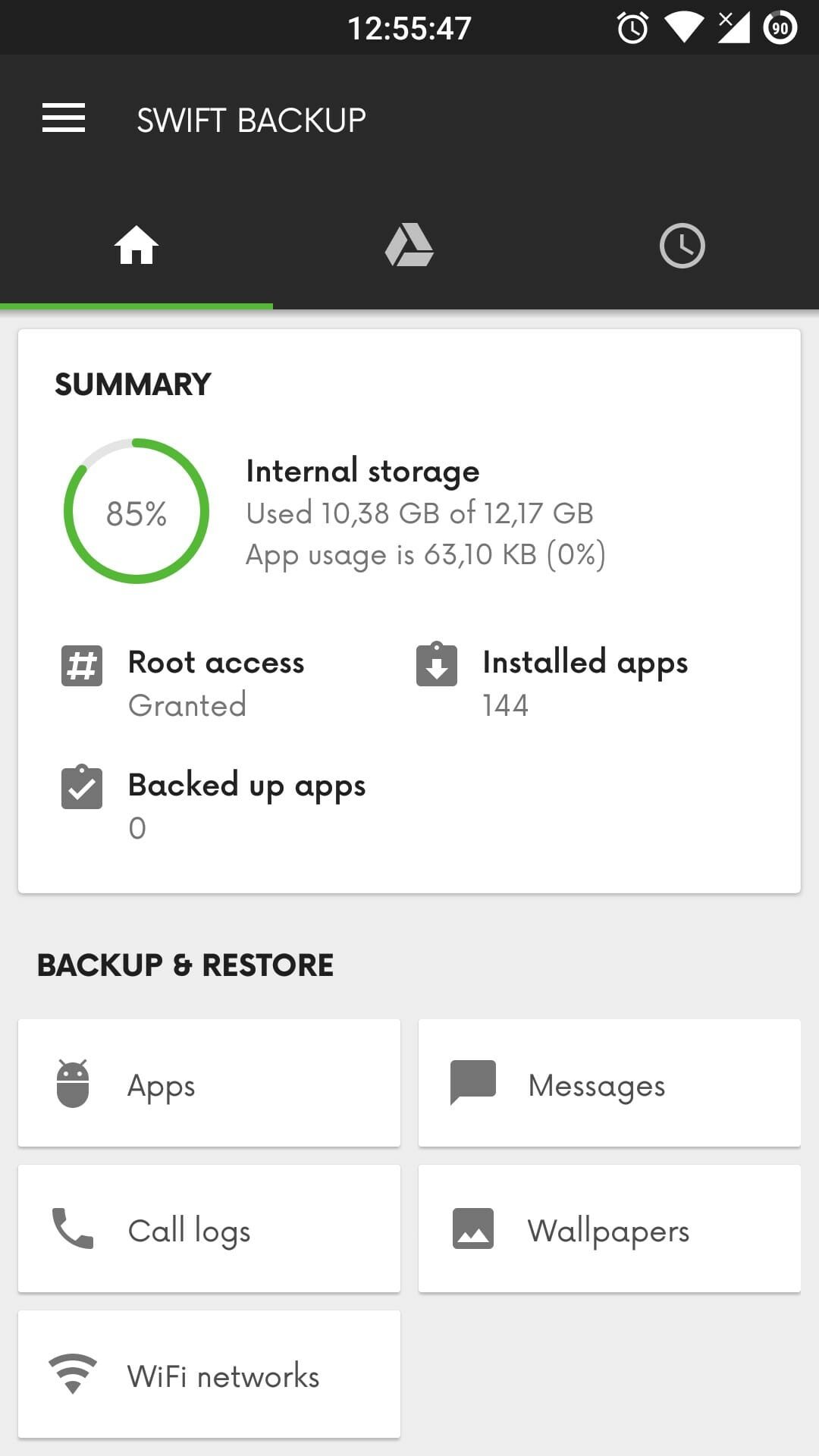

Comece por realizar o backup de toda a informação que considere importante – como documentos, imagens e outros ficheiros que seja importantes para si. No entanto, tenha cuidado neste processo!

Mesmo que tenha aparentemente removido todo o malware do sistema, ainda deve ter atenção a possíveis restos do mesmo que ainda se podem encontrar ativos. Realize o backup para uma fonte externa, como um disco externo ou Pen USB, mas tenha sempre atenção aos conteúdos que copia – e sobretudo quando depois os for restaurar, certifique-se que apenas o faz depois de uma análise completa do armazenamento usado.

Evite guardar ficheiros que podem ser considerados maliciosos, como ficheiros executáveis ou scripts. Faça apenas o backup do que seja realmente importante.

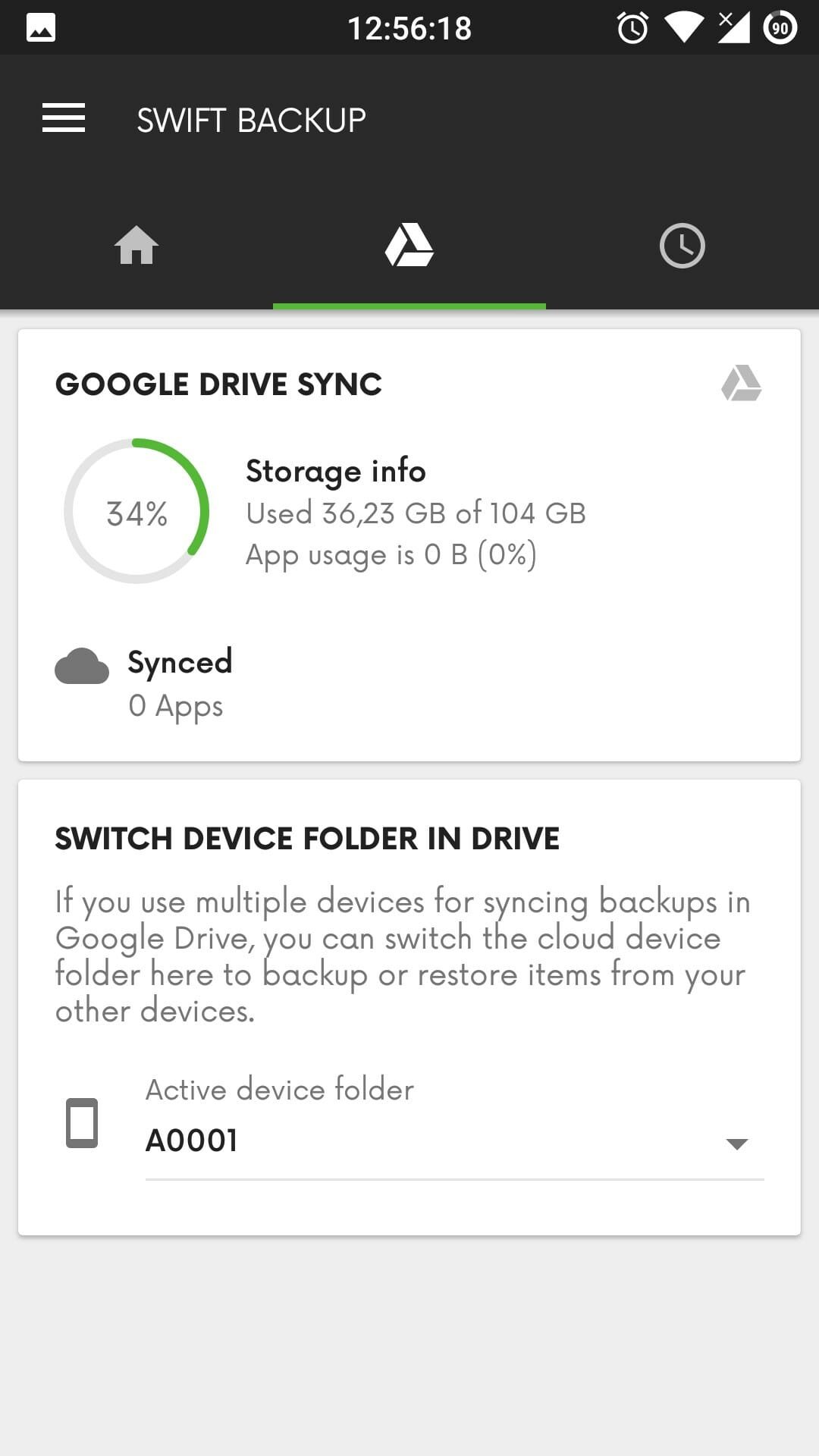

Se necessário, nesta altura também deverá ser relativamente seguro de voltar a ligar o sistema à Internet, portanto poderá usar plataformas de armazenamento cloud para enviar os ficheiros.

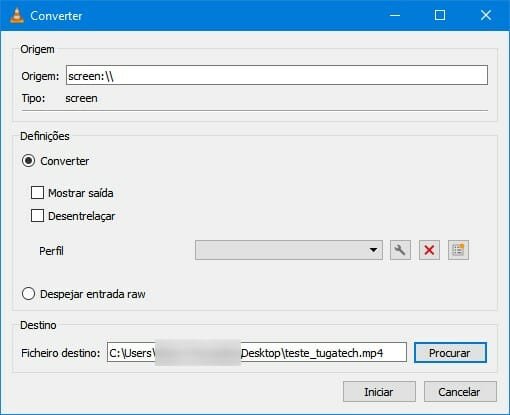

5- Reinstale o sistema operativo de raiz

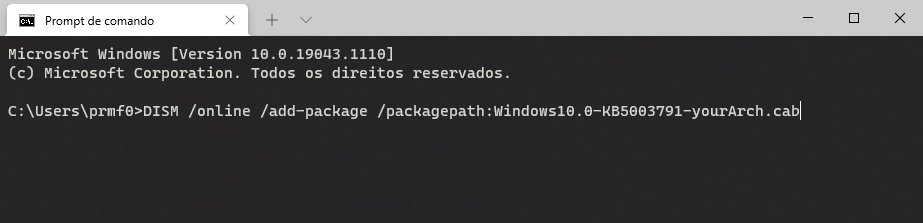

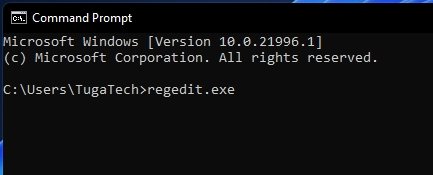

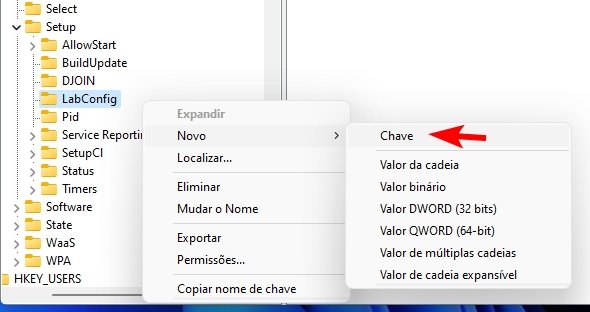

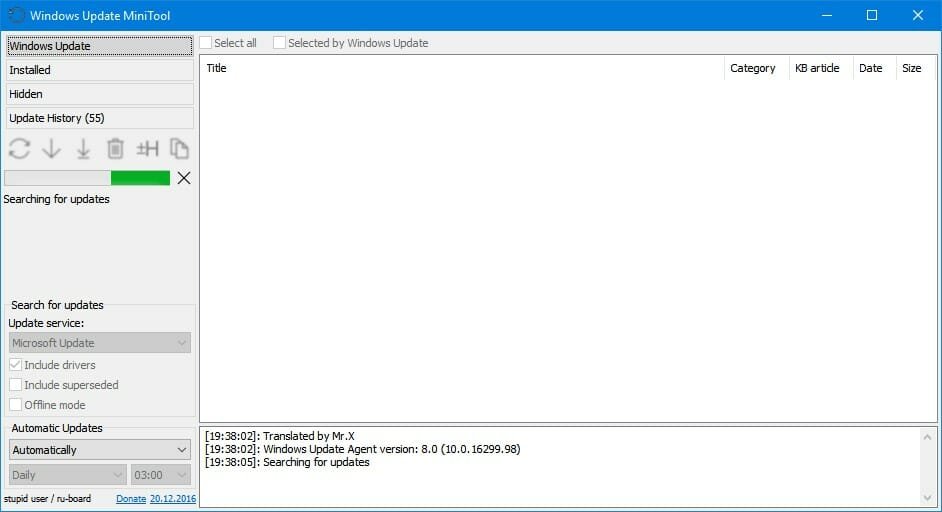

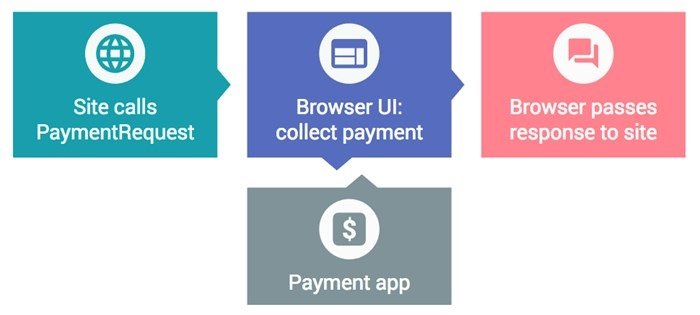

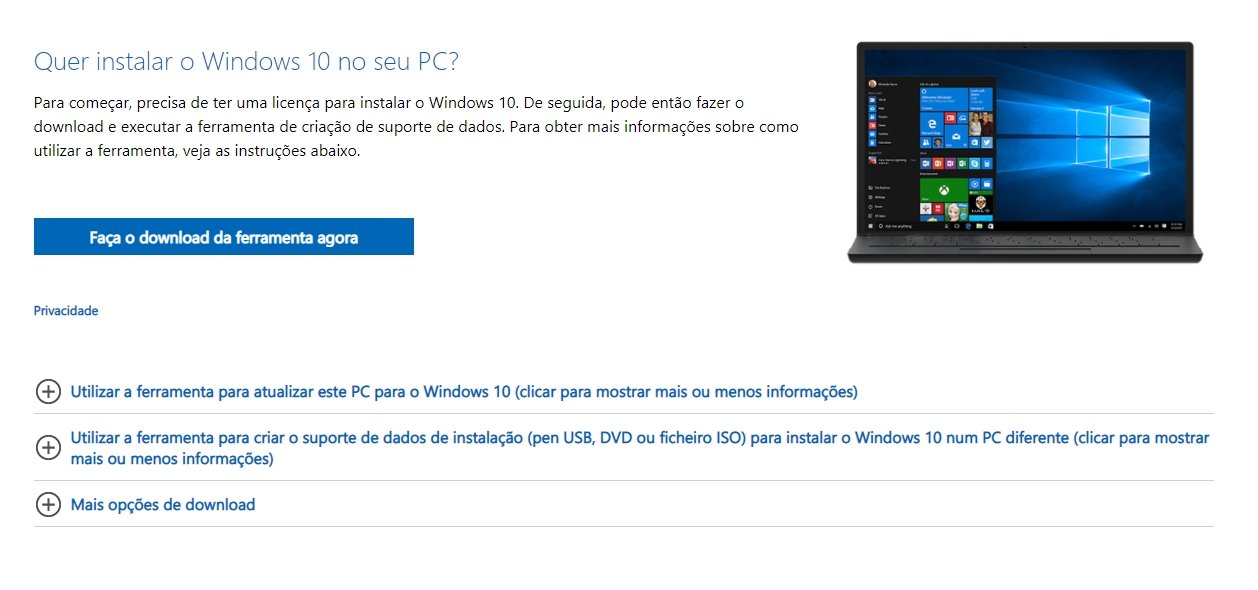

Feito o backup dos conteúdos, chega a altura de reinstalar o sistema operativo. No caso do Windows, realize o download da Ferramenta de criação do suporte de instalação, disponível no site da Microsoft, e use um computador “limpo” para criar a pen de arranque.

Feito isso, proceda na normalidade com a reinstalação do Windows. Garanta que remove todos os conteúdos do disco no processo, e que instala o sistema de raiz, não apenas como um upgrade.

Feito este passo, apenas necessita de voltar a instalar o antivírus da sua preferência – ou a usar o Windows Defender incluído com o Windows 10 – e poderá começar a restaurar os conteúdos de backup.

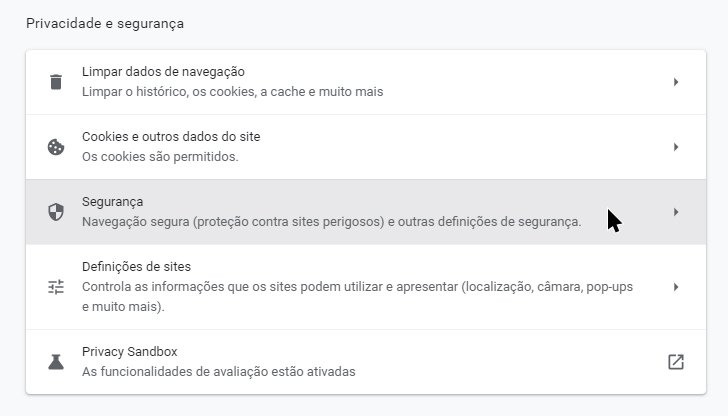

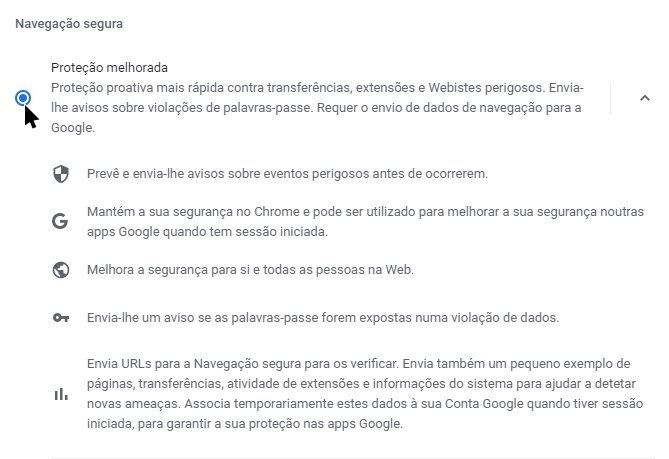

6- Não se esqueça da segurança também online!

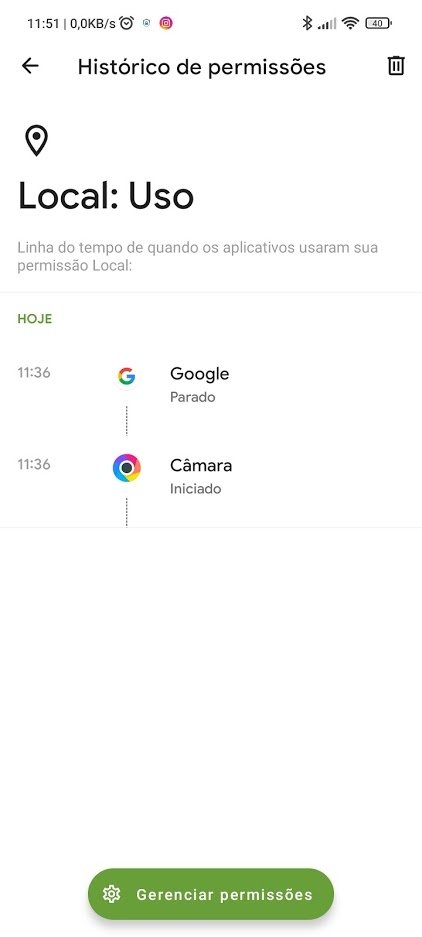

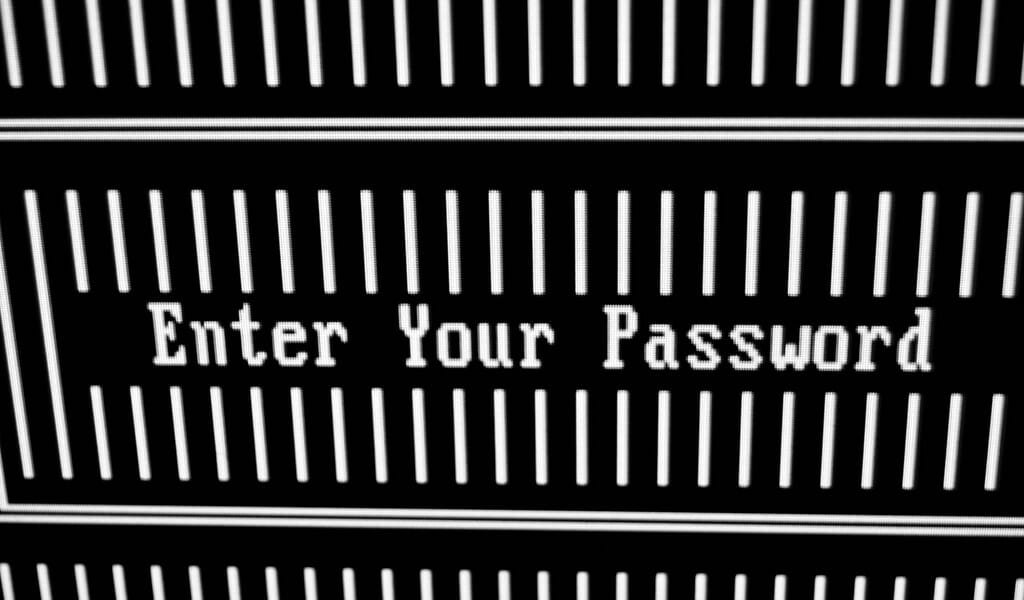

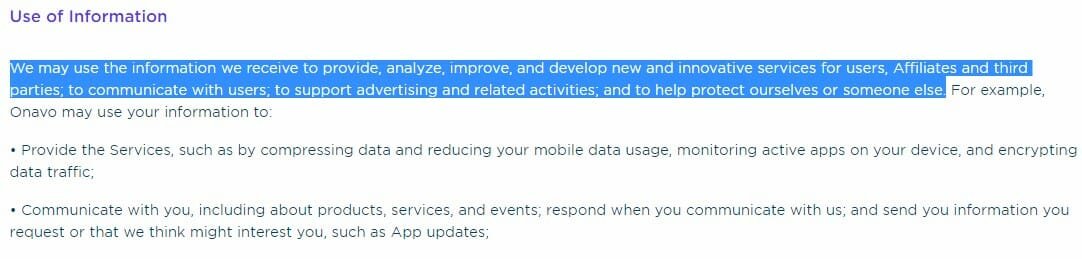

Mesmo depois de ter realizado a recuperação do seu sistema local do vírus, existe ainda outra etapa importante a ter em conta. Deve ter atenção a todas as suas contas online.

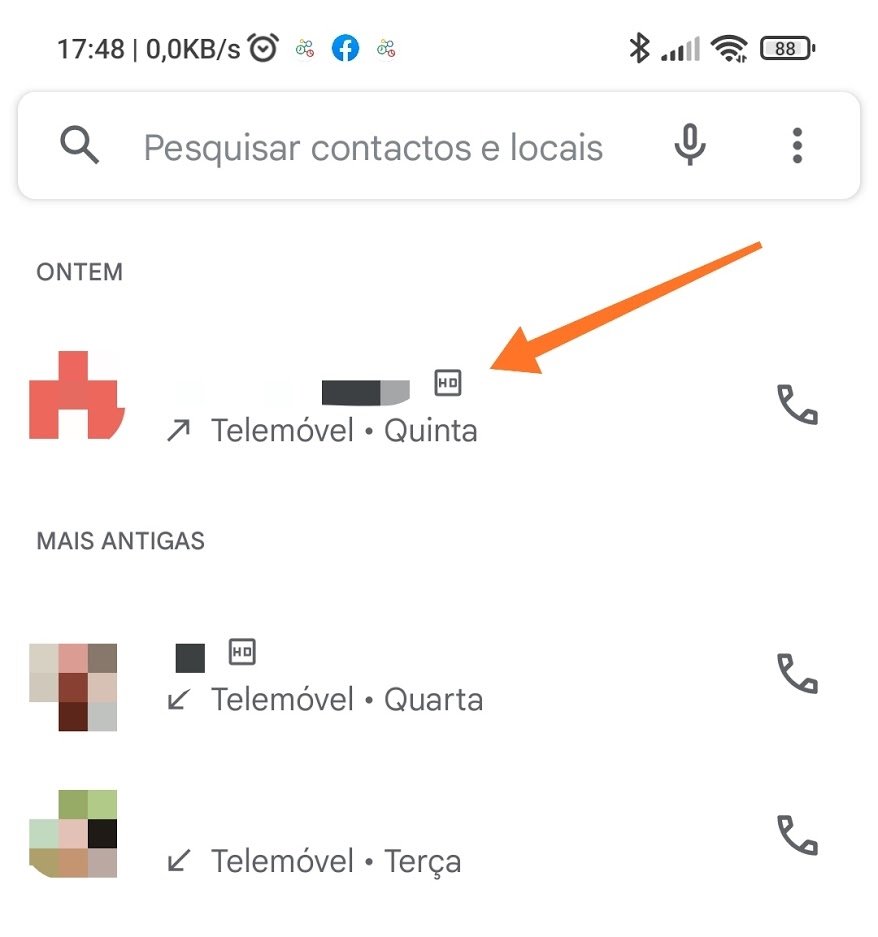

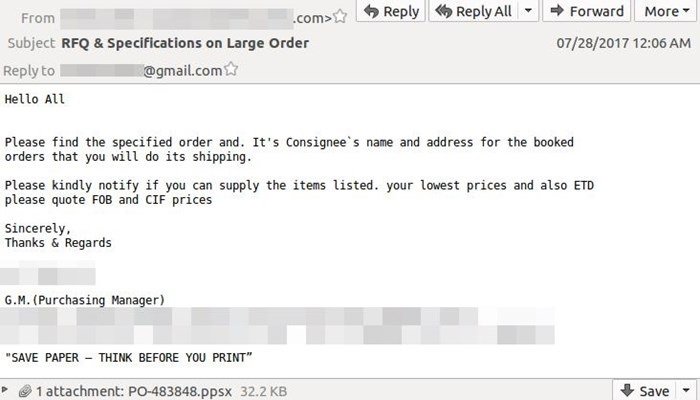

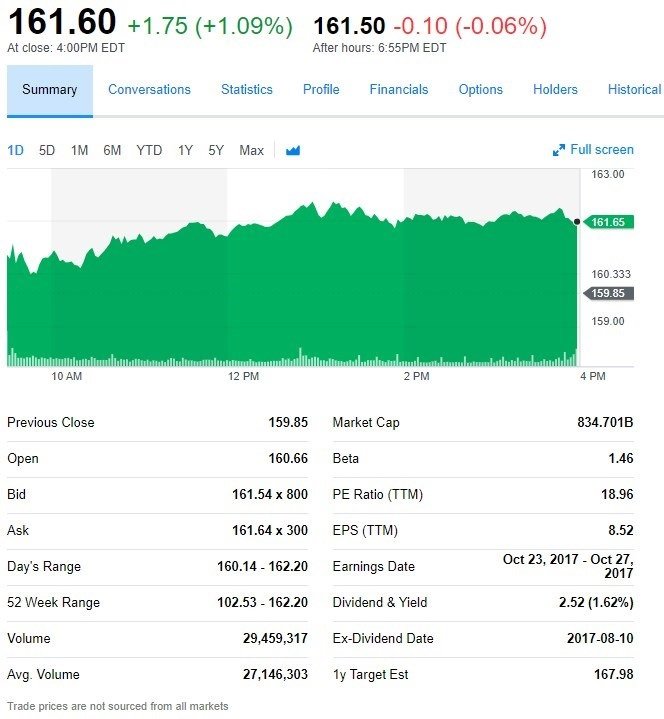

O malware pode ter, no tempo que se encontrou instalado no sistema, acedido ou roubado dados de login que teria armazenado no seu sistema. Senhas de contas ou dados de acesso a várias plataformas online podem ter sido roubados, portanto, o processo adicional será alterar todas as senhas que tenha usado de forma recente – ou que poderiam estar armazenadas no seu sistema.

Fique também atento a qualquer atividade suspeita nas suas contas online, e caso use sistemas de home banking, a qualquer movimentação suspeita nas contas em questão.

É importante referir que, apesar destes passos serem um guia simples para remover o malware do sistema e evitar possíveis perdas de dados, existe um vasto conjunto de malware na Internet, cada um com as suas particularidades.

Por exemplo, se o ataque que tiver sofrido for de um ransomware, então o processo de limpeza e restauro será consideravelmente diferente, já que os conteúdos do seu sistema estão encriptados.

Este guia foca-se no processo de recuperação básico de malware.

Iremos criar um guia mais avançado no futuro, mas não hesite em deixar um comentário no fórum para tentarmos ajudar caso este guia não seja suficiente. A comunidade está aqui para isso mesmo!