Em 2023, a Kaspersky observou um aumento constante no número de ameaças a dispositivos móveis, alcançando quase 33,8 milhões de ataques, um aumento de 52% face ao ano anterior. A ameaça mais prevalente aos dispositivos móveis foi o adware, constituindo 40,8% de todas as ameaças detetadas.

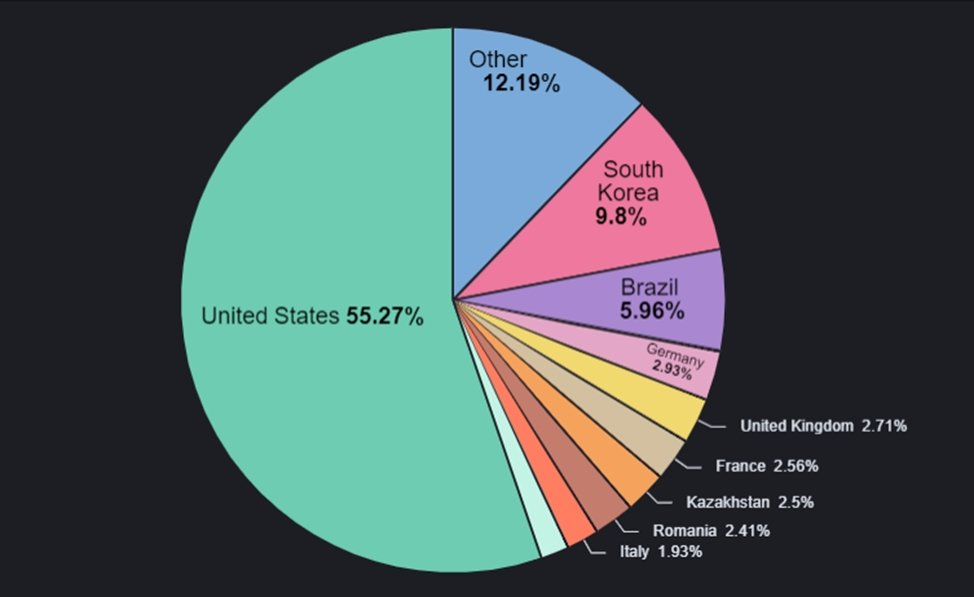

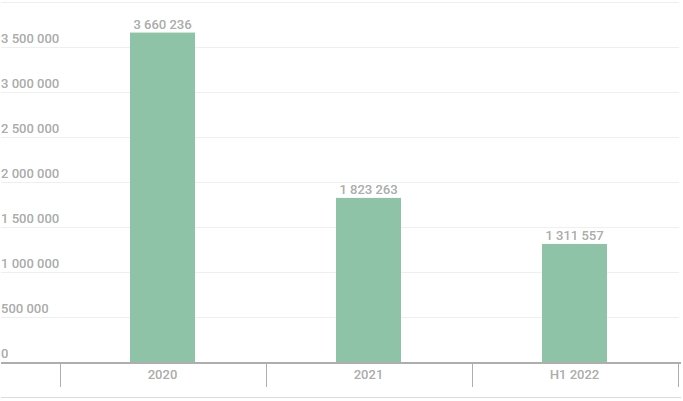

Numa altura em que os líderes internacionais da indústria móvel se reúnem, em Barcelona, para o Mobile World Congress, a análise anual da Kaspersky sobre o cenário de ameaças móveis destaca a crescente prevalência de riscos de segurança e o avanço de ferramentas e tecnologias móveis maliciosas. De acordo com os especialistas da empresa, existe uma tendência notória para o aumento dos ataques dirigidos a dispositivos móveis. Só em 2023, o número de ataques aumentou para 33 790 599 milhões, o que representa um aumento significativo de quase 52%, em comparação com os 22 255 956 milhões de ataques registados em 2022.

A ameaça mais frequente aos dispositivos móveis foi o adware, um tipo de software que apresenta anúncios pop-up indesejados, e por vezes irritantes, representando 40,8% de todas as ameaças detetadas. Relativamente aos trojans bancários, o número de instalações deste tipo de malware desceu para 153.682 mil, depois de ter registado um aumento acentuado o ano passado, quando o número duplicou. Ao mesmo tempo, o número de ataques que utilizam bankers móveis manteve-se relativamente ao mesmo nível.

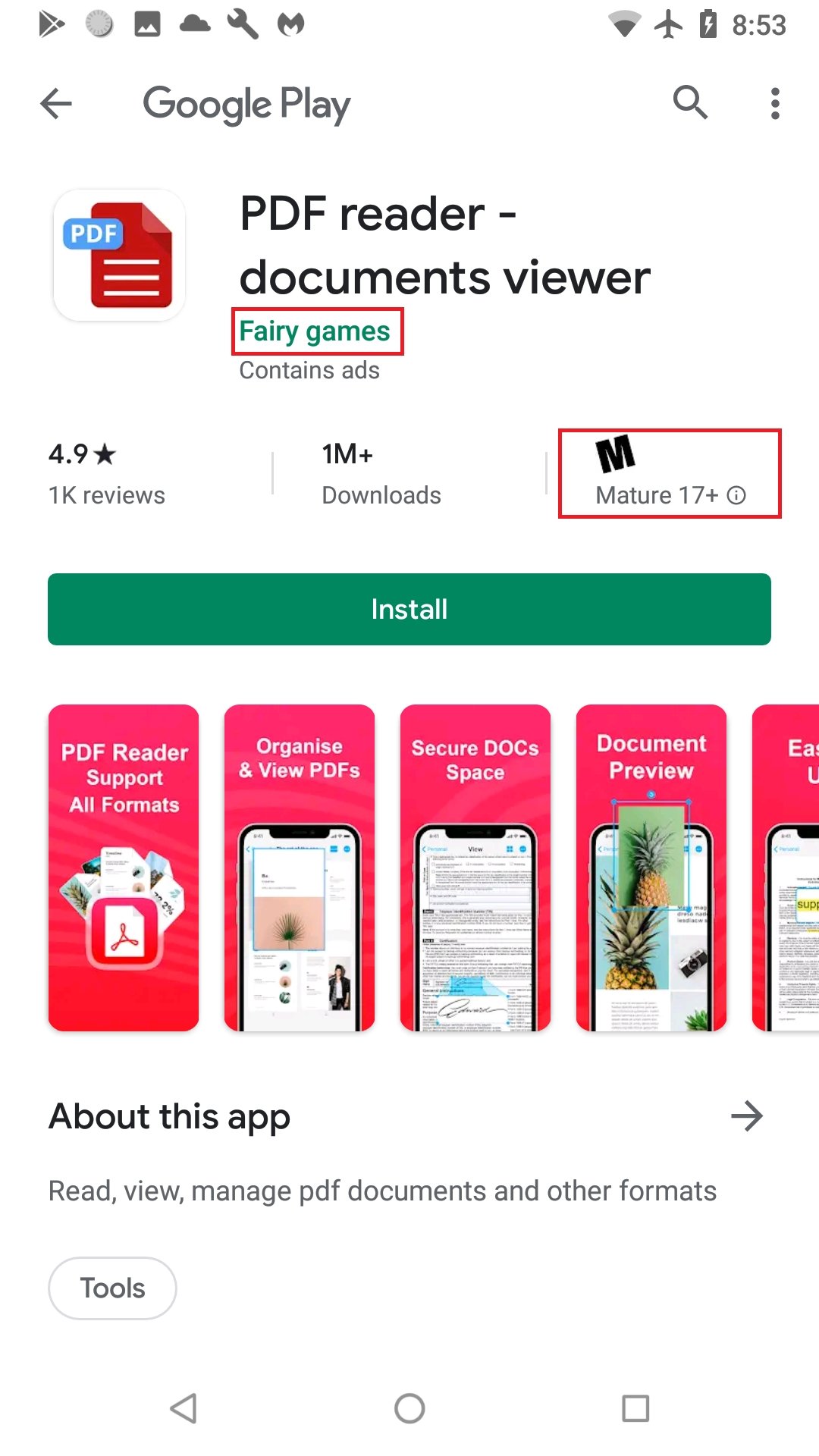

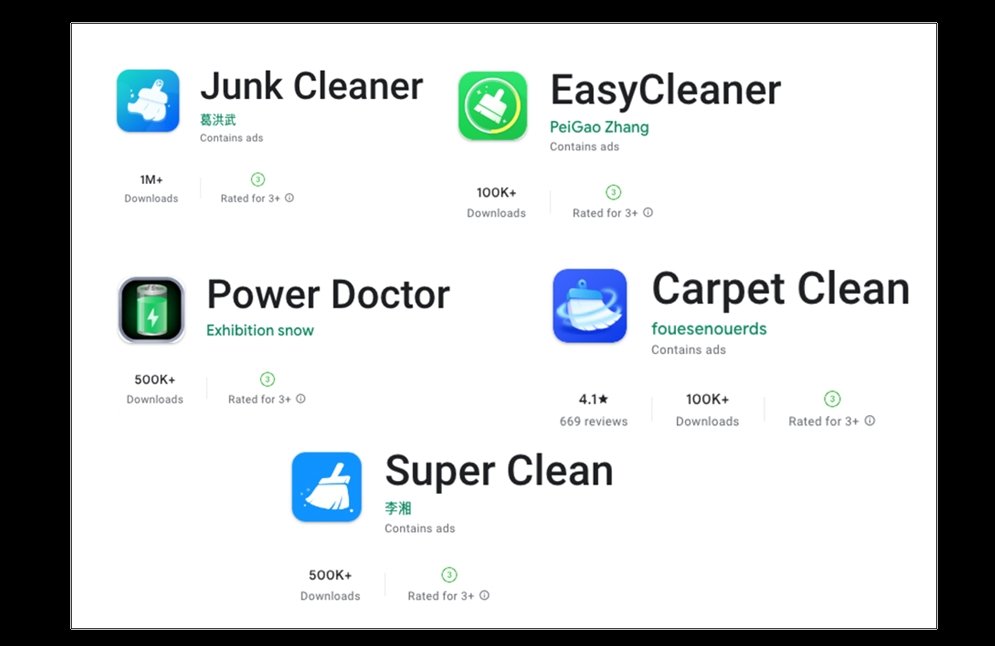

Os cibercriminosos distribuem frequentemente ameaças móveis através das lojas online de aplicações oficiais e não oficiais. Em 2023, os especialistas da Kaspersky detetaram inúmeras aplicações enganosas presentes no Google Play. Um dos disfarces mais comuns em 2023 foram as aplicações de investimento falsas que se baseavam em táticas de engenharia social para extrair dados pessoais dos utilizadores, principalmente os seus números de telefone e nomes completos, que eram posteriormente adicionados às bases de dados utilizadas para fraudes telefónicas. Outro vetor predominante de estes ataques foram os mods maliciosos do WhatsApp e do Telegram, concebidos para roubar os dados dos utilizadores.

“O aumento da atividade de malware e riskware para Android ao longo de 2023 marca uma mudança preocupante após um período de relativa calma. Atingindo níveis que lembram o início de 2021, este aumento sublinha a ameaça significativa que os utilizadores enfrentam. É um forte lembrete da importância de permanecer vigilante e implementar medidas de segurança robustas para a proteção contra as ciberameaças em evolução”, comenta Anton Kivva, especialista em segurança móvel da Kaspersky.