Os roubos de cartões bancários são a prática mais regular de ocorrer em esquemas de phishing e burlas, onde os criminosos passam a obter acesso aos dados necessários para usarem os cartões em pagamentos diversos.

Recentemente, os investigadores da empresa NordVPN confirmaram ter identificado mais de 6 milhões de cartões bancário roubados, que se encontravam disponíveis na dark web. Dois em cada três cartões vinham acompanhados de pelo menos alguma informação privada, tais como morada, número de telemóvel, endereço de e-mail, ou NISS.

Um total de 8,288 cartões analisados pertencem a portugueses, fazendo com que Portugal seja o nono país europeu mais afetado. Os investigadores estimam que o preço médio de cartões portugueses na dark web seja de €10.1 (média global – €6.37). Os cartões de débito portugueses são propensos a fraudes: Segundo o índice de risco de fraude de cartão da NordVPN, o risco de fraude dos cartões é de 0.51 numa escala de 0 a 1.

“Os cartões que os investigadores encontraram são apenas a ponta do icebergue. A informação vendida com estes cartões faz com que tudo seja mais perigoso,” diz Adrianus Warmenhoven, um especialista em cibersegurança da NordVPN.

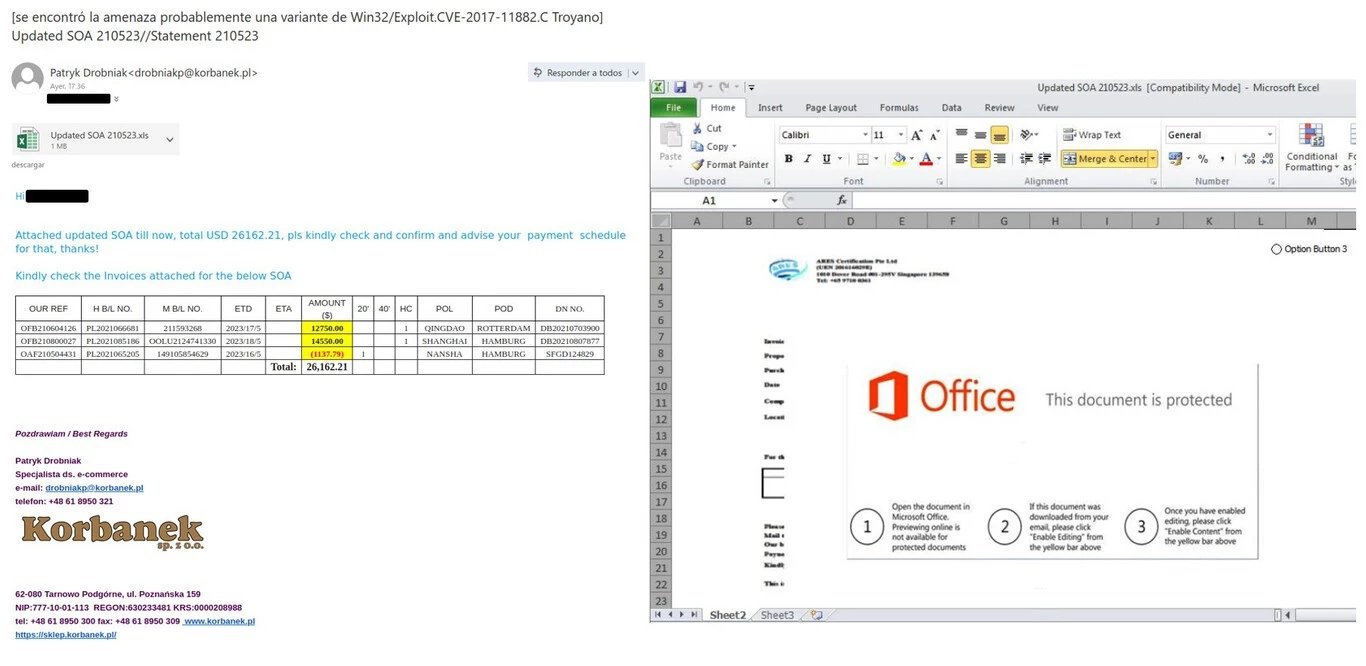

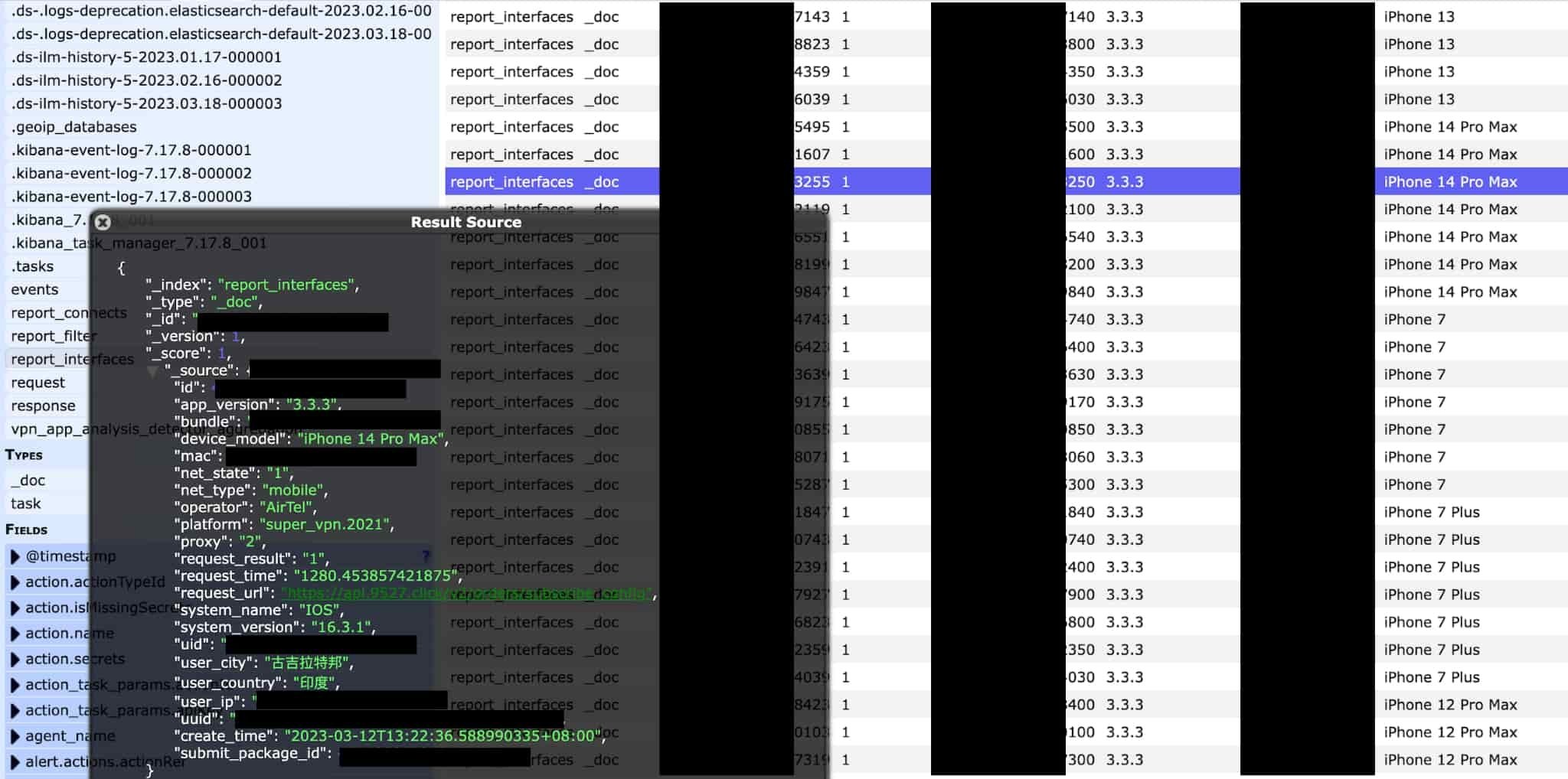

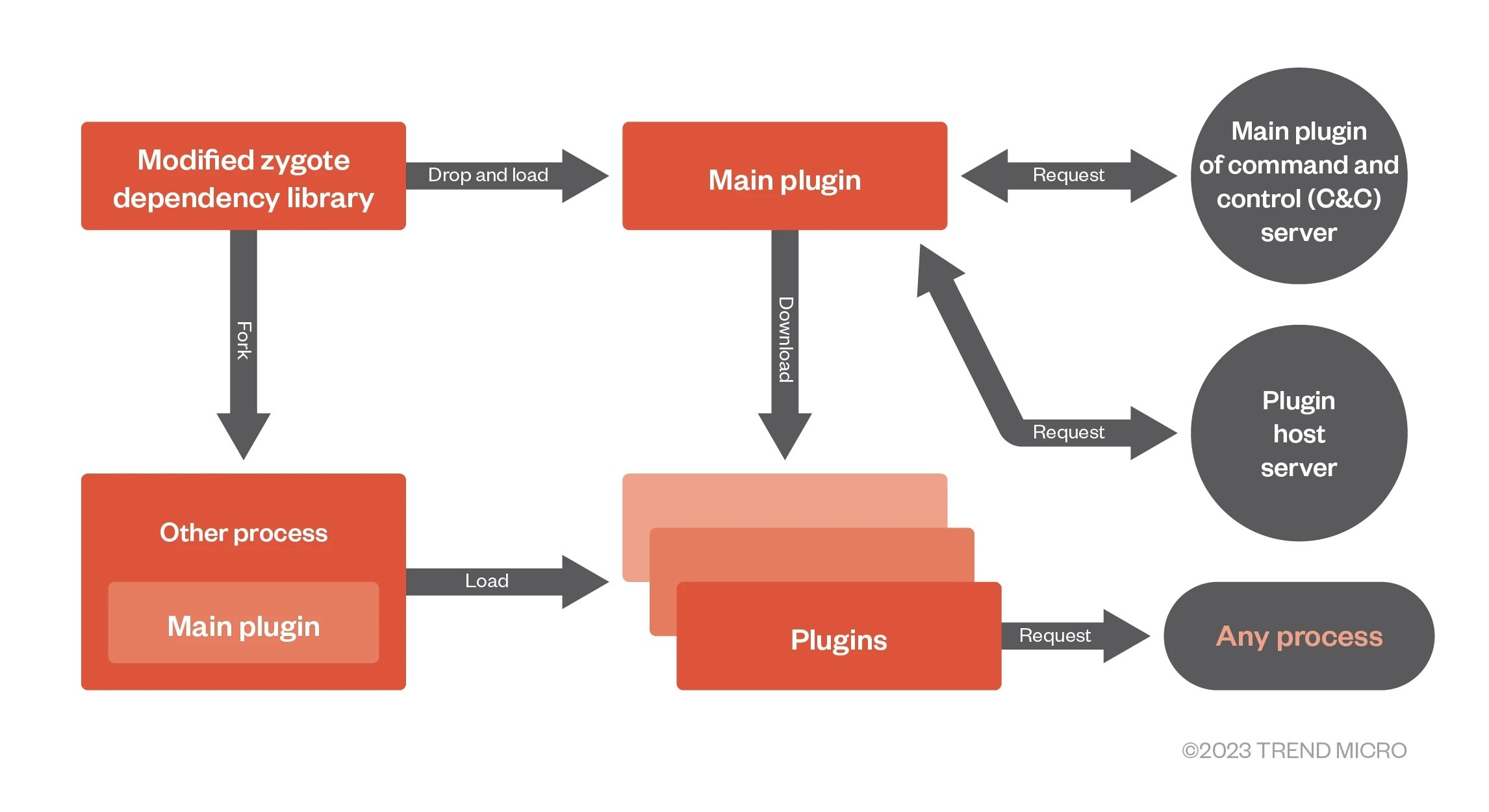

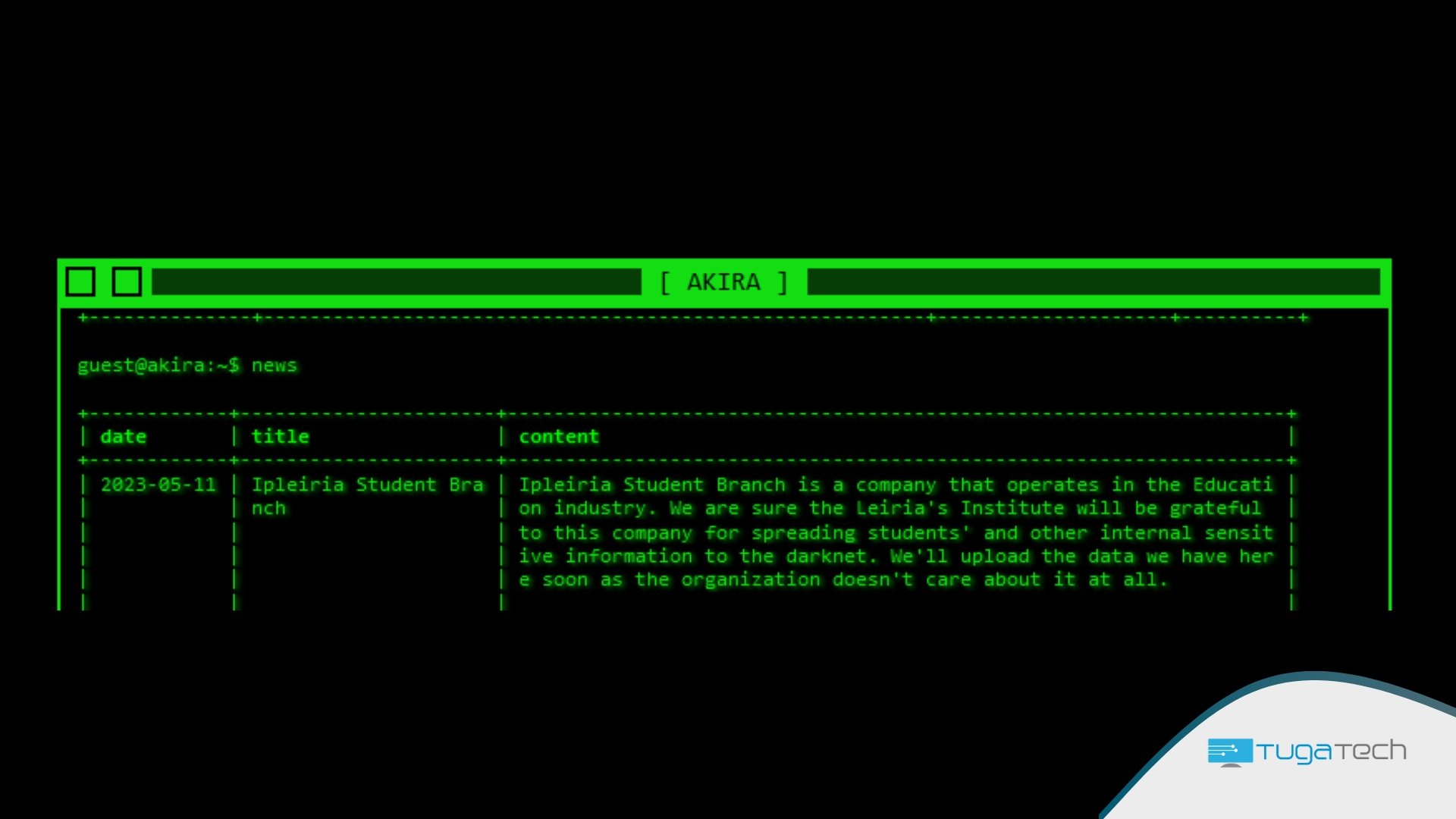

“No passado, as fraudes de cartão de débito estavam associadas a ataques de força bruta—quando um criminoso tenta adivinhar o número e CVV de um cartão de débito para o usar. Contudo, a maioria dos cartões que encontrámos estavam acompanhados com o e-mail e morada das vítimas, informação impossível de obter por meio de força bruta. Podemos assim concluir que foram roubados por via de métodos mais sofisticados, como phishing ou malware.”

Se vendessem toda a base de dados analisada na pesquisa, os cibercriminosos poderiam fazer um total €16.8 milhões. Caso adquiridos, estes cartões renderia aos criminosos muito mais do que o valor investido. 6,414 dos cartões de débito à venda incluíam as moradas dos seus donos, e quase 6,000 vinham com o número de telemóvel.

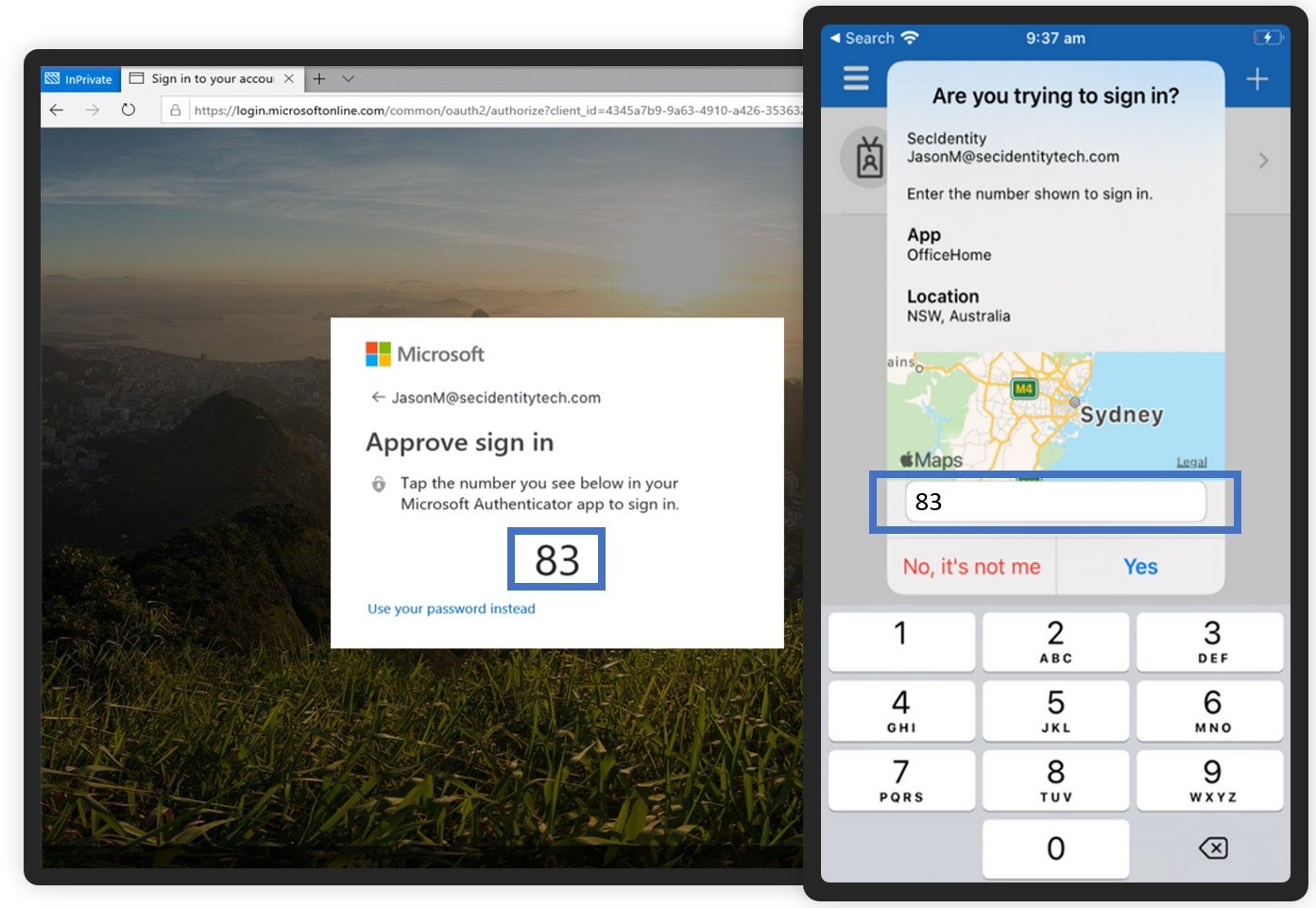

Se uma brecha de informação ou ataque informático expõe detalhes dos cartões dos utilizadores, pode dar origem a usurpo de identidade. Assim que o criminoso obtiver o nome, a morada, e o endereço de e-mail da vítima, pode mesmo abusar de métodos legais (como usar o GDPR para aceder a ainda mais informações pessoais) para desenvolver o esquema de usurpo de identidade ou outras práticas criminosas.

O Reino Unido foi afetado com o roubo de 164,143 cartões de débito, sendo assim o terceiro país mais afetado do mundo, e o primeiro mais afetado da Europa. França foi o segundo país mais afetado da Europa e o mais afetado da União Europeia, com quase 100 mil cartões de débito roubados.

Com base nas suas descobertas, os investigadores NordVPN calcularam o risco posado por fraude de cartão e outros ciberataques em 98 países. Malta, Austrália, e a Nova Zelândia surgem no topo, sendo que Portugal é o 46.º

No outro lado do espetro, a Rússia tem o risco mais baixo, e a China é o terceiro país a contar do fim. Estas descobertas parecem confirmar teses relativas às localizações de operações de cibercrime à larga escala e ao targeting propositado de países anglo-europeus.

Mais de metade dos 6 milhões de cartões roubados que foram analisados vieram dos Estados Unidos, muito provavelmente pela sua taxa de penetração de cartões, população numerosa, e forte economia. Contudo, os cartões americanos roubados contavam com um preço relativamente baixo (€6.24, menos do que a média global de €6.37) nos mercados da dark web — os cartões mais valiosos (com uma média de €10.50) eram da Dinamarca.

“Menos criminosos usam força bruta para roubar informação de cartões de débito. Isto significa que as suas técnicas estão a tornar-se mais sofisticadas. No entanto, também significa que pessoas informadas têm menos hipóteses de ser afetadas,” diz Adrianus Warmenhoven.