Ao longo dos últimos meses temos vindo a ouvir vários rumores sobre o que poderemos esperar de GTA VI. Esta é, possivelmente, uma das sequelas mais aguardadas no mundo dos videojogos, e não será sem razão.

Grand Theft Auto V é atualmente um dos videojogos mais populares do mercado, e o segundo mais vendido de todos os tempos, sendo apenas ultrapassado pelo Minecraft da Microsoft. Como tal, não será de estranhar que os fãs do jogo estejam ansiosamente à espera de uma nova versão faz alguns anos.

Os rumores sobre o título foram surgindo pela internet neste tempo, e até recentemente alguns leaks de vídeos e imagens do jogo chegaram a ser partilhados, depois de a Rockstar Games ter sido alvo de um ataque informático.

No entanto, nesta lista iremos centrar-nos nas principais novidades que são esperadas sobre GTA VI, tendo em conta informações que foram sendo reveladas e que possuem a maior credibilidade.

– Um novo motor de base

Parecendo que não, o Rockstar Advanced Game Engine (Ou simplesmente RAGE) é um motor gráfico que foi criado em 2006. Com isto, o mesmo necessita seriamente de algumas melhorias, e espera-se que a próxima geração do jogo venha a contar com tal.

Mesmo que o motor ainda demonstre a sua capacidade sobre o que se encontra no GTA V, espera-se que o mesmo venha a receber algumas melhorias e atualizações tendo em conta o mercado atual.

– A produção continua em força

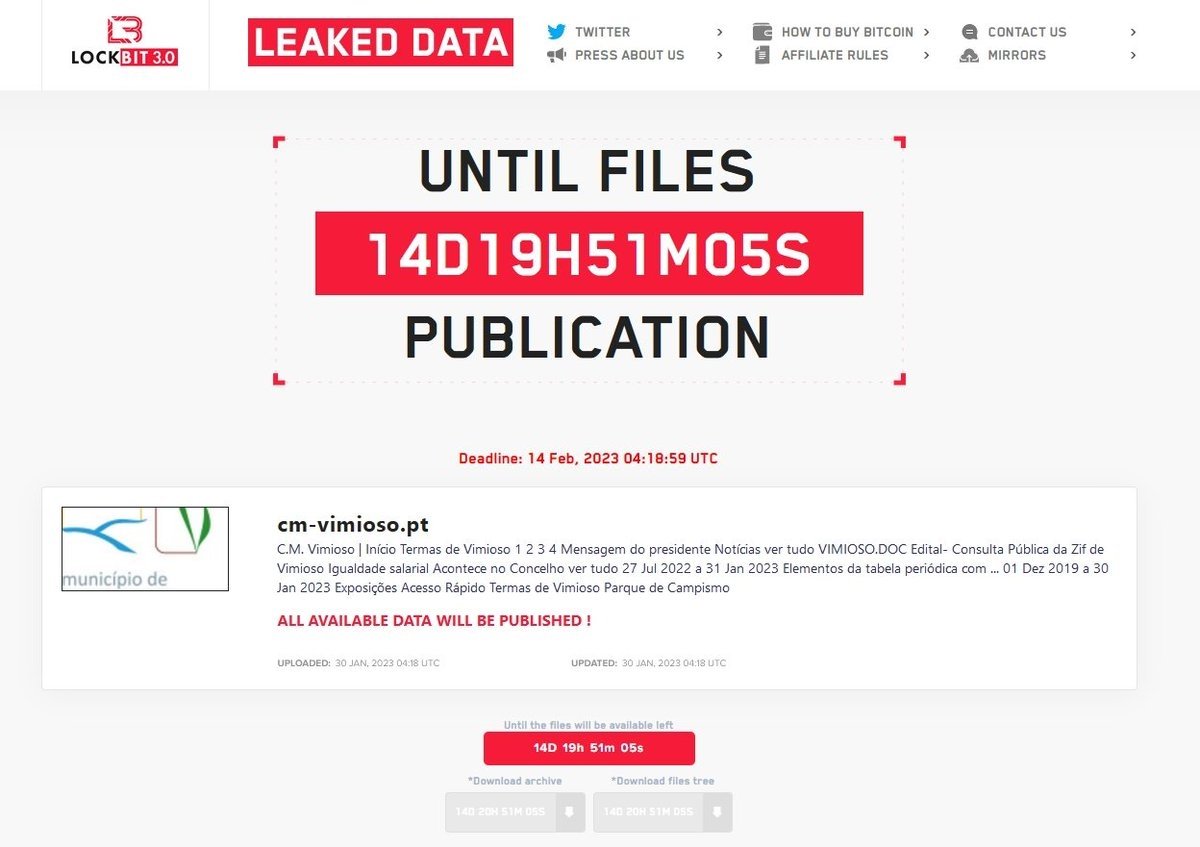

Em setembro de 2022, o GTA VI teve um dos maiores leaks da história, depois de a Rockstar Games ter sido alvo de um ataque. Informações sobre o jogo, imagens e vídeos foram revelados, dando detalhes que a editora sempre tentou esconder durante bastante tempo.

No entanto, parece que isso não terá atrasado o desenvolvimento, com os estúdios a continuarem a manter o ritmo que teriam anteriormente. Apesar de alguma desmotivação sobre estes conteúdos terem sido partilhados online, ao mesmo tempo a editora encontra-se a avançar focada no lançamento final.

– Lançamento para 2024

Uma das grandes questões sobre GTA VI encontra-se na data de lançamento. Ao longo dos anos vários rumores indicaram possíveis datas em que o título iria ser lançado. No entanto, se tivermos em conta todos os rumores mais recentes, é bem possível que algumas informações sejam pelo menos confirmadas em 2024.

Existe mesmo a possibilidade de a versão final ficar disponível nesta altura, tendo em conta todo o (longo) período de desenvolvimento.

– DLCs para o modo single player

O foco de GTA V foi sobretudo para a vertente online. Este foi o meio onde a Rockstar Games também obteve um grande foco e rendimento a partir do jogo – e continua a manter nos dias de hoje. No entanto, a versão single player sempre manteve a história original.

Espera-se que isso possa vir a mudar na próxima versão, com a previsão de que serão lançados DLCs com conteúdo extra também para o modo single player. Isto deve expandir o jogo para quem opte por o utilizar apenas nesse formato.

– Antigas personagens podem reaparecer

Existem rumores sobre a história que vai surgir em GTA 6, mas uma das mais frequentes encontra-se na possibilidade de virmos a ter uma visão sobre algumas das personagens principais que apareceram na saga ao longo dos anos.

– Personagem principal feminina

Outro destaque que parece vir a surgir na nova versão será a possibilidade de os utilizadores usarem uma personagem principal feminina. Isto será uma novidade tendo em conta que, sobre todas as versões anteriores, a personagem principal foi sempre masculina – pelo menos na vertente single player, já que em online é possível alterar este ponto.

– Retorno a Vice City

Um ponto também de interesse será onde toda a ação vai decorrer. E se tivermos em conta alguns rumores, é possível que a história venha a acontecer novamente em Vice City, que marcou também como sendo a cidade de um dos títulos anteriores da saga.

A ideia seria retomar um pouco da história que aconteceu neste local, com novas localizações e um mapa consideravelmente mais evoluído.

No final, independentemente de tudo, é importante relembrar que todas as informações partem apenas de rumores, portanto podem vir a ser consideravelmente diferentes do que iremos encontrar no jogo final.

A Rockstar sempre manteve as suas produções em segredo, e mesmo com todos os leaks de GTA 6, isso ainda continua a ser verdade nos dias de hoje. Existem especulações e rumores, mas certamente que o título vai ser um dos mais aguardados da história dos videojogos, e rapidamente deve atingir a categoria de um dos mais jogados.