A Toyota terá sido recentemente alvo de um ataque informático, do qual poderão ter sido obtidos dados associados com alguns clientes da empresa. O ataque terá ocorrido depois de a empresa ter, alegadamente, partilhado as chaves privadas de acesso a alguns serviços diretamente no GitHub, durante mais de cinco anos.

Em causa encontra-se a plataforma do Toyota T-Connect, uma aplicação que permite aos condutores de veículos da marca ligarem diretamente os seus smartphones ao centro de entretenimento de vários veículos.

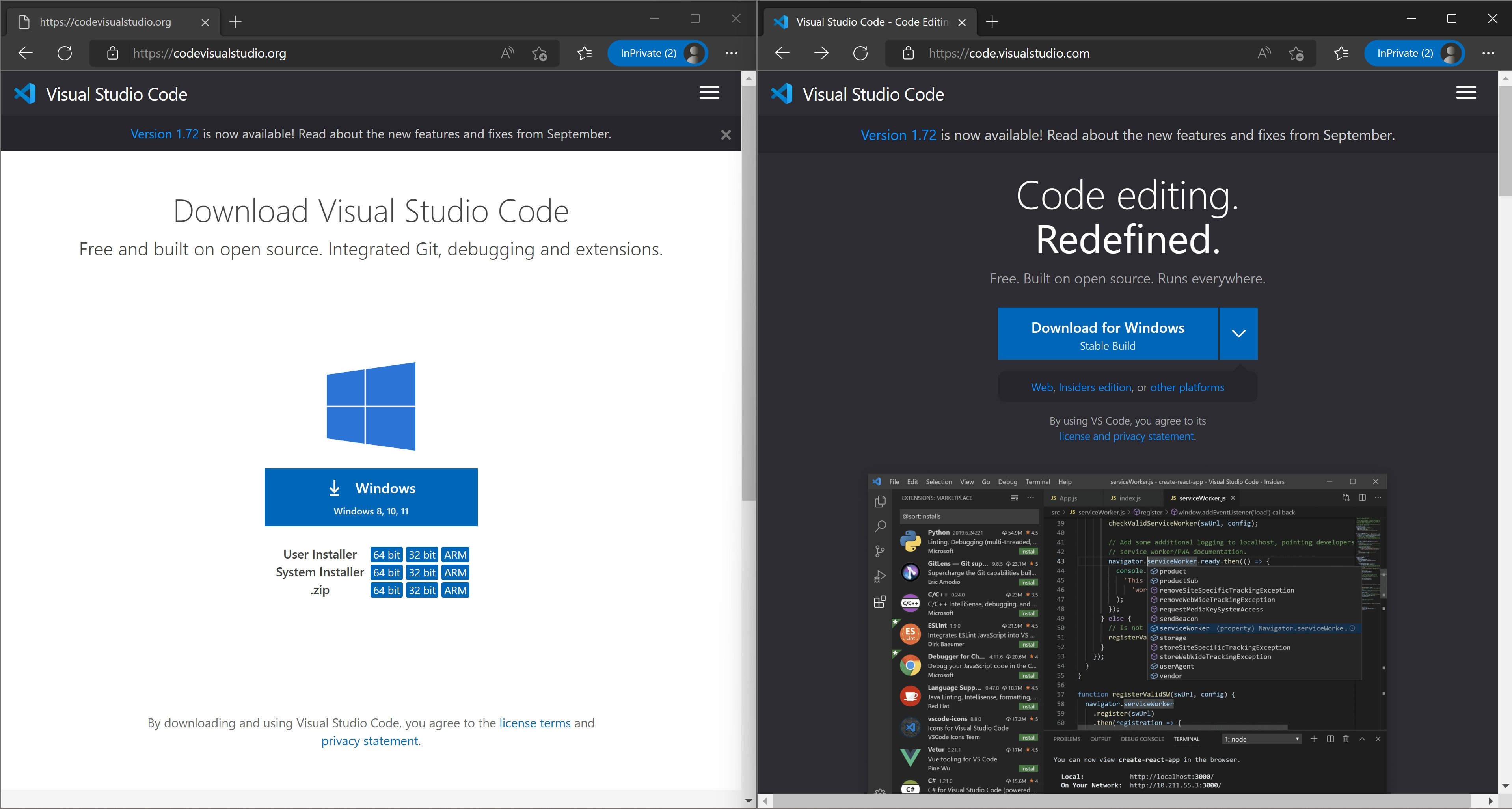

A Toyota confirmou que, recentemente, uma parte do código fonte do site da T-Connect foi incorretamente publicada no GitHub, e a qual continha a chave de acesso aos servidores onde estariam os dados dos clientes da empresa – nomeadamente emails e números de gestão.

Isto terá permitido que fontes não autorizadas tenham acedido aos sistemas, e concretamente aos dados de 296,019 clientes da empresa, entre Dezembro de 2017 e Setembro de 2022. O repertório esteve disponível durante mais de cinco anos, e apenas a 15 de Setembro de 2022 é que a falha foi descoberta, sendo que a chave de acesso foi anulada no processo.

A empresa afirma que dados como os números de cartão de crédito, nomes ou números de telefone associados com as contas não foram comprometidos, uma vez que não estariam na base de dados afetada. No entanto, emails e números de cliente foram alegadamente afetados.

A Toyota deixou as culpas diretas desta falha sobre uma entidade que teria sido responsável pelo desenvolvimento da plataforma, mas ao mesmo tempo também assume responsabilidade pelo possível roubo dos dados dos clientes.

Apesar de a empresa indicar que não existem dados, para já, que indiquem que os emails terão sido usados para atividades maliciosas, ao mesmo tempo, a empresa sublinha que existe a possibilidade de terceiros terem acedido ao sistema e visto ou roubado essa informação para os mais variados fins.

Todos os utilizadores que se tenham registado no sistema da app entre Julho de 2017 e Setembro de 2022 são aconselhados a ficarem atentos a possíveis mensagens de phishing ou scam que sejam enviadas.

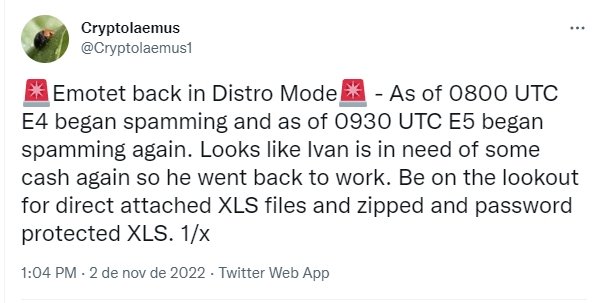

Este género de falhas, no entanto, tem vindo a ser cada vez mais comum em várias plataformas. Muitos programadores colocam diretamente senhas de acesso ou chaves de autenticação no código fonte das suas aplicações, que muitas vezes são disponibilizados em mais plataformas ou podem ser rapidamente acedidos por terceiros, com o potencial de levar ao roubo de dados sensíveis.

O próprio GitHub tem vindo a aplicar medidas para prevenir estas situações, mas ainda é um sistema longe de ser perfeito.