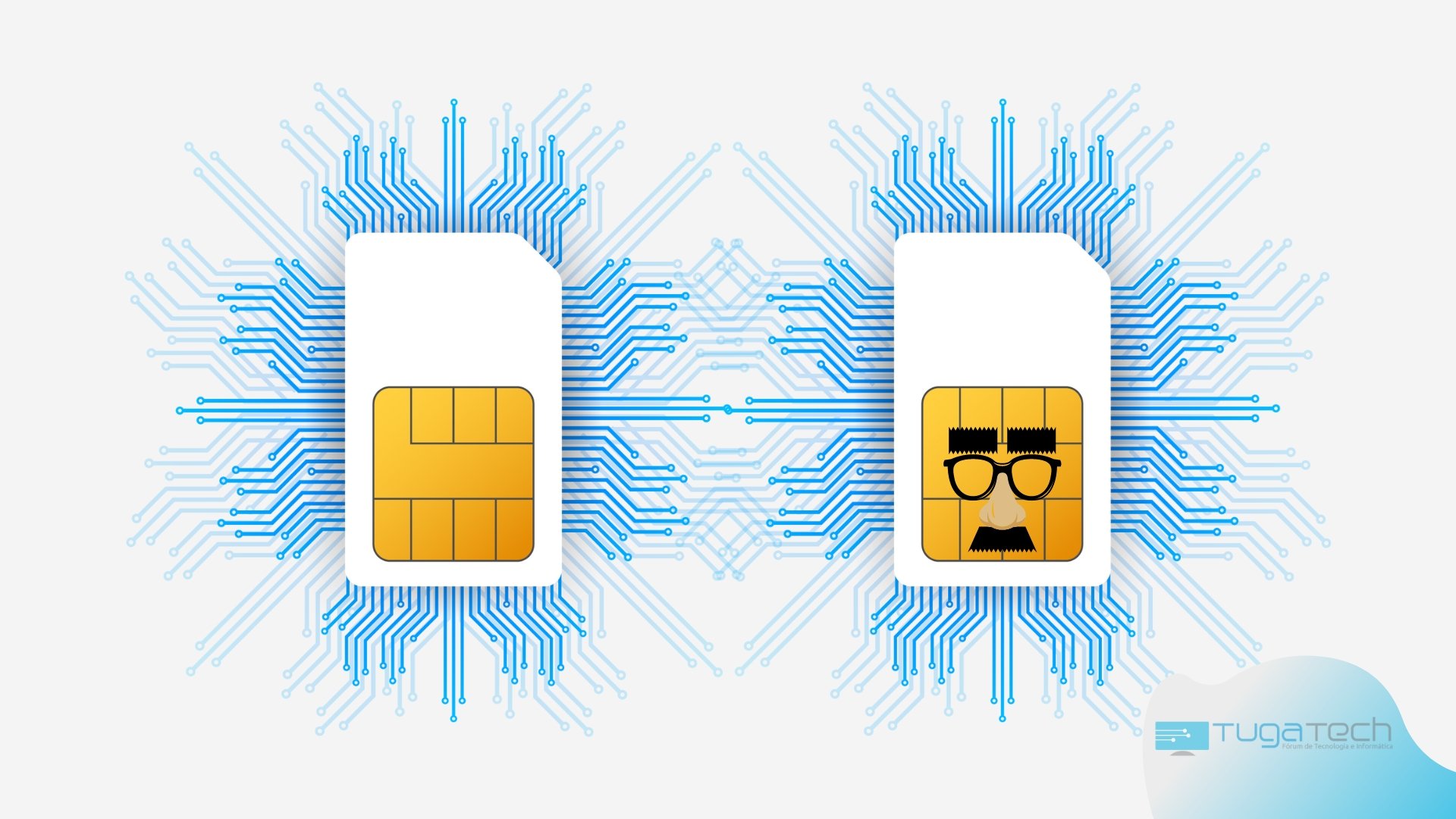

Existem várias formas de os utilizadores serem afetados por ataques digitais, e nos smartphones uma prática que tem vindo a ser bastante comum passa pela Clonagem de cartões SIM, também conhecida como “SIM Swapping”.

Esta prática consiste em clonar um cartão SIM, usando o número da pessoa para receber comunicações da mesma, onde se inclui código enviados via SMS e afins. Isto é normalmente feito como parte de ataques direcionados, onde as vitimas possuem os seus números clonados para que os atacantes possam obter acesso a dados de autenticação ou fazer-se passar pelas mesmas em chamadas diretas para entidades diferentes.

> Como acontece o roubo?

Quando se ouve falar de clonagem de cartões, muitos podem pensar que é necessário ter acesso direto ao cartão para tal. No caso de um cartão SIM, tendo em conta que o mesmo está dentro do dispositivo, essa tarefa torna-se consideravelmente difícil de ser feita na maioria dos casos.

Portanto, como acontece?

Na verdade, o atacante nem necessita de estar perto de si para realizar este ataque. Tudo o que é necessário será obter algumas informações pessoais da vítima, como a morada, nome completo ou data de nascimento, e contactar diretamente a operadora. Estes dados são bastante simples de se obter, ainda mais com utilizadores mais idosos.

Com esta informação, os atacantes apenas necessitam de entrar em contacto com as empresas telefónicas, alegando serem o cliente final de um determinado número, e pedindo para que seja feita uma duplicação do SIM – usando engenharia social para tal, com justificações como o facto do telemóvel ter sido roubado ou perdido.

Esse cartão, se feito com sucesso, é enviado para uma morada diferente da registada pelo cliente. Se a empresa realmente enviar o cartão, o atacante passa assim a ter um novo cartão SIM, com o número da vítima em sua posse, e total controlo para usar o mesmo.

Com isto, começa então o verdadeiro ataque, onde são tentados meios de aceder a diferentes contas, entidades bancárias e outros locais de onde se possa roubar conteúdos. Tendo o número de telefone em sua posse, os atacantes podem virtualmente realizar qualquer tarefa.

> Como evitar?

Se chegou até aqui, possivelmente deve estar preocupado em evitar que esta situação aconteça com o número de telefone. Mas existem dois pontos a ter em conta aqui.

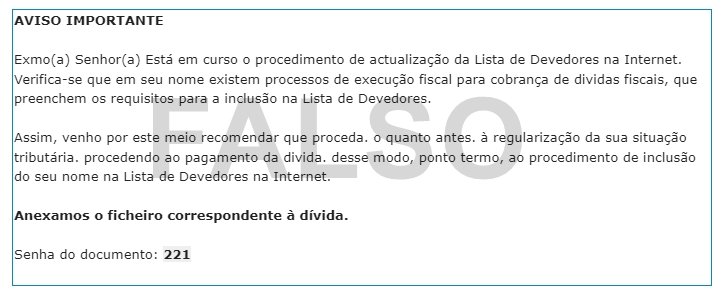

Primeiro, da parte do utilizador, existem algumas medidas que podem ser tomadas para garantir a segurança, como é o caso de evitar partilhar informações privadas na internet ou com contactos suspeitos/estranhos. Também se deve ter cuidado no acesso a sites desconhecidos bem como a mensagens SMS e de email que possam ser recebidas e peçam informações pessoais.

Por fim, caso verifique que subitamente, o seu número de telefone deixou de funcionar ou apresenta erros, contacte de imediato a sua operadora e, caso confirme que foi feito um pedido inválido de um novo cartão SIM, alerte-a imediatamente deste ponto, além de alertar também as autoridades competentes para o roubo.

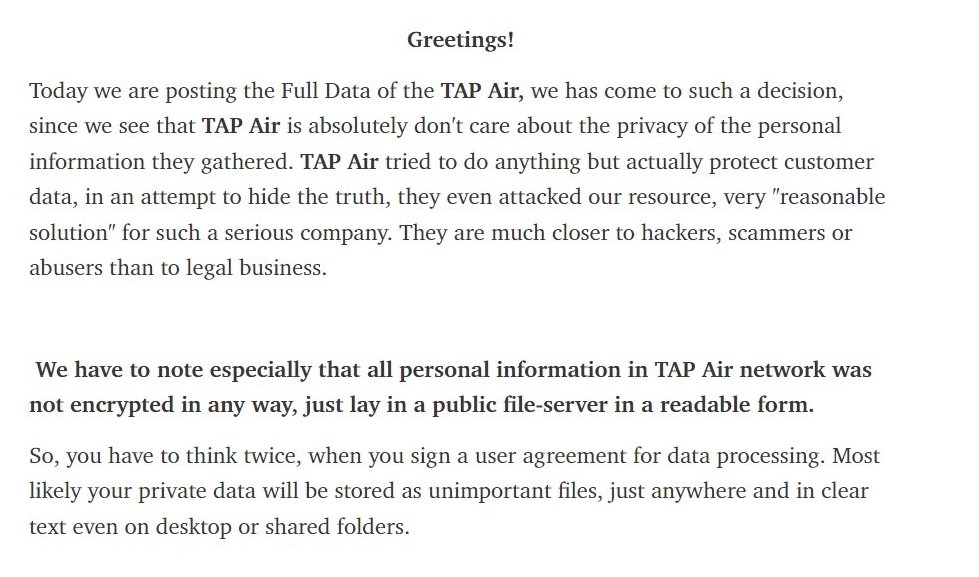

No entanto, existe também uma segunda parte nesta questão: a operadora. As próprias operadoras é que terão a responsabilidade de enviar, ou não, o novo cartão para os utilizadores. Ainda existem empresas que realizam este procedimento sem grandes validações, o que levanta problemas a nível de segurança.

Deverá ser a própria operadora a validar os dados dos clientes, e se realmente é a pessoa correta que está a fazer este pedido de um novo cartão SIM. Infelizmente, existe pouco controlo neste aspeto por parte dos utilizadores para alterarem esse método, cabendo às próprias empresas de o fazerem.

No final, fique atento a qualquer atividade suspeita que surja sobre o seu número de telefone, seja mensagens da própria operadora a confirmar novos cartões SIM ou falhas na ligação do cartão à rede. Isso pode ser indicador que o seu cartão terá sido clonado, e quanto mais rapidamente forem resolvidos, menos danos podem causar.