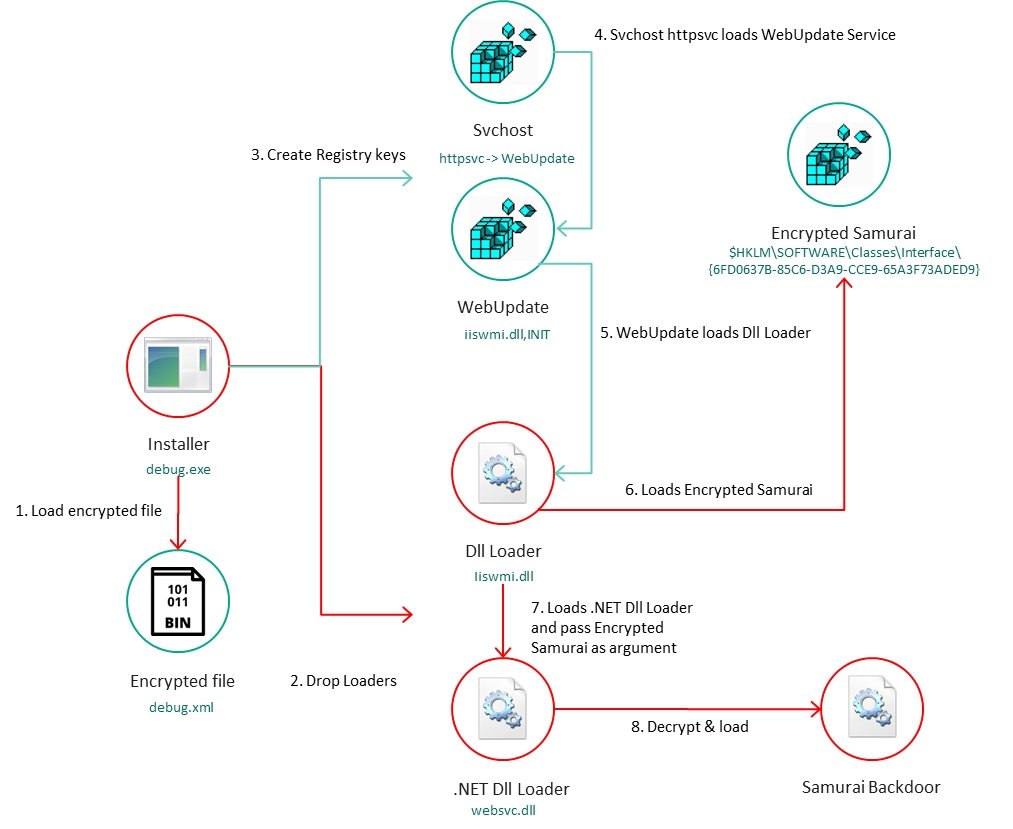

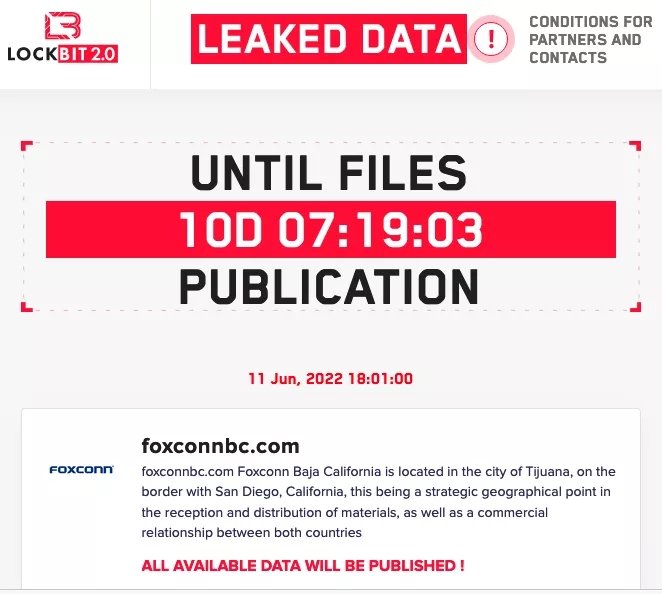

As operações de ransomware têm várias fases. Primeiro, o cibercriminoso estuda a rede da vítima; depois ataca e examina os ativos internos. A seguir, move-se lateralmente através da rede e extrai informação. Finalmente, executa o ransomware para encriptar os dados, impedindo a sua utilização e parando as operações do alvo.

A nova tendência neste processo é que muitos dos atacantes apoiam-se em diferentes estruturas e ferramentas conhecidas como “network teaming”, que são utilizadas por pentesters – especialistas que realizam testes de penetração numa rede – e Red Teams – grupos de profissionais que testam as capacidades de segurança operacional de uma empresa através de sofisticadas simulações de ataque. Isto significa que os cibercriminosos estão a utilizar ferramentas destinadas a avaliar a eficácia da rede corporativa contra as próprias empresas.

No final de 2021, a Kaspersky registou um aumento significativo de ataques utilizando estas ferramentas. Até agora, este ano, as estatísticas da empresa indicam que, todos os dias, milhares de utilizadores portugueses são vítimas de tentativas de ataque com ferramentas como o CobaltStrike ou Metasploit, entre outras.

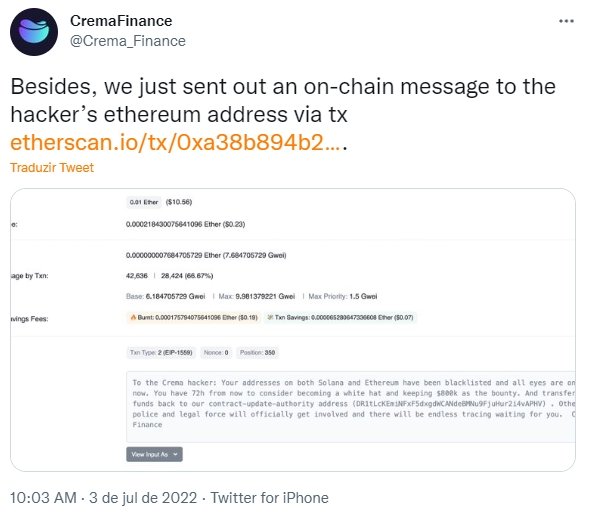

Analisando a imagem global das investigações de ransomware, independentemente da plataforma – desde telefones Android a servidores e estações de trabalho de Windows ou Linux – os dados são muito reveladores. Em média, até agora, este ano, as tecnologias Kaspersky registaram mais de 332 ataques de ransomware por dia, o que equivale a cerca de 11.000 ataques por mês. A Península Ibérica está entre as regiões mais afetadas por ransomware na Europa, com o número de utilizadores atacados entre Janeiro e Maio de 2022 a atingir possivelmente os 5600, de acordo com dados da Kaspersky. No caso específico de Portugal, estima-se que o número de utilizadores visados possa chegar aos 3000.

Considerando os efeitos que um único ataque de ransomware pode gerar, os números são preocupantes. Se um destes ataques passar despercebido, estar-se-á perante uma grave perda de informação que poderá ser irrecuperável, para além de ter consequências negativas para as empresas.

“Os filiados que trabalham com os vários grupos de criminosos de ransomware utilizam, dentro do seu arsenal, as mesmas ferramentas que seriam utilizadas por uma equipa envolvida em atividades de trabalho de gestão de rede para atacar as organizações. Estes agentes são especialistas em técnicas de exploração e pós-exploração, visando qualquer sistema operativo para alcançar o paciente 0, o que lhes dará primeiro acesso à organização e depois um movimento lateral para encriptar toda a organização com ransomware”, adverte Marc Rivero, analista sénior de segurança da Kaspersky.