O novo relatório da Kaspersky, ‘A bad luck BlackCat‘, revela detalhes sobre dois ciberataques protagonizados pelo grupo de ransomware BlackCat. A complexidade do malware utilizado, combinada com a vasta experiência dos indivíduos responsáveis, fazem do grupo um dos principais intervenientes no panorama atual de ransomware. As ferramentas e técnicas que o grupo implementa durante os seus ataques confirmam a ligação entre o BlackCat e outros grupos de ransomware, tais como BlackMatter e REvil.

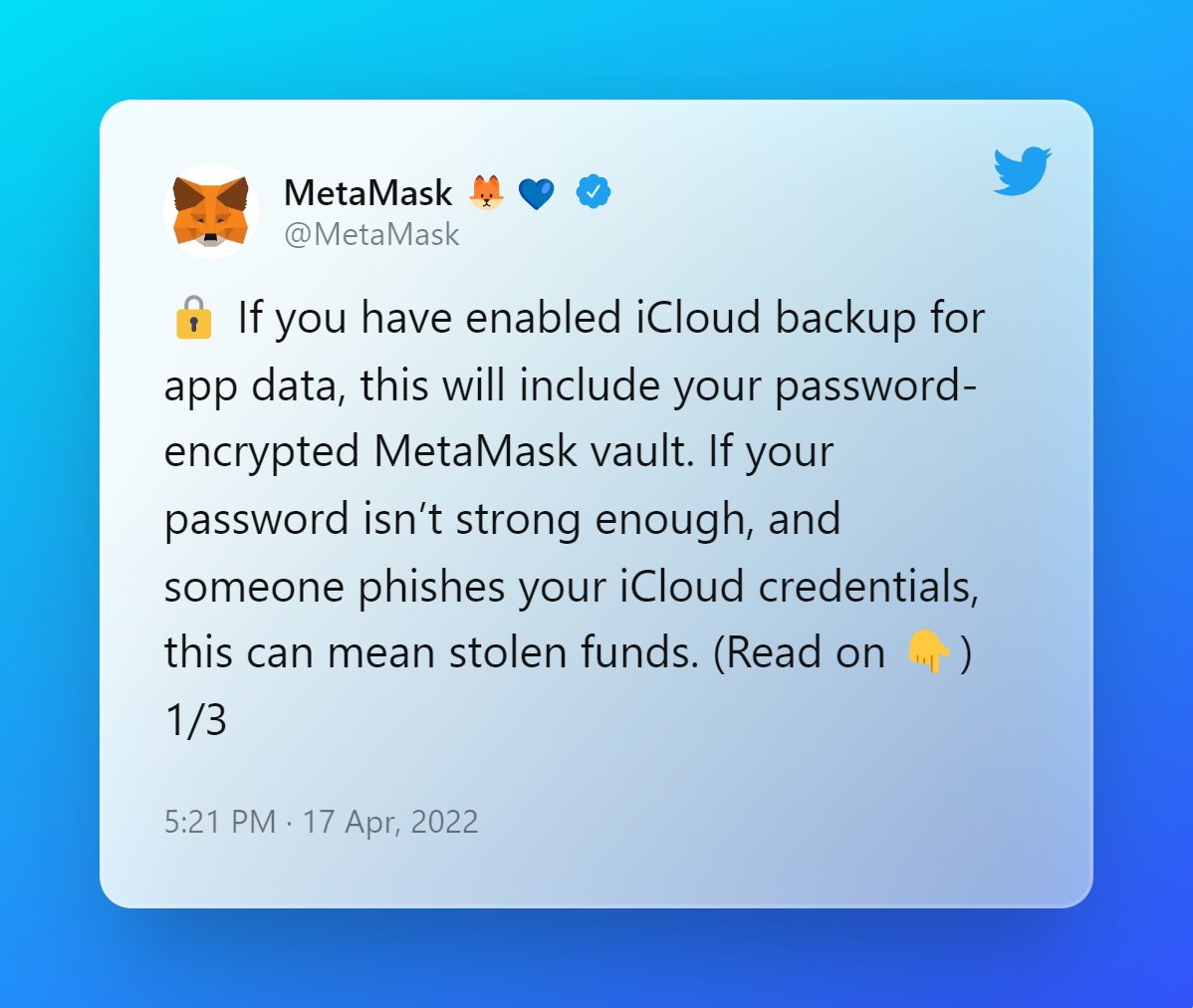

O grupo de ransomware BlackCat funciona pelo menos desde dezembro de 2021. Ao contrário de outros ataques de ransomware, o malware BlackCat utiliza a linguagem de programação Rust. Graças às capacidades avançadas de compilação cruzada do Rust, o BlackCat pode visar tanto sistemas Windows como Linux. Por outras palavras, o BlackCat introduziu grandes avanços e uma mudança nas tecnologias utilizadas para contornar os desafios do desenvolvimento ransomware.

Além disso, afirma ser sucessor de grupos muito conhecidos de ransomware, como o BlackMatter e o REvil. Dados sugerem que pelo menos alguns membros do novo grupo BlackCat têm ligações diretas com o BlackMatter, uma vez que utilizam ferramentas e técnicas que já foram amplamente utilizadas por este.

No novo relatório ‘A bad luck BlackCat’, investigadores da Kaspersky revelam novos detalhes sobre dois ataques de particular interesse. Um demonstra o risco que representam os recursos partilhados de hospedagem de cloud, o outro destaca a abordagem ágil do malware personalizado que é utilizado pelo grupo BlackMatter e reutilizado pelo BlackCat.

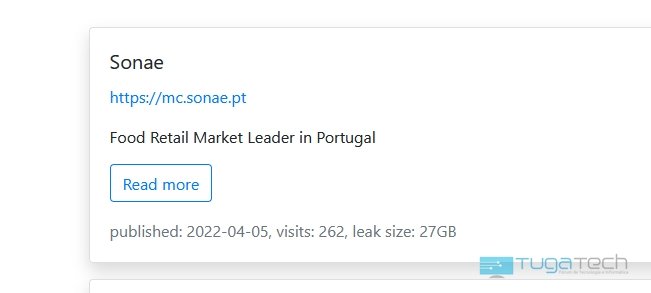

O primeiro caso diz respeito a um ataque contra um fornecedor vulnerável de ERP (planeamento de recursos empresariais) no Médio Oriente que albergava vários websites. Os atacantes implementaram simultaneamente dois executáveis diferentes no mesmo servidor físico, dirigidos a duas organizações diferentes que estavam virtualmente alojadas no mesmo. Embora o grupo tenha confundido o servidor infetado com dois sistemas físicos diferentes, os atacantes deixaram vestígios que foram importantes na determinação do estilo de funcionamento do BlackCat.

Os investigadores da Kaspersky descobriram que os cibercriminosos exploram o risco de ter ativos partilhados nos recursos da Cloud. Além disso, neste caso, o grupo implementou ainda um ficheiro Mimikatz em série juntamente com executáveis e utilitários de recuperação de senhas de rede Nirsoft. Um incidente semelhante teve lugar em 2019, quando o REvil, um grupo predecessor da atividade do grupo BlackMatter, pareceu penetrar um serviço cloud que dava apoio a um grande número de centros dentários dos EUA. É muito provável que o grupo BlackCat também tenha adotado algumas destas antigas táticas.

O segundo caso tem como visada uma empresa de petróleo, gás, mineração e construção na América do Sul e evidencia a ligação entre a atividade do ransomware BlackCat e do BlackMatter. O grupo por detrás deste ataque de ransomware (que parece ser diferente do caso anterior), não só tentou implementar o ransomware BlackCat na rede-alvo, como conseguiu conduzir esta tentativa através da instalação de um recurso de transferência de informação personalizado – o “Fendr”, de acordo com os especialistas, conhecido anteriormente por ExMatter e utilizado até então exclusivamente pelo grupo BlackMatter.

“Depois de os grupos REvil e BlackMatter terem cessado as operações, era apenas uma questão de tempo até que outro grupo de ransomware tomasse o seu lugar. O conhecimento para desenvolvimento de malware, a escrita de raiz numa linguagem de programação invulgar, e a experiência na manutenção de infraestruturas estão a tornar o grupo BlackCat num dos principais agentes de cibercrime no panorama do ransomware.

Analisando estes incidentes, destacamos as principais características, ferramentas e técnicas utilizadas pelo BlackCat ao penetrar nas redes das suas vítimas. Este conhecimento ajuda-nos a manter os nossos utilizadores seguros e protegidos de todas as ameaças, conhecidas e desconhecidas. Instamos a comunidade de cibersegurança a unir forças e trabalhar em conjunto contra novos grupos de cibercrime para um futuro mais seguro”, diz Dmitry Galov, investigador de cibersegurança da equipa global de Investigação e Análise da Kaspersky.