Um dos maiores ciberataques que foi registado contra a Ucrânia pode recentemente ter ocorrido, contra a operadora Ukrtelecom. De acordo com o portal Forbes, o ataque é considerado como um dos mais severos desde que a Rússia invadiu o pais em Fevereiro.

As autoridades locais afirmam que o ataque terá deixado uma grande parte da infraestrutura da entidade inacessível, por toda a Ucrânia. A investigação do mesmo ainda se encontra a decorrer para averiguar a origem do ataque e o número de sistemas afetados.

Victor Zhora, executivo do setor de telecomunicações da Ucrânia, afirma que ainda se desconhecem detalhes sobre o mesmo, nomeadamente se o ataque terá sido sobre DDoS ou algo mais extenso sobre a infraestrutura da operadora.

De notar que a Ukrtelecom é uma das maiores fornecedoras de redes telefónicas e Internet na Ucrânia. O ataque teria sido confirmado pela própria operadora em resposta a comentários sobre o Facebook, de utilizadores que reportavam a inacessibilidade dos serviços.

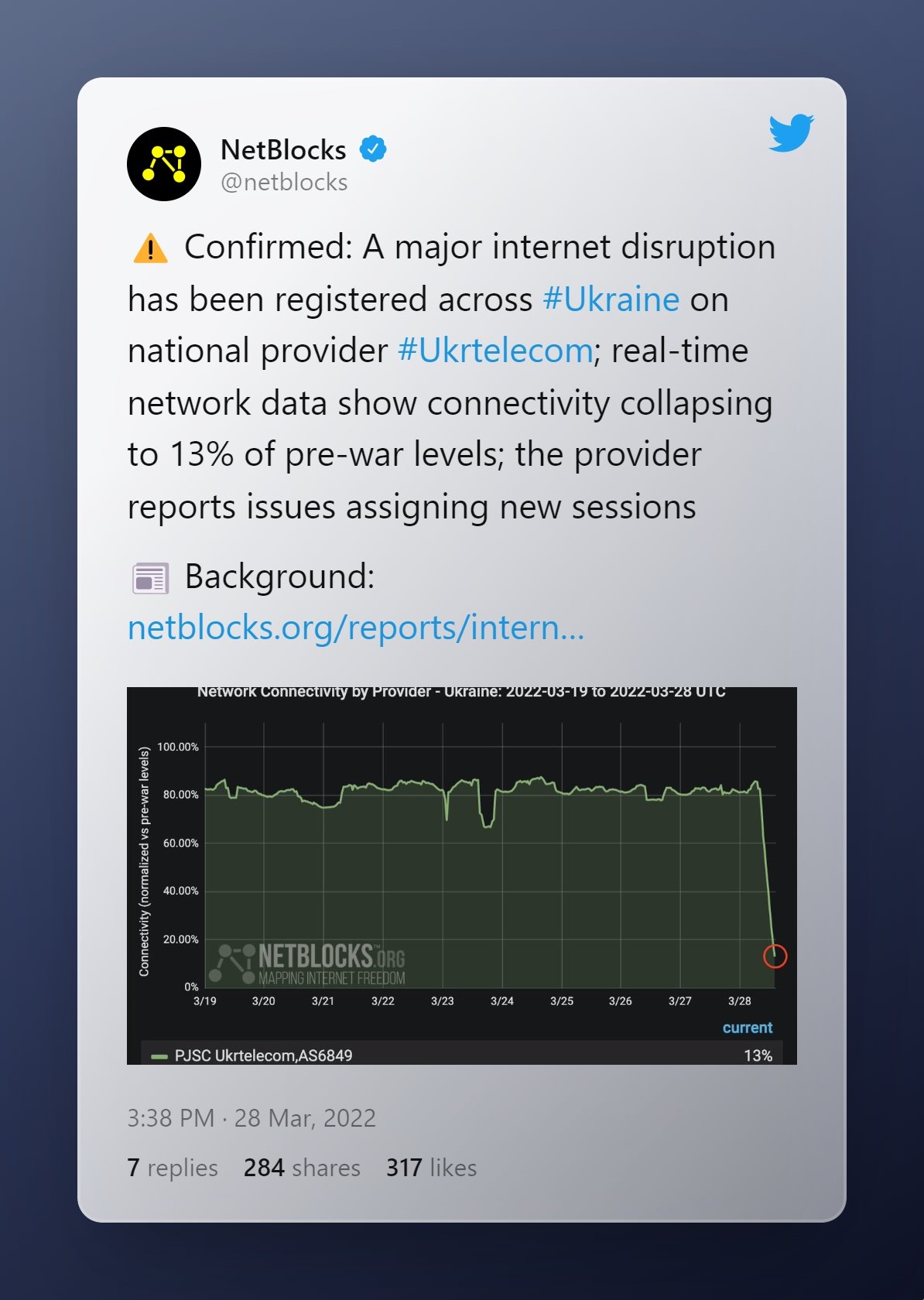

O sistema de mensagens da operadora no Facebook apenas informa os utilizadores que existem problemas na utilização dos serviços de internet que são fornecidos pela Ukrtelecom. De acordo com a entidade NetBlocks, que tem vindo a analisar os casos de ataques ocorridos na Ucrânia, afirma que o tráfego da operadora caiu a pique desde o início do dia.

Alp Toker, diretor da NetBlocks, afirma que a queda gradual da disponibilidade dos serviços aponta para um ataque consistente nas ultimas horas, e não para algo como um corte de um cabo ou danos na infraestrutura.

O volume de tráfego da operadora caiu para cerca de 15% em toda a região, o que faz este ataque como um dos mais destrutivos realizados contra entidades ucranianas desde o inicio dos confrontos.