Durante o dia de hoje, uma falha técnica afetou milhares de computadores em todo o mundo, sobretudo postos de trabalho em empresas e sistemas usados para tarefas do dia a dia. A escala do incidente não possui comparação, e afetou centenas de empresas, desde pequenas a grandes entidades com filiais em todo o mundo.

Basicamente, o termo correto para este incidente será que os computadores ficaram “bricked”. Este termo é usado quando os sistemas ficam de tal forma inutilizáveis, que deixa de se conseguir realizar qualquer atividade nos mesmos. Basicamente ficam “uma pedra”.

E tudo aconteceu por causa de um pequeno software conhecido como “CrowdStrike Falcon”. Mas afinal, o que é?

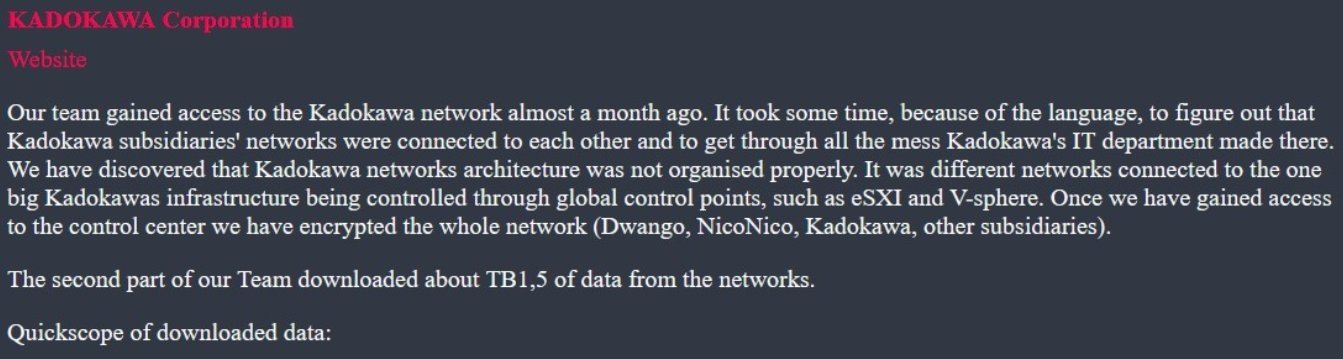

A CrowdStrike é uma empresa de segurança digital, sediada nos EUA, que fornece software de segurança sobretudo para empresas. Esta é considerada uma das maiores empresas de cibersegurança no mundo, e conta com clientes espalhados por vários países.

O CrowdStrike Falcon é um dos softwares que a empresa fornece, que garante proteções contra malware e outras formas de ataque, sendo basicamente um antivírus mais avançado, focado sobretudo para meios empresariais.

O Falcon ajuda os administradores de parques informáticos numa empresa a identificar e analisar possíveis ameaças, verificando atividades suspeitas nos dispositivos que estejam na mesma. O software, conhecido como “endpoint detection and response” (EDR), analisa as atividades nos sistemas dentro da rede, e identifica possíveis atividades suspeitas nos mesmos, ajudando a bloquear e reverter possíveis ataques.

Obviamente, para realizar esta monitorização, o Falcon necessita de acessos privilegiados ao sistema. Isto permite analisar as atividades feitas no mesmo, os pedidos enviados e recebidos da internet e muito mais.

De forma simples, o Falcon é um antivírus, mas com algumas funcionalidades adicionais para garantir segurança em ambientes críticos.

Tendo em conta que o Falcon necessita também de neutralizar possíveis ataques, este encontra-se fortemente interligado com o sistema operativo onde se encontra, que neste caso será o Windows.

Esta integração necessita de ser robusta, ao mesmo tempo que bastante elevada, para garantir que o software é capaz de realizar o que necessita – e que não é também simplesmente desativado pelo malware. Para realizar isso mesmo, o software integra-se diretamente com o kernel do Windows – que será a “base” do sistema operativo.

Então, o que aconteceu?

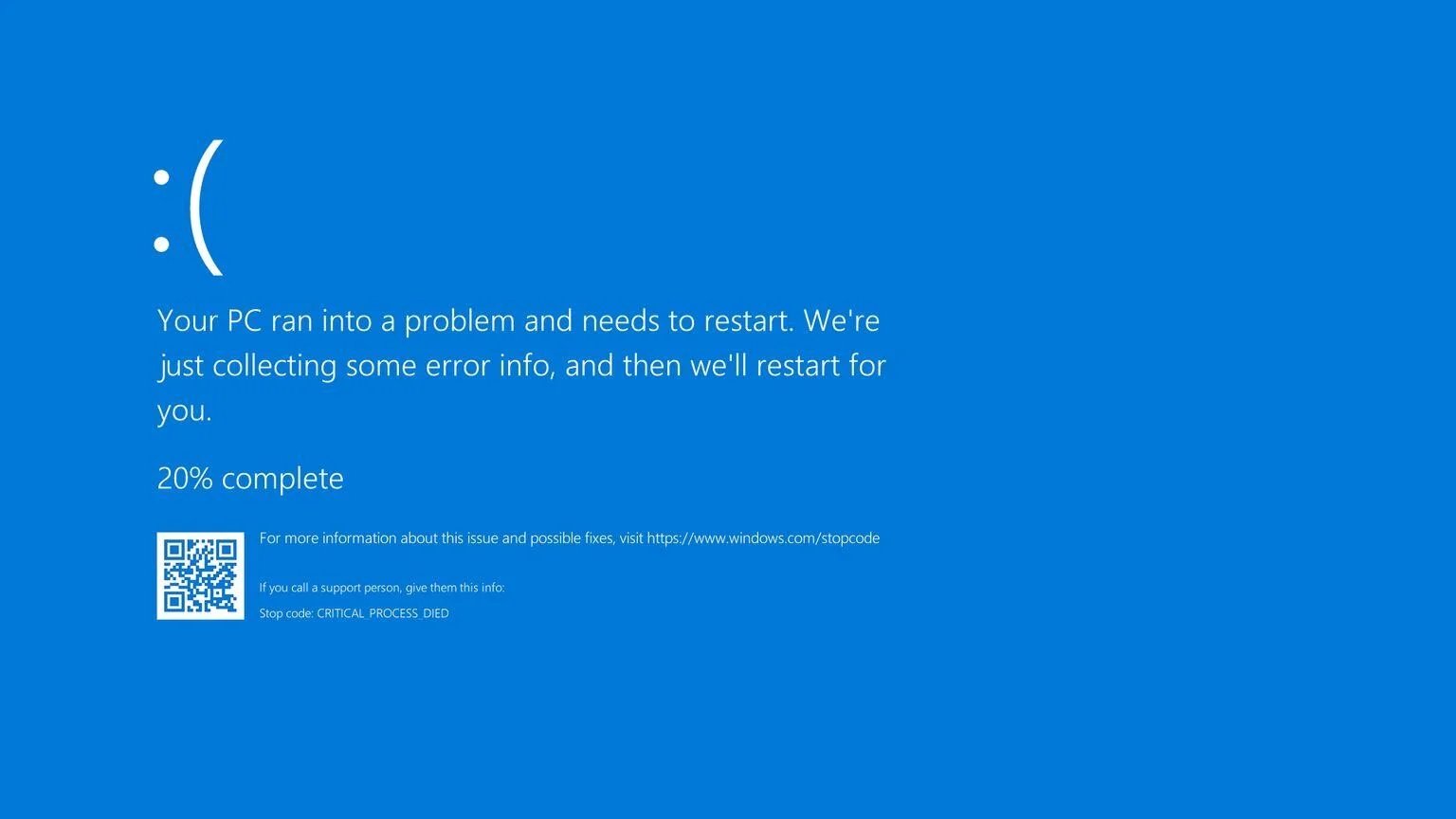

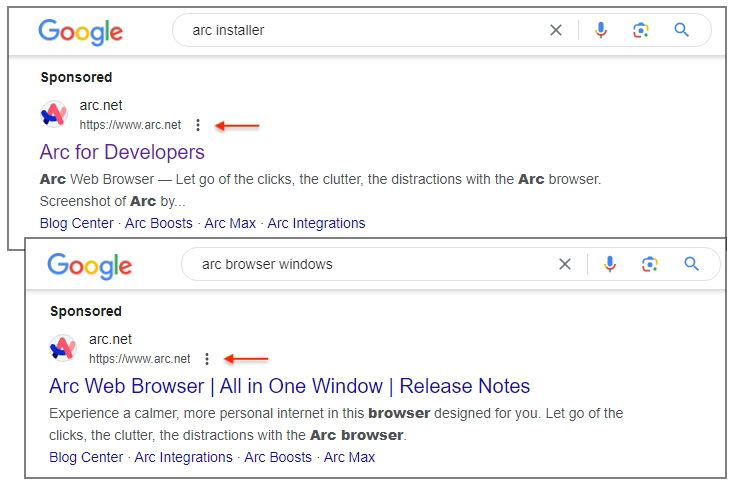

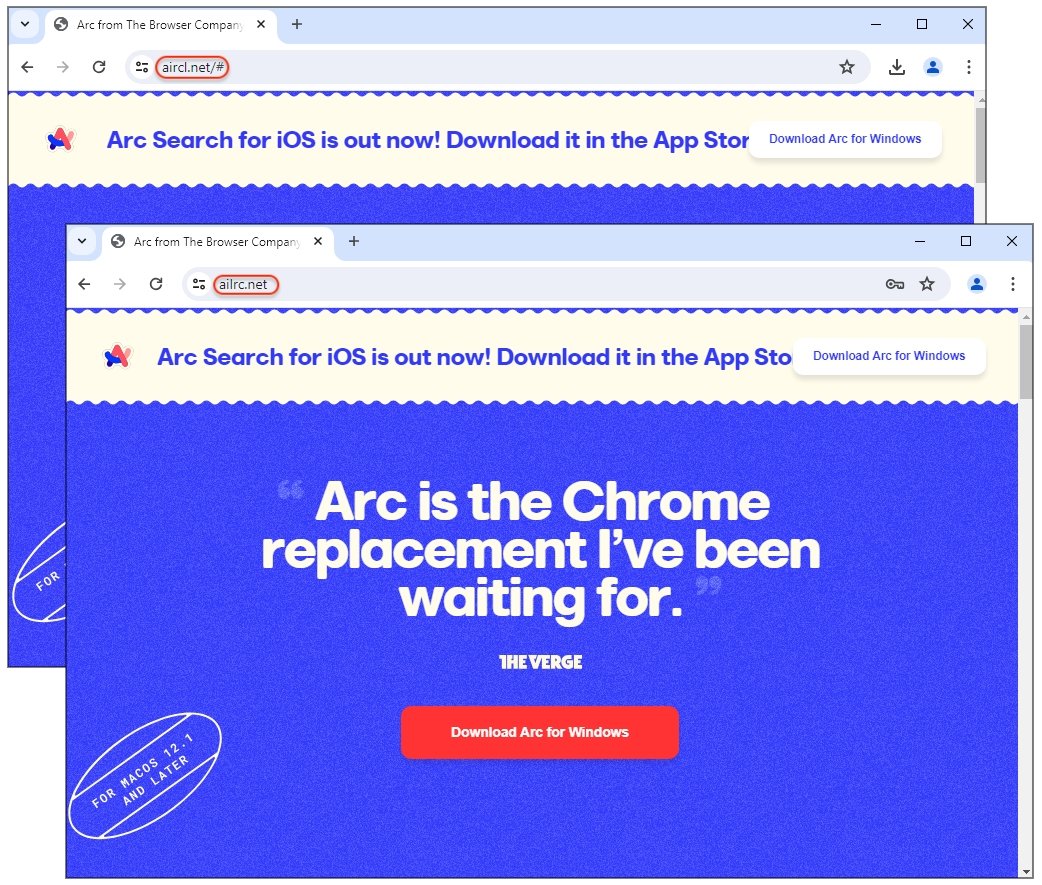

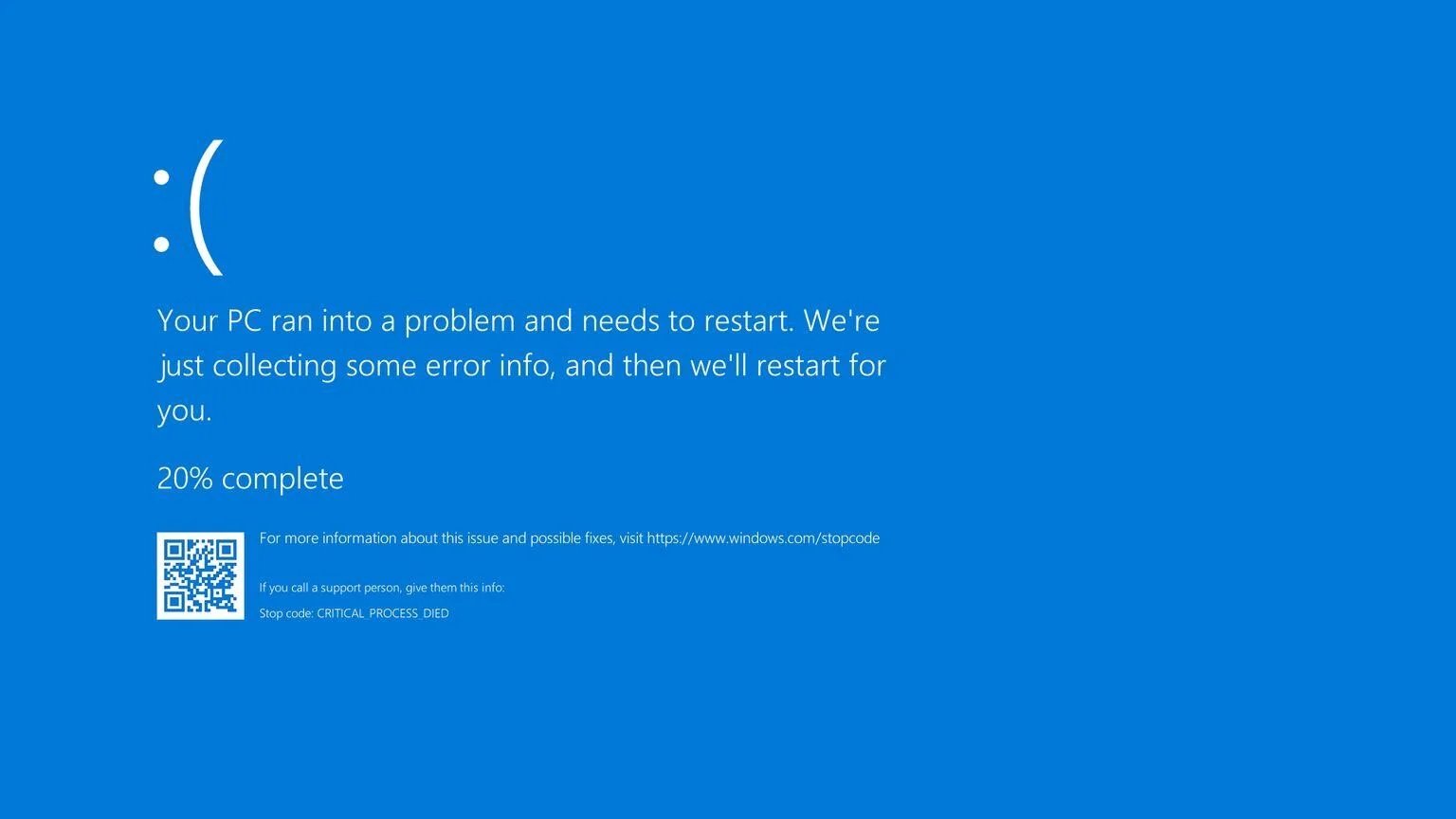

Para realizar esta integração com o kernel do Windows, o Falcon necessita de carregar as suas drivers no sistema, o que é feito no momento do arranque do mesmo. O que muitos utilizadores verificaram hoje foi que, ao iniciarem o Windows, este apresentava um ecrã azul de erro no arranque.

Rapidamente se chegou à conclusão que a falha estaria nos ficheiros dos drivers usados pelo Falcon, para se interligar com o kernel do Windows. Uma atualização com erros terá sido lançada para o programa, e automaticamente instalada na maioria dos sistemas.

Com isto, quando os sistemas foram reiniciados, deixaram de conseguir arrancar corretamente. Além disso, o próprio software não conseguiria resolver o problema diretamente, visto que a falha ocorre ainda antes do próprio Windows carregar completamente – na fase em que o kernel ainda está a carregar os drivers.

E os PCs domésticos com Windows, foram afetados?

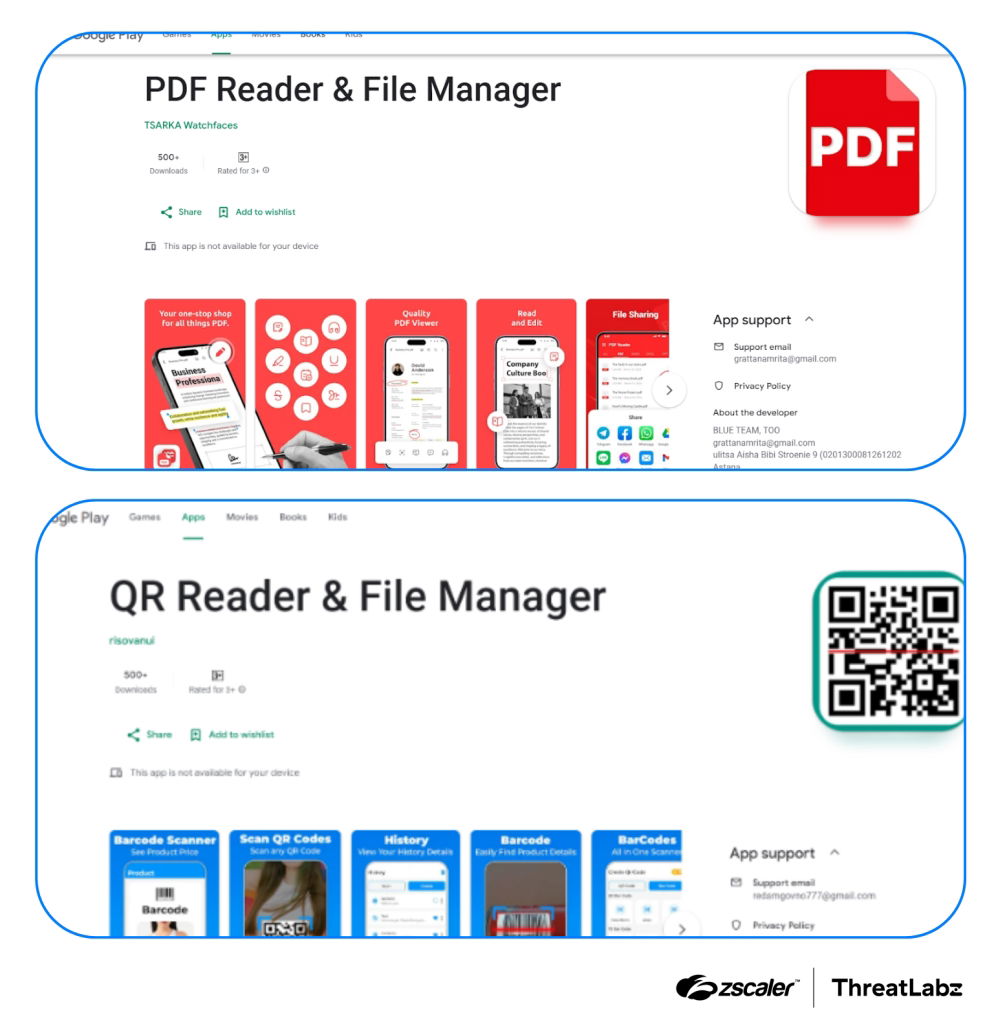

O software desenvolvido pela CrowdStrike encontra-se voltado para empresas com largos parques informáticos, portanto será extremamente improvável que se encontre em sistemas domésticos. Logo esta falha não deve ter afetado outros utilizadores com sistemas Windows.

Além disso, importa sublinhar que a falha não foi diretamente com o Windows ou a Microsoft. A falha ocorreu apenas em sistemas onde o Falcon se encontrava instalado.

E quanto tempo vai demorar a resolver o problema?

A CrowdStrike já forneceu o processo necessário para resolver a falha. O problema é que esta não pode ser facilmente aplicada em todos os sistemas ao mesmo tempo. Tendo em conta que o problema ocorre no arranque do próprio sistema operativo, a única forma de corrigir a falha será verificando PC a PC.

Ou seja, a correção necessita de ser aplicada em cada sistema afetado, de forma manual. Este é um processo que poderá demorar bastante tempo, dependendo do número de sistemas afetados numa empresa.

Na grande maioria dos casos, o processo pode demorar dias, tendo em conta a complexidade.