Durante o final da semana passada, o mundo gaming ficou chocado com o caso de um hacker, que terá conseguido atacar um evento de Apex Legends, injetando código nos clientes do jogadores presentes no mesmo.

Durante o evento, o hacker terá conseguido injetar dois programas usados para obter vantagens injustas no jogo em dois dos maiores jogadores de Apex Legends, realizando este ataque a meio da partida oficial.

O incidente levou mesmo os organizadores do evento Apex Legends Global Series a terem de adiar o mesmo, por tempo indeterminado, por não se encontrarem reunidas condições para realizar o mesmo de forma segura.

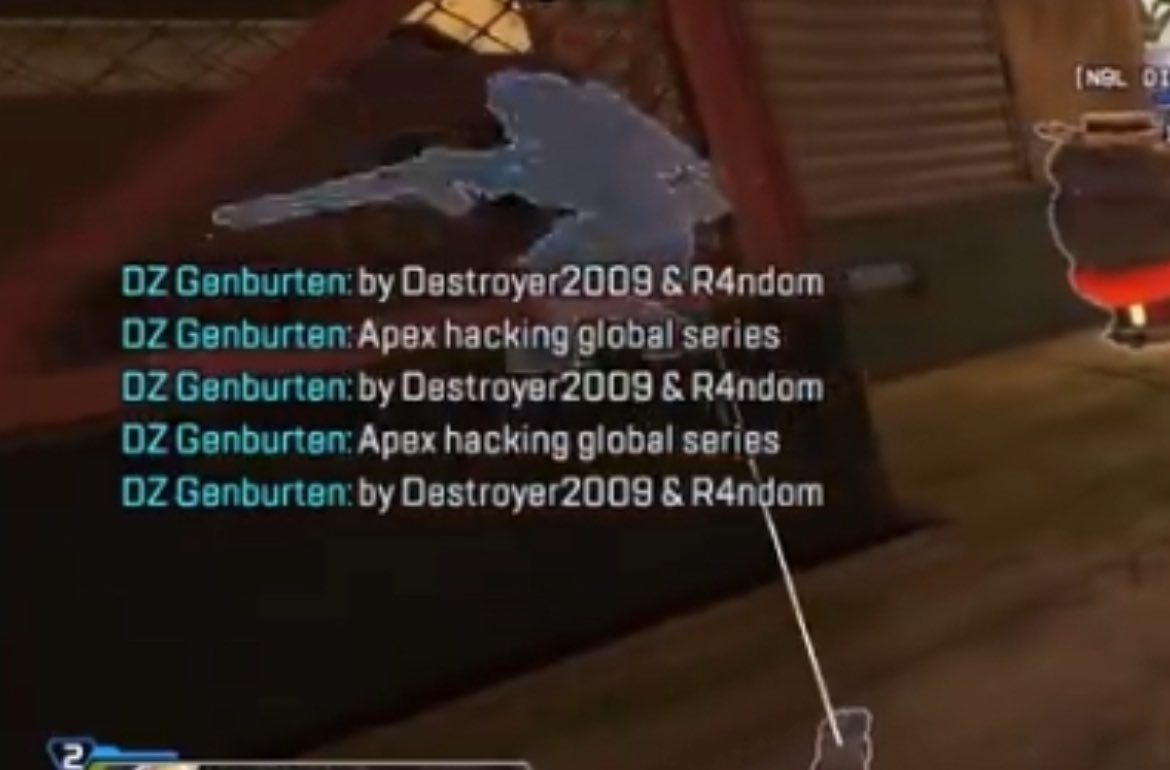

Enquanto o ataque ocorria, no chat da partida foram deixadas as mensagens “Apex hacking global series, by Destroyer2009 &R4andom”. E agora sabe-se mais detalhes sobre os motivos do ataque.

Em entrevista ao portal TechCrunch, o hacker Destroyer2009 afirma que terá realizado o ataque durante o evento “apenas por diversão”, e como forma de dar destaque para a vulnerabilidade que o mesmo descobriu, para que os criadores do jogo resolvam o problema.

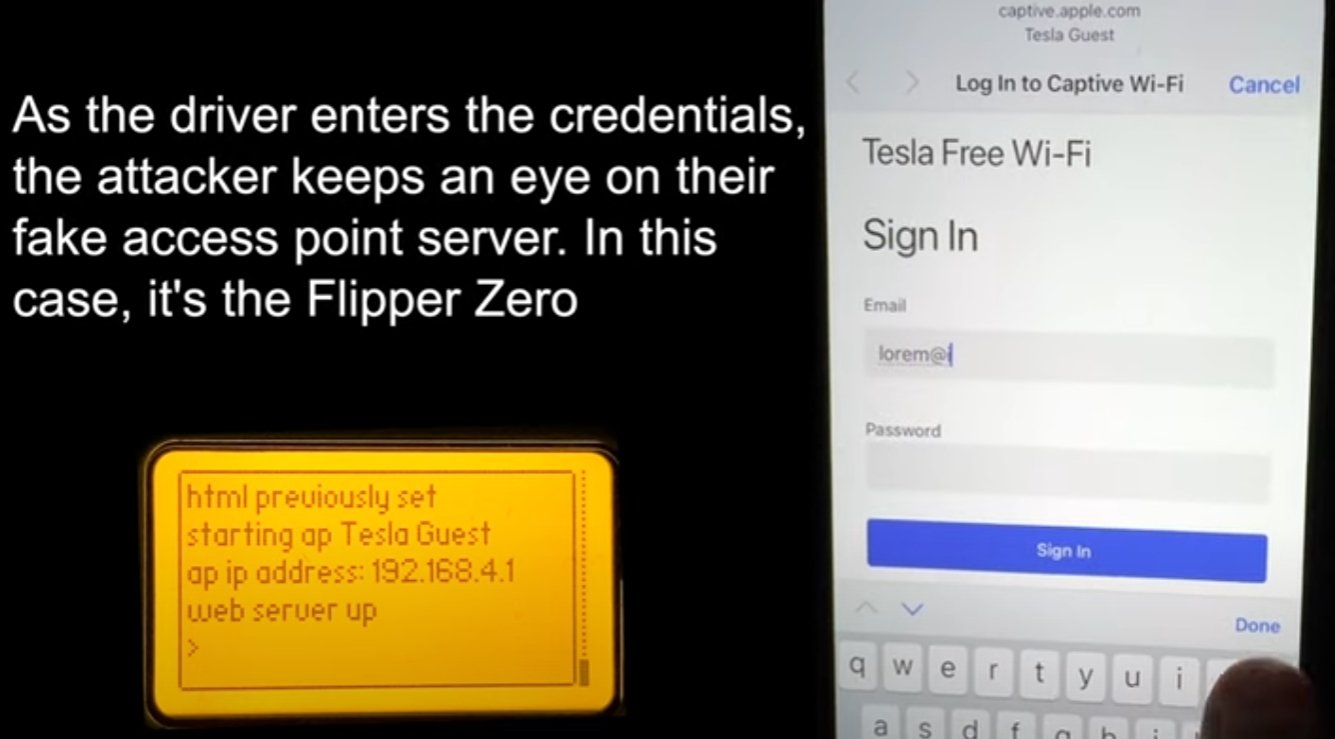

A comunidade rapidamente entrou em modo de emergência, com alegações que o cliente de Apex Legends estaria com uma falha que permitia a execução remota de código. A falha, no entanto, foi negada pela EA.

Apesar disso, Destroyer2009 negou fornecer detalhes sobre qual a falha explorada para o ataque e como realizou a proeza. O mesmo afirma que não pretende deixar detalhes até que o patch da falha seja disponibilizado, e o cliente não esteja ativamente aberto a possíveis ataques. O mesmo afirma, porém, que o ataque não envolve os servidores do jogo, e não é realizado qualquer alteração diretamente nos sistemas dos jogadores, sendo apenas afeto ao processo do jogo.

Esta indicação levanta ainda mais suspeitas que a falha pode envolver o cliente do jogo, e afetar qualquer jogador do mesmo. Destroyer2009 afirma que não reportou a falha tanto à Respawn, os criadores de Apex Legends, como também para a EA, derivado de ambas não oferecerem qualquer recompensa quando são encontradas falhas nos seus programas.

No entanto, o mesmo afirma que ambas sabem como corrigir a falha sem que seja necessária uma intervenção externa para tal.

O hacker afirma ainda que colocou algumas piadas na imagem do programa, frisando que o objetivo seria chamar à atenção para a existência da falha, e não para ativamente ser prejudicial para os jogadores.

O mesmo afirma ainda que realizou o ataque contra os dois jogadores Geburten e ImperialHal por considerar os mesmos como “boas pessoas”, e para chamar à atenção dos mesmos.

Entretanto, Conor Ford, que trabalha na equipa de segurança de Apex Legends, publicou uma mensagem na X confirmando que a equipa já se encontra a trabalhar na solução para este problema, o que indica que o patch para a vulnerabilidade pode ser brevemente disponibilizado. No entanto, tanto diretamente a Respawn como a Eletronic Games não deixaram comentários sobre os ataques.

Alguns especialistas apontam que a falha encontra-se localizada no cliente Easy Anti-Cheat, usado como sistema de segurança contra cheats no jogo, e que estaria vulnerável a ataques de código remoto – o que permitiria aos atacantes enviarem comandos remotamente para qualquer sistema onde este programa se encontrasse.

Por fim, Destroyer2009 afirma que os jogadores de Apex Legends não se devem preocupar com a segurança, sendo que o mesmo acredita que a vulnerabilidade não será facilmente explorada até ser corrigida.