Os investigadores da Microsoft revelaram que existe um grupo de hackers, apoiado pelo governo Russo, terão obtido acesso a determinadas contas de email de alguns dos executivos da empresa.

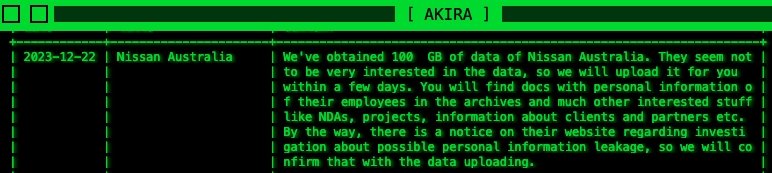

De acordo com o relatório da empresa, pelo menos dois grupos de hackers, conhecidos como “Nobelium” e “Midnight Blizzard”, terão usado avançadas técnicas para obter acesso a contas de email de vários executivos da Microsoft.

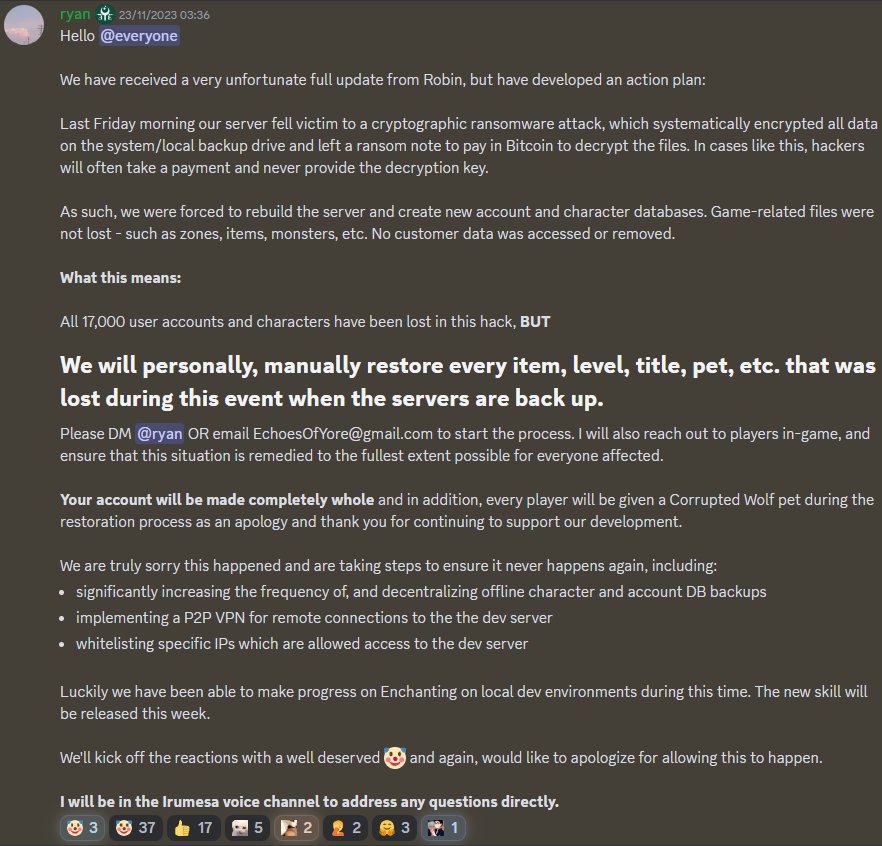

Estes grupos, depois de obterem acesso às contas de email das vítimas, terão descarregado diversa informação das mesmas, incluindo mensagens de email sensíveis e documentos de anexo. A empresa afirma ainda que os ataques terão começado em Novembro de 2023, mas apenas a 12 de Janeiro de 2024 é que foram identificados oficialmente.

A empresa afirma ainda que os executivos afetados encontravam-se nas áreas de cibersegurança, legal e outras divisões internas. Foi ainda referido que estes ataques não ocorreram devido a vulnerabilidades nos produtos ou serviços da Microsoft, e não existem indícios de que os atacantes terão obtido acesso a dados de clientes da empresa ou informações sensíveis da mesma.

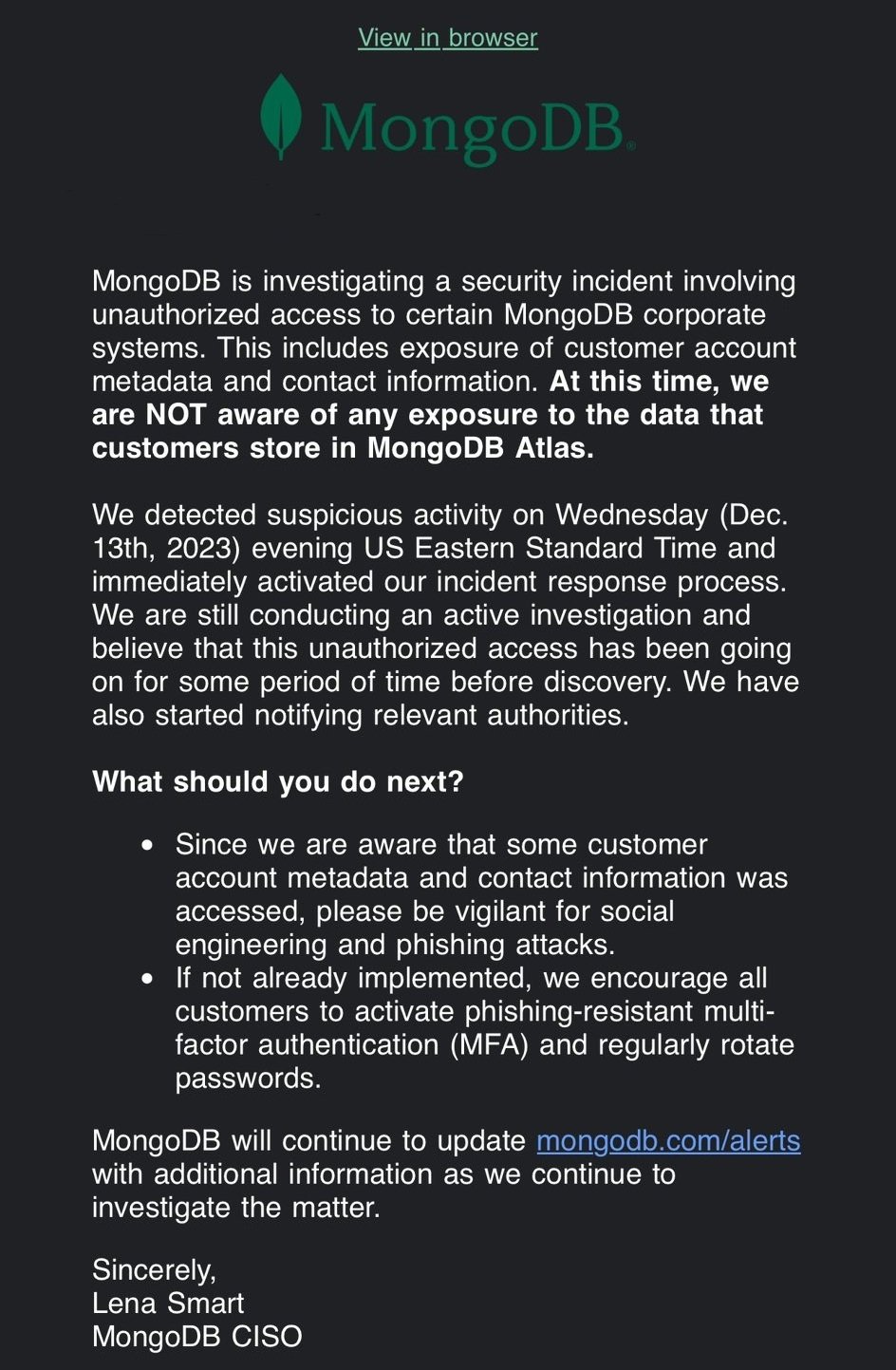

A empresa tem vindo a reforçar as suas medidas de segurança, sobretudo depois de, em Novembro, terem sido identificados ataques com origem de grupos na China, onde foram obtidos acessos a contas governamentais que se encontravam no Outlook para diversos países na Europa e EUA.

Os recentes ataques indicam que a Microsoft necessita de reforçar as suas políticas de segurança e de realizar mais ações para garantir a segurança das suas plataformas, algo que a empresa indica. Devem ainda ser realizadas algumas verificações de sistemas antigos e desatualizados para identificar possíveis usos maliciosos.

A investigação do ataque encontra-se a decorrer com a ajuda das autoridades, sendo que a Microsoft afirma que vai fornecer mais informações conforme seja apropriado.