A comunidade global de gaming, que atualmente representa quase metade da população mundial, tem estado cada vez mais debaixo de fogo dos cibercriminosos, de acordo com uma investigação abrangente da Kaspersky. No período compreendido entre julho de 2022 e julho de 2023, a empresa de cibersegurança verificou que a base de utilizadores de jogos está mais vulnerável. Os cibercriminosos exploraram esta vasta comunidade para aceder a dados pessoais, lançando uma série de ataques, incluindo vulnerabilidades da Web, ataques de negação de serviço distribuída (DDoS), extração de criptomoedas e campanhas complexas de Trojans ou de phishing.

No período entre 1 de julho de 2022 e 1 de julho de 2023, as soluções da Kaspersky detetaram 4 milhões de tentativas substanciais de descarregar mais de 30 mil ficheiros únicos mascarados como jogos populares, módulos, cheats e outro software relacionado com jogos. Estes incidentes afetaram 192.456 utilizadores em todo o mundo. Estes ficheiros – classificados principalmente como software indesejado e muitas vezes rotulados como não-vírus:Downloader (89,70%), – não são inatamente perigosos, mas são capazes de descarregar vários outros programas, mesmo maliciosos, para o dispositivo do utilizador. Adware (5,25%) e Trojans (2,39%) também foram ameaças notáveis para os jogadores de computador.

O Minecraft surgiu como o alvo preferido dos cibercriminosos, responsável pelo acionamento de 70,29% de todos os alertas. As ameaças que utilizaram o Minecraft como isco afetaram 130.619 jogadores em todo o mundo durante o período em análise. O Roblox foi o segundo título de jogo mais visado, contribuindo para 20,37% de todos os alertas que afetaram 30.367 utilizadores. O Counter-Strike: Global Offensive (4,78%), o PUBG (2,85%), Hogwarts Legacy (0,60%), DOTA 2 (0,45%) e League of Legends (0,31%) também estiveram entre os jogos mais importantes sujeitos a ciberameaças.

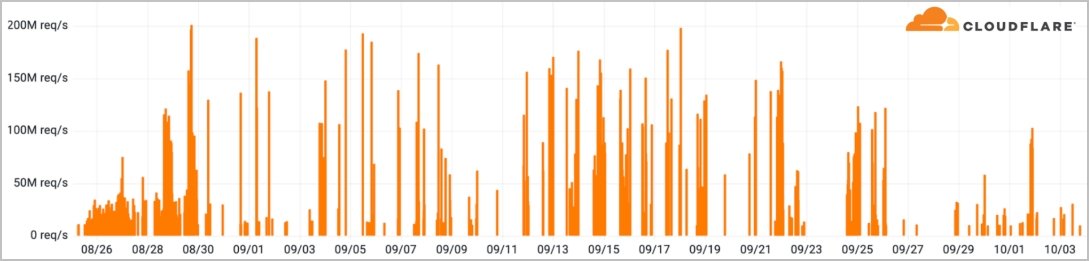

A comunidade de jogos móveis, que, de acordo com o relatório Newzoo 2023, é composta por mais de três mil milhões de jogadores, ou seja, quase 40% da população mundial. Caracteriza-se pelo seu crescimento significativo e acessibilidade, tendo-se tornado um alvo apetecível para os cibercriminosos. Entre 1 de julho de 2022 e 1 de julho de 2023, a Kaspersky documentou 436.786 tentativas de infetar dispositivos móveis, afetando 84.539 utilizadores.

Vários títulos de jogos foram utilizados como isco para atingir os jogadores móveis. Mais uma vez, os entusiastas do Minecraft foram os principais alvos, uma vez que 90,37% dos ataques se concentraram nos 80.128 jogadores que foram vítimas. Os utilizadores indonésios, em particular, foram explorados através do Minecraft, o que resultou num ataque Trojan.AndroidOS.Pootel.a, que registava discretamente as subscrições móveis. A República Islâmica do Irão registou a maior prevalência destes ataques, com 140.482 alertas que afetaram 54.467 jogadores de Minecraft.

O PUBG: Battlegrounds Battle Royale foi o segundo jogo para telemóvel mais explorado pelos cibercriminosos, representando 5,09% de todos os alertas, com a maioria dos incidentes a ter origem em utilizadores da Federação Russa. O Roblox (3,33%) ficou em terceiro lugar em termos de deteções, mas em segundo lugar no número de utilizadores afetados.

Uma descoberta digna de nota envolve o aparecimento do SpyNote, um cavalo de Troia espião distribuído entre os utilizadores do Roblox na plataforma móvel Android sob o disfarce de um mod. Este cavalo de Troia apresenta várias capacidades de espionagem, incluindo keylogging, gravação de ecrã, transmissão de vídeo a partir de câmaras do telefone e a capacidade de se fazer passar por aplicações do Google e do Facebook para enganar os utilizadores e levá-los a divulgar as suas palavras-passe.

As páginas de distribuição de phishing e de contrafação continuam a representar uma ameaça significativa para os jogadores. O software malicioso e indesejado disfarça-se muitas vezes de jogos populares, disseminado através de sítios Web de terceiros que oferecem versões piratas.

Estas páginas enganosas apresentam normalmente contagens de descarregamentos inflacionadas, podendo induzir os utilizadores numa falsa sensação de segurança. No entanto, clicar no botão de descarregamento resulta normalmente num ficheiro que pode conter elementos nocivos, muito diferente do conteúdo prometido.

“Na dinâmica indústria dos jogos, que alberga uma grande quantidade de dados pessoais e financeiros, os cibercriminosos estão a aproveitar oportunidades aliciantes. Exploram as contas de jogos, roubando ativos do jogo, moeda virtual e vendendo contas de jogos comprometidas, muitas vezes com valor no mundo real. A procura incessante de dados pessoais levou a um aumento dos ataques de ransomware, afetando mesmo os jogadores profissionais que dependem de um jogo ininterrupto. Isto sublinha a necessidade crítica de uma maior sensibilização para a cibersegurança na comunidade de jogadores”, alerta Vasily Kolesnikov, especialista em cibersegurança da Kaspersky.