A Valve confirmou que vai aplicar medidas adicionais de segurança para criadores de jogos na Steam, como forma de mitigar um problema que tem vindo a surgir recentemente na plataforma.

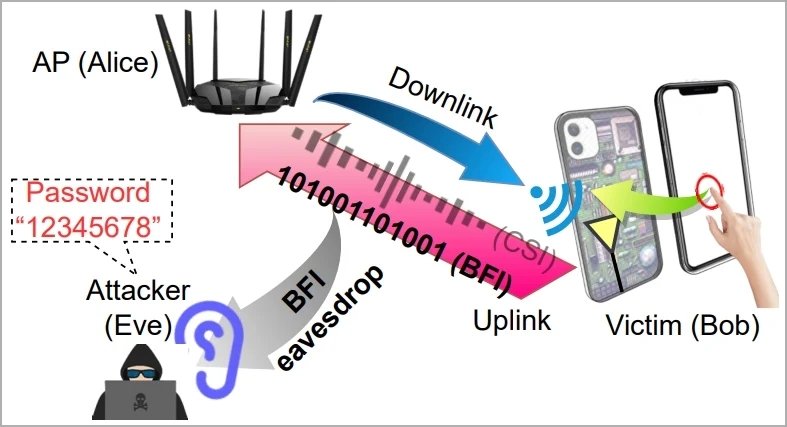

A Steam vai agora exigir que todos os criadores de jogos implementem a verificação em duas etapas via SMS. A ideia será proteger a conta dos programadores e dos estúdios, depois da Valve ter confirmado que existe uma nova vaga de malware que se encontra a ser distribuído como atualizações de jogos, via contas de programadores comprometidas.

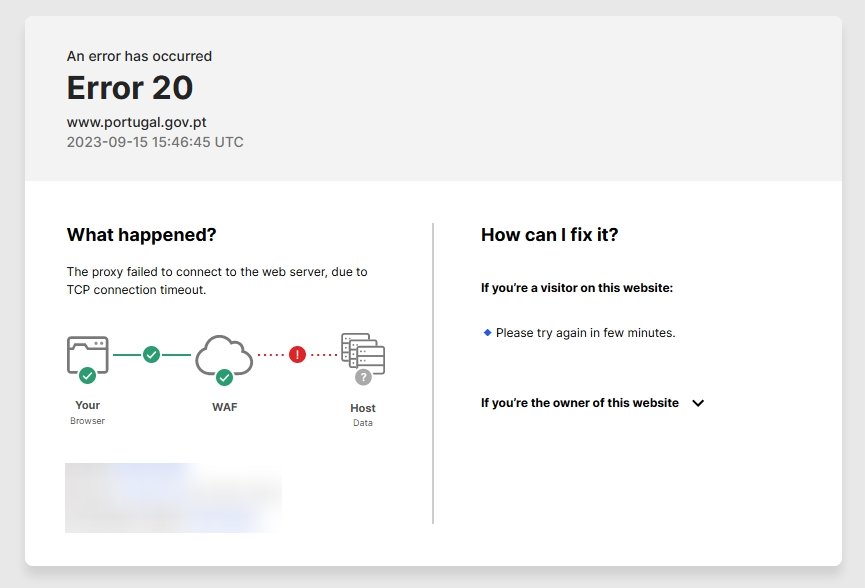

Segundo a Valve, desde o início de Setembro que se começou a verificar um elevado número de contas da Steamworks comprometidas, que estariam a ser usadas para o envio de malware através de atualizações de jogos. A empresa refere que, tendo em conta os sistemas de identificação de malware da empresa, as atualizações maliciosas chegaram apenas a uma centena de utilizador, que foram prontamente notificados.

Face a este problema, a partir de 24 de Outubro de 2023, a Valve vai requerer que todas as contas da Steamworks tenham a verificação em duas etapas ativa, nomeadamente via SMS. Isto será aplicado para todas as contas que tenham permissões de realizar tarefas como as de enviar atualizações ou patches dentro da Steamworks.

No entanto, apesar de esta verificação adicional ser certamente bem vinda, ao mesmo tempo ainda existem programadores que apontam falhas na mesma. Um dos exemplos encontra-se no caso do programador Benoît Freslon, o qual recentemente teve a sua conta da Steam comprometida depois de um dos sistemas nos seus estúdios ter sido comprometido com malware. Este roubou os dados de sessão do navegador, e eventualmente procedeu ao envio de pacotes maliciosos como atualização dos seus jogos na Steam.

A autenticação em duas etapas não teria resolvido este problema, visto que o ataque roubo diretamente os cookies de sessão do navegador. Neste caso, o ataque terá ocorrido depois do programador ter sido enganado para descarregar uma aplicação de “teste” no Discord, a qual roubo os dados de login de diferentes plataformas sociais, incluindo da Steam.