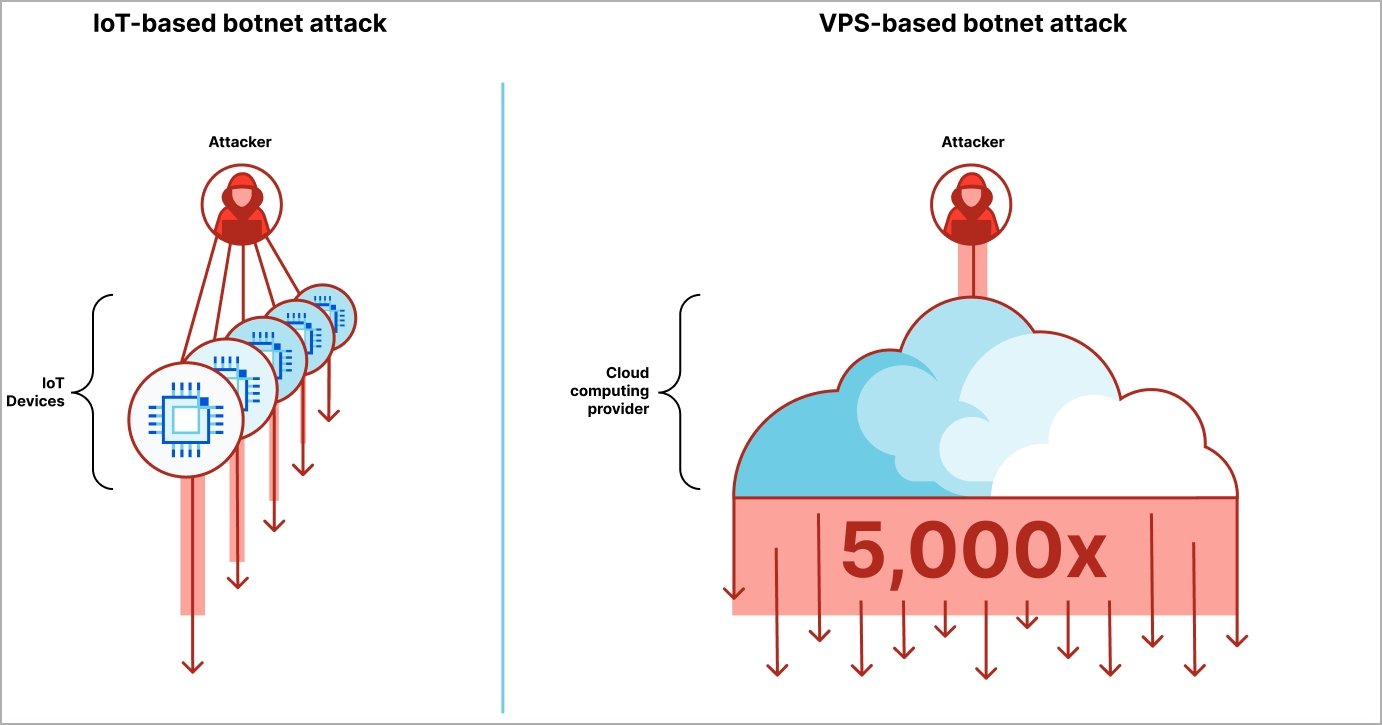

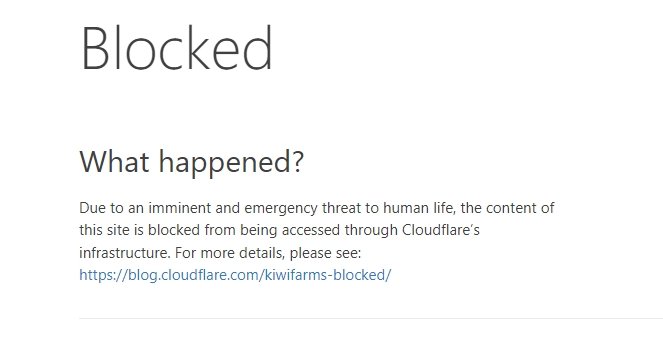

A Cloudflare, plataforma mais conhecida por fornecer serviços de proteção a websites contra ataques DDoS e para CDN de conteúdos, confirmou ter bloqueado da sua infraestrutura os serviços do portal Kiwi Farms, um fórum online conhecido por ser divulgador de conteúdo de ódio.

De acordo com a mensagem deixada no blog da empresa, a Kiwi Farms estaria a causar um imediato risco para a vida humana, com o que a empresa cita como sendo “alvos específicos” que foram sendo revelados nos últimos dois dias.

Os problemas com a plataforma da Kiwi Farms começaram quando, de forma recente, foi realizada uma campanha de ódio contra a streamer do YouTube e Twitch Clara Sorrenti. Desde praticamente o mês passado que utilizadores deste site estiveram a realizar campanhas organizadas de ódio contra a criadora de conteúdos, tendo mesmo levado a polícia a surgir na sua porta durante várias transmissões, sobre ameaças junto da policia que existiam suspeitas de um crime violento prestes a acontecer.

Além disso, o site tinha vindo a ser usado para divulgar diversa informação privada da criadora. Isto terá levado a uma onda de apoio paras Sorrenti, que resultou na criação da campanha em redes sociais #DropKiwifarms, apelando ao Cloudflare para remover o site da sua plataforma.

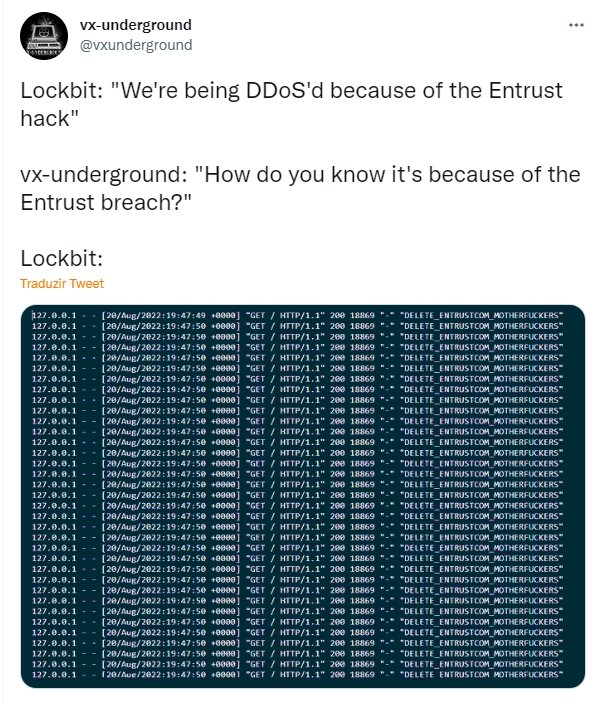

No entanto, a empresa terá optado por não remover os conteúdos apesar de todas as ações realizadas por utilizadores do site, alegando que seria um “abuso de poder” realizar esta medida. Numa mensagem publicada no blog oficial da empresa, durante a semana passada, a Cloudflare alegou que o término no passado de sites como o The Daily Stormer e 8Chan terá levado a empresa a ser alvo de um elevado número de pedidos de governos autoritários para bloqueios variados.

A posição do Cloudflare sobre o caso tinha vindo a manter-se de forma neutra, em parte porque a plataforma alega que os conteúdos do site não estariam alojados na sua infraestrutura – mas sim em serviços externos. A Cloudflare apenas fornecida proteção contra ataques DDoS, e não armazenava diretamente os conteúdos do site.

Ainda assim, para uma grande parte da comunidade, isto era visto como uma forma de proteger o site e os seus conteúdos, uma vez que a atividade apenas poderia ser mantida porque o site se encontrava acessível e protegido pela infraestrutura da Cloudflare.

Na mesma mensagem, a plataforma também alegou que teria sido errado, no passado, as medidas realizadas em sites como o 8Chan e The Daily Stormer, o que terá aberto uma porta da qual a empresa agora se encontra a tentar fechar.

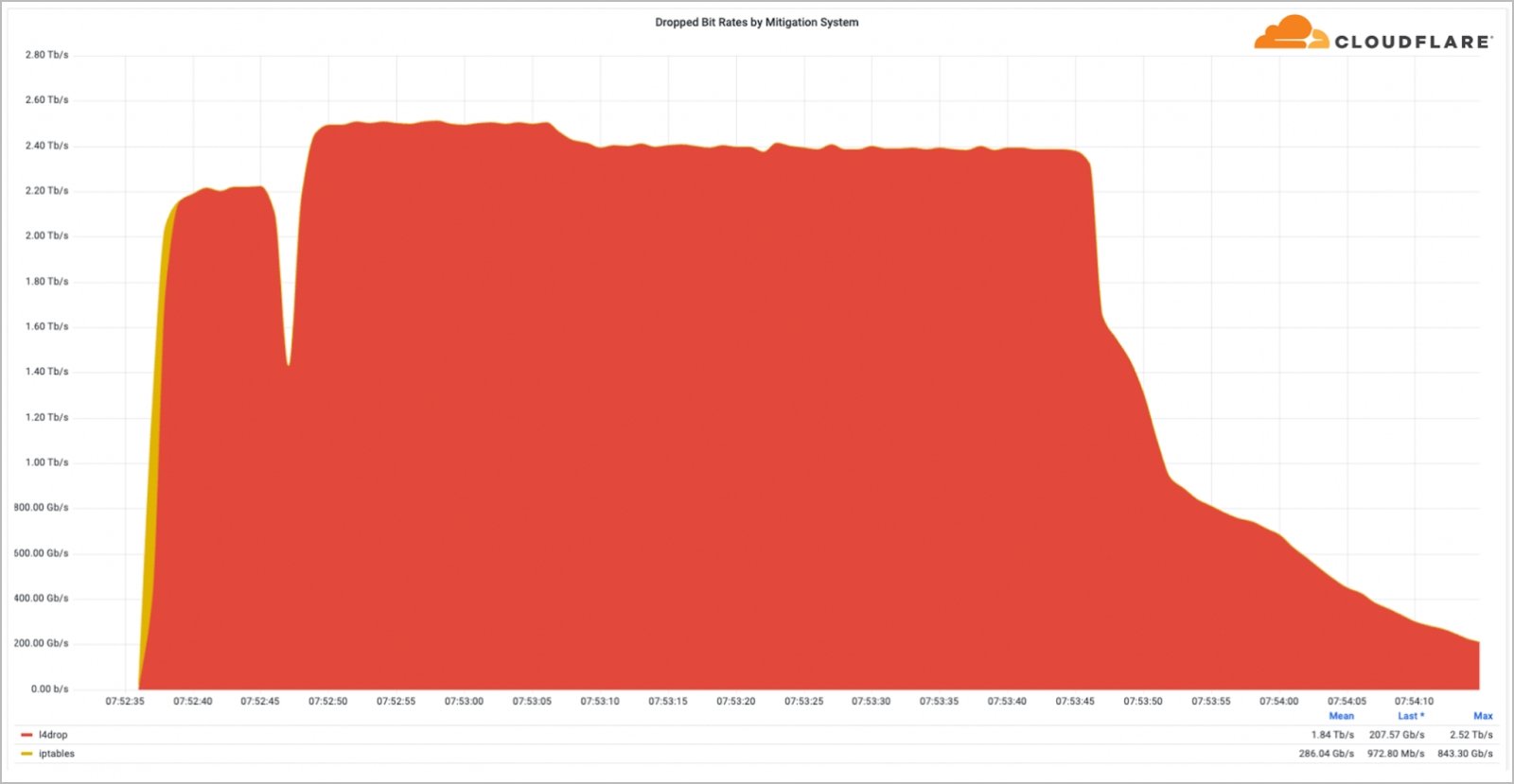

No entanto, dois dias depois destas declarações, a Cloudflare confirmou ter bloqueado o acesso ao portal da Kiwi Farms da sua infraestrutura, alegando motivos de força extrema e de perigo iminente da vida humana. A plataforma afirma que o Kiwi Farms ainda pode voltar online, alojando os conteúdos noutra plataforma ou usando outro serviço que permita o mesmo género de proteção que o Cloudflare até agora fornecia.

A empresa afirma ainda que não terá terminado o fornecimento de serviços ao site por pressão nas redes sociais, mas sim porque existia um aumento considerável de ameaças à vida humana a serem feitas sobre o site. Ainda assim, o Cloudflare afirma-se desconfortável sobre esta medida, que pode levar a ações mais graves contra diferentes entidades.

Kiwi Farms foi criado em 2013, por um ex-fundador do portal 8chan, conhecido como Joshua Moon. Desde então o site tem vindo a ser usado para ataques direcionados contra diferentes pessoas e para a divulgação de dados pessoais e sensíveis dos “atacados”, em grande parte membros da comunidade LGBTQIA+.