Numa das promessas deixadas por Elon Musk quando adquiriu o Twitter encontrava-se a capacidade de tornar algumas partes do código-fonte da plataforma acessíveis para os utilizadores. E hoje isso encontra-se a ocorrer.

O Twitter revelou a disponibilização de uma parte do seu código-fonte, nomeadamente do algoritmo da plataforma e como este recomenda conteúdos para os utilizadores.

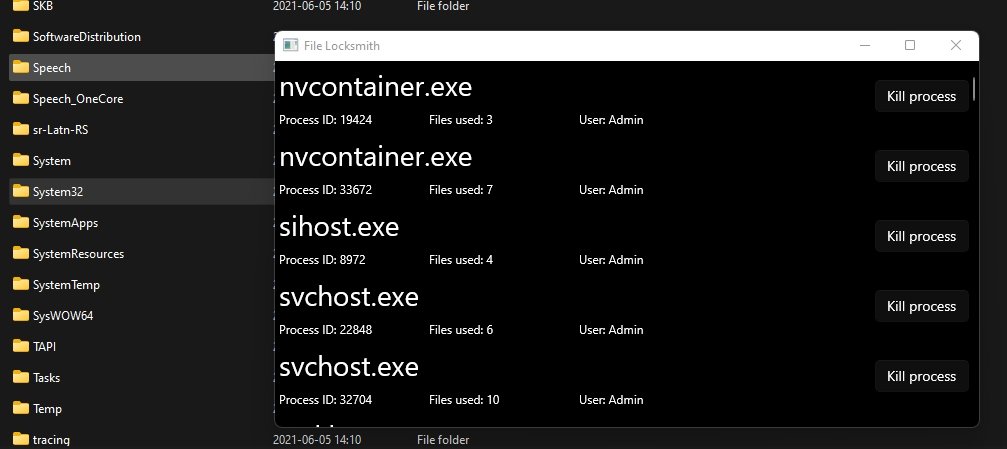

A partir do GitHub, a empresa revelou dois novos repertórios contendo partes do código-fonte usado pela rede social, incluindo o sistema que a plataforma usa para recomendar conteúdos para os utilizadores na timeline principal.

Numa mensagem partilhada no blog oficial, a empresa afirma que esta é a primeira medida para tornar a plataforma mais transparente.

A partir do Twitter Spaces criado para revelar o código, Elon Musk referiu que o código-fonte que agora se encontra a ser disponibilizado vai ser embaraçoso, e que o Twitter se encontra preparado para isso – indicando ainda como devem existir erros e falhas sobre o mesmo.

No entanto, Musk promete que isso vai mudar nos próximos meses. Ao mesmo tempo, fornecer o código-fonte para o público permite que este também melhore o mesmo ou identifique potenciais falhas.

A mensagem do Twitter indica ainda que o código agora revelado não representa um risco para a plataforma, tendo em conta que conteúdos sensíveis não são partilhados, e também não foram revelados detalhes sobre como os sistemas são treinados.

O Twitter afirma ter removido qualquer código que poderia comprometer a privacidade ou segurança dos utilizadores, bem como partes que poderiam ser usadas para abusos. A empresa sublinha ainda que se encontra a trabalhar em ferramentas para ajudar a gerir melhor recomendações que possam ser enviadas para melhorar o sistema de recomendações. Eventualmente essas ferramentas devem ser fornecidas no futuro.

A empresa sublinha que se encontra a aceitar não apenas que sejam reportados bugs, mas também melhorias que possam ser feitas sobre a plataforma, e que possam ajudar a melhorar o sistema para todos.

Como seria de esperar, o código-fonte é bastante técnico, mas os interessados podem ver o mesmo na plataforma.