Um dos problemas mais recorrentes de alguns dispositivos da Xiaomi tende a ser os reinícios aleatórios do sistema, onde o equipamento reinicia sem que tenha sido feita qualquer tarefa para tal.

Este problema é algo recorrente de qualquer utilizador que tenha um dispositivo da Xiaomi. Normalmente, quando o dispositivo se encontra em uso, os utilizadores apenas verificam que este deixa de funcionar por alguns segundos, ficando “bloqueado”, apenas para reiniciar depois.

Na realidade, este problema não é algo dedicado de dispositivos da Xiaomi, e pode-se dizer que acontece em praticamente todos os modelos com Android, mas é mais sentido sem dúvida por quem conta com dispositivos da empresa.

Mas quais os motivos para tal?

Na realidade, podem existir vários.

Um dos primeiros onde essa situação pode ocorrer deve-se a conflitos entre aplicações no sistema, ou até mesmo com o próprio sistema operativo.

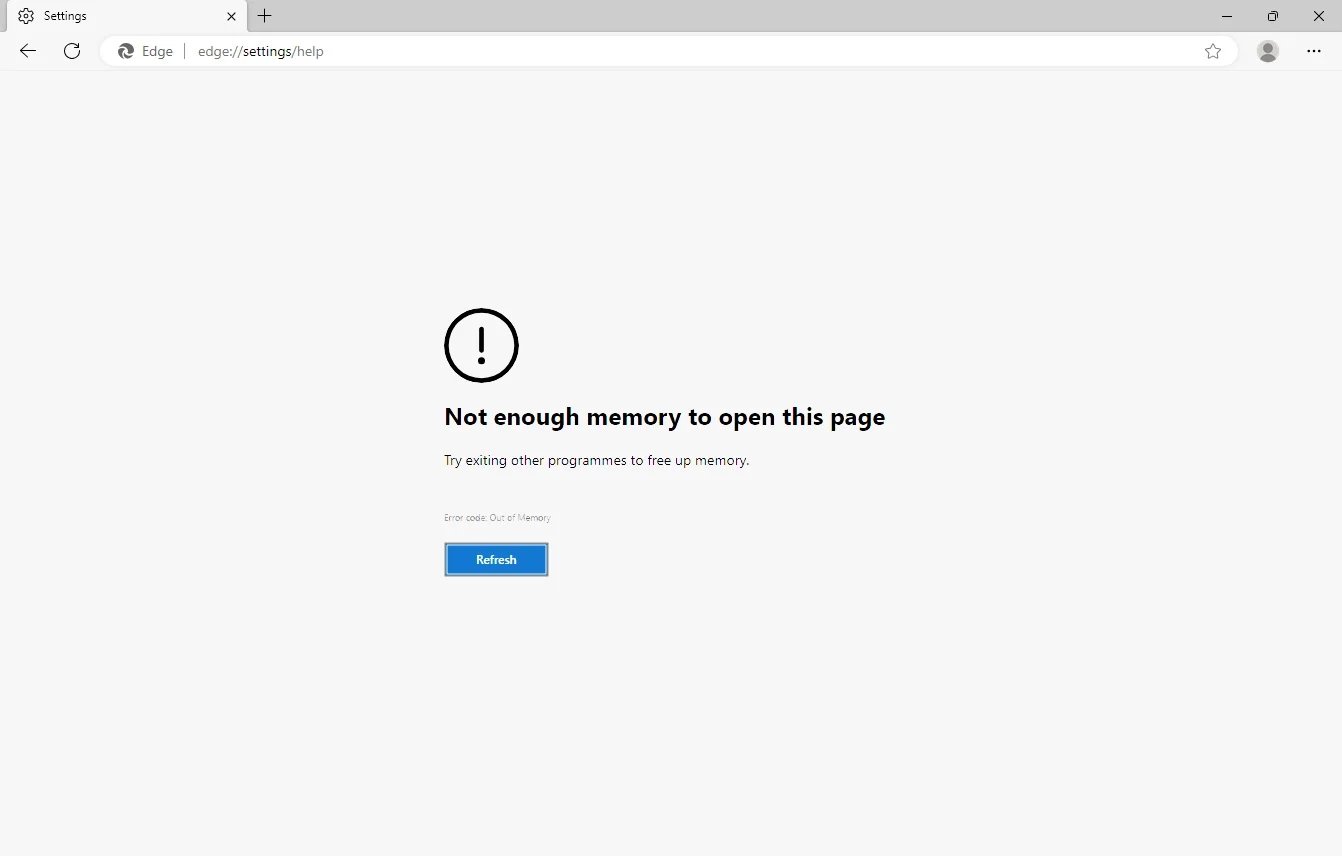

Por vezes, as aplicações podem causar erros graves, que levam o sistema a ficar totalmente bloqueado. Isto ocorre quando existe uma falha ou bug grave na aplicação, ou até quando esta causa algum problema com outras apps instaladas ou o sistema operativo.

Por norma, neste caso de falhas, a identificação do problema é relativamente simples, porque ocorre quase sempre quando a app se encontra em uso. E eventualmente pode ser corrigida com futuras atualizações.

Outra possibilidade para o reinício inesperado do sistema pode ser com falhas no próprio sistema. Embora a Xiaomi lance atualizações de forma regular para os seus dispositivos, nem sempre estas estão livres de bugs. E o próprio processo de atualização pode causar falhas.

Neste caso, a melhor solução será voltar para uma versão anterior do sistema – caso o tenha atualizado recentemente. Este processo vai depender dos dispositivos, mas por norma bastará procurar por uma ROM antiga do mesmo e atualizar para esta.

Em alternativa, pode tentar realizar o reset completo do sistema, eliminando todos os dados. Isto pode resolver possíveis problemas que tenham ocorrido no processo de upgrade de versões anteriores.

Por fim, se todos os pontos anteriores tiverem sido excluídos, infelizmente a última possibilidade é também a mais “grave”, porque será de uma falha existente no próprio hardware.

Nenhum dispositivo dura para sempre, e eventualmente, os componentes acabam por poder apresentar problemas, que levam ao mais variado género de erros e falhas. Mesmo que o dispositivo aparente estar a funcionar bem, se este reinicia sem explicação de tempos a tempos, pode ser indicativo de problemas com o hardware em si.

Infelizmente, este ponto será mais difícil de averiguar. O recomendado será levar o dispositivo a uma loja especializada para poderem analisar a origem das falhas, ou do componente que está com problemas.

Na maioria dos casos, a reparação destas situações não é barata, portanto deverá ponderar se é melhor tentar reparar o mesmo, ou adquirir um novo dispositivo.