Os programadores de Path of Exile 2 confirmaram que uma das contas de administrador na plataforma, associada com a editora, foi recentemente alvo de um ataque, tendo sido usada para realizar ações em outras contas do jogo.

Através da conta, o hacker terá alterado configurações e senhas de outras 66 contas na plataforma. Muitos dos jogadores afetados terão ainda perdido as compras realizadas dentro da plataforma, incluindo alguns itens valiosos que demoraram horas a obter dentro do jogo.

Embora a editora tenha confirmado que o ataque afetou 66 contas o valor pode ser bastante superior.

De relembrar que Path of Exile 2 é um popular jogo online, desenvolvido pela Grinding Gear Games, sendo a sequela da saga popular no mercado. Embora esteja ainda em early access, o jogo conta com avaliações bastante positivas na Steam, e é bastante aguardado pela comunidade de jogadores que acompanham o seu desenvolvimento.

Desde o lançamento da versão early access, alguns jogadores têm vindo a reportar problemas com as suas contas, sobretudo no caso de contas supostamente atacadas diretamente e com dados alterados. Isto ocorre mesmo em contas com proteção em duas etapas ativa.

Os jogadores afetados eram subitamente desligados das suas contas, e ficavam impedidos de acederem às mesmas. Quando finalmente conseguiam obter o acesso, os jogadores verificavam que o hacker tinha alterado os itens que os mesmos possuíam.

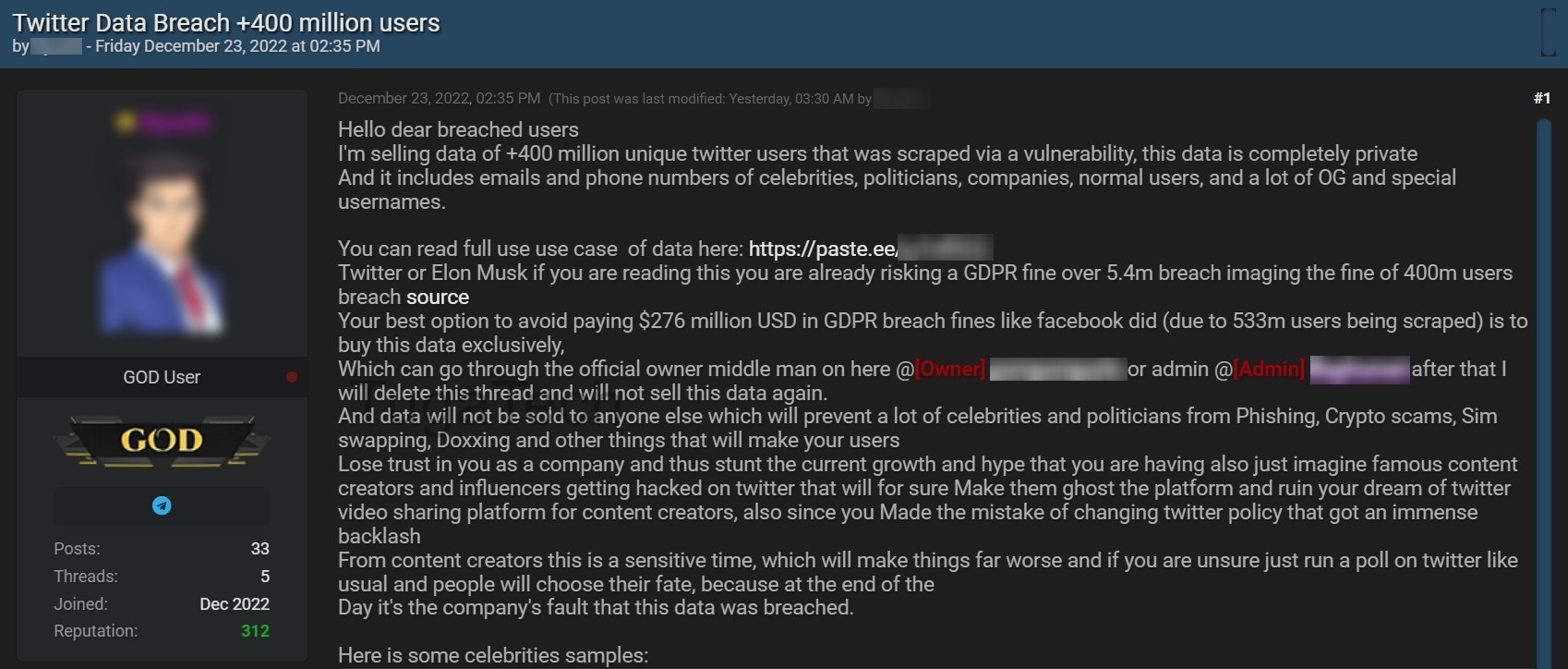

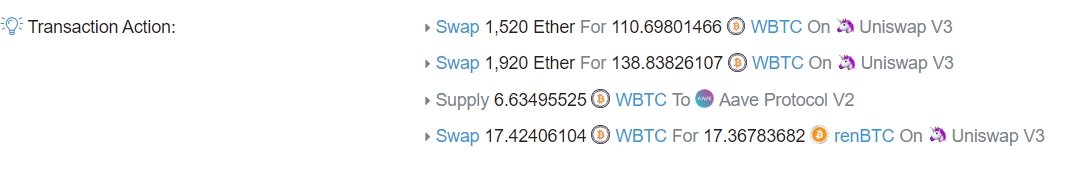

Segundo Jonathan Rogers, diretor de Path of Exile 2, o ataque terá ocorrido por uma antiga conta da Steam comprometida, associada com os estúdios do jogo, e que teria acesso a uma conta de admin dentro do mesmo. Os atacantes terão usado essa conta para obterem acesso ao jogo e às contas dos outros utilizadores.

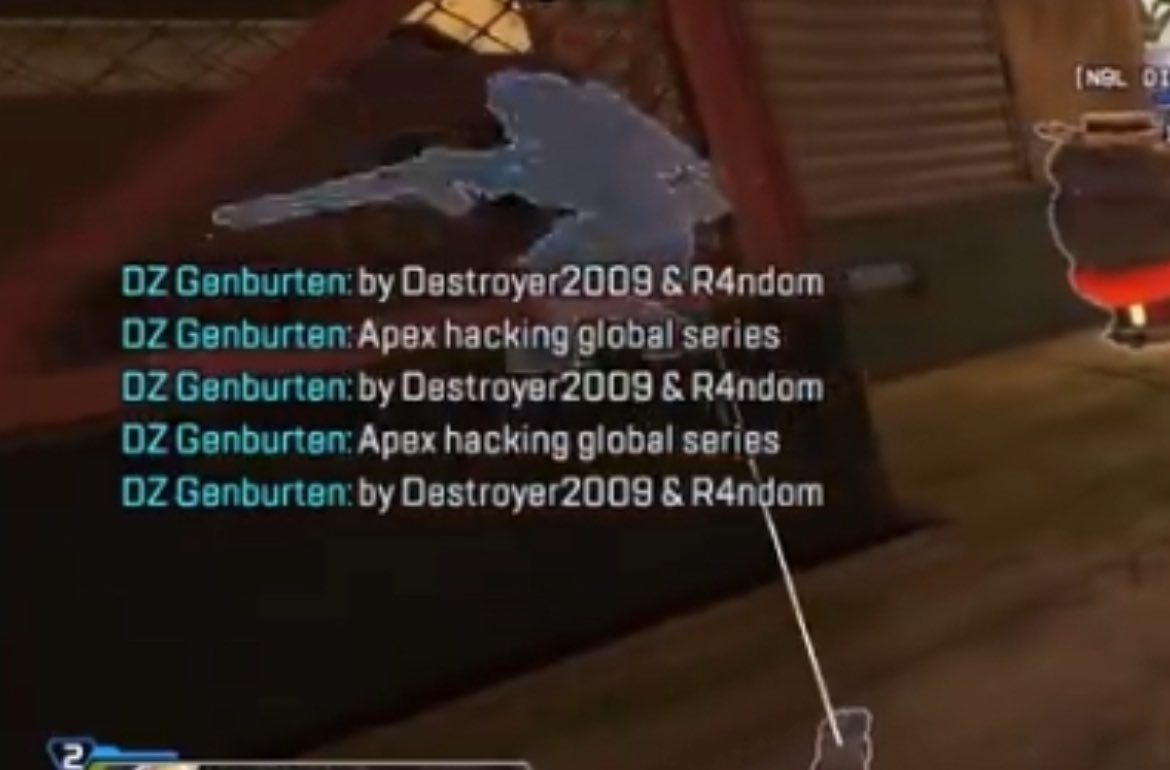

Embora não tenha sido confirmado pela editora, uma imagem do painel de controlo do jogo terá sido partilhada recentemente no Reddit. Acredita-se que será neste painel que os atacantes conseguem alterar as contas dos jogadores, incluindo as suas senhas.

Por agora, a editora apenas confirma ter aplicado medidas para prevenir que as falhas continuassem a ser exploradas, e as contas dos jogadores afetadas no processo. As medidas de segurança e de investigação do incidente começaram pouco depois dos primeiros relatos. No entanto, não foram deixados detalhes sobre como a editora espera compensar os jogadores que possam ter perdido itens das suas contas no processo.