Artigo escrito por Pedro Tavares do portal Segurança Informática

Os dispositivos móveis tornaram-se numa peça de comunicação indispensável nesta era da informação digital. Todos os cidadãos possuem um smartphone, e com isso, realizam as mais simples tarefas do dia a dia, como p.ex., consultar o seu feed nas redes sociais, enviar um e-mail, efetuar compras online, entre outras tantas coisas que normalmente se fazem num dispositivo com ligação à Internet.

A crescente adoção destes dispositivos deu origem a um foco especial na exploração de vulnerabilidades móveis, e que se tornou também um alvo apetecível por parte dos hackers nos últimos tempos uma vez que estes dispositivos reúnem um conjunto de informações muito apetecíveis e de fácil acesso.

O principal objetivo deste artigo é consciencializar os utilizadores dos potenciais riscos do ponto de vista de segurança, e também apelar que os seus pequenos hábitos diários poderão levar a uma violação significativa da segurança dos seus dados e da sua identidade digital. Além da consciencialização também serão entregues algumas boas práticas às quais cada utilizador se deve adaptar.

1. Segurança básica do dispositivo

É importante dar a devida importância ao estado de segurança e a todas as recomendações que o dispositivo oferece. Atualmente são inúmeras as aplicações instaladas num smartphone pessoal.

Desde aplicações de redes sociais, passando pelo e-mail, serviços de e-commerce, e-banking e acabando em serviços de Cloud onde são armazenados documentos confidenciais. Tudo isto está ali, facilmente acessível depois de ultrapassar uma combinação, uma palavra-passe ou um pin — o chamado ecrã de bloqueio.

De notar que muitas destas aplicações mantêm uma sessão iniciada, e isso traduz-se num acesso direto à informação depois do desbloqueio do smartphone.

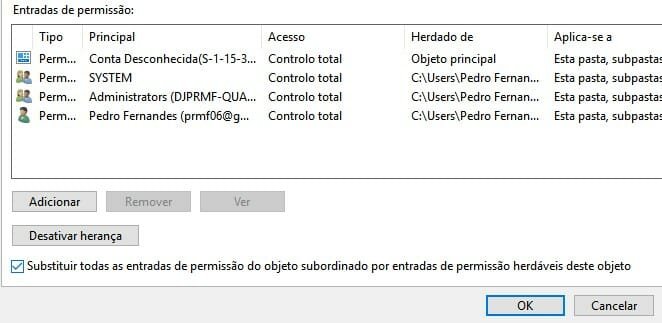

Contudo, estes dispositivos estão apetrechados com algumas ferramentas que visam “incrementar” esta barreira de proteção. Desde a configuração de uma palavra-passe ou pin, passando por reconhecimento biométrico, facial, entre outros. Estas ferramentas devem ser de uso quase obrigatório. As palavras-passe devem ser longas e fortes. Isto garante que, mesmo que alguém tente reiniciar o seu dispositivo com a intenção de aceder aos seus dados, eles serão “barrados” logo no início.

2. Use um gestor de palavras-passe

Use um gestor de palavras-passe e esteja sempre um passo à frente. Com esta mentalidade não precisa de padronizar e decorar palavras-passe, não usa palavras-passe repetidas e fracas. Nunca facilite, pois a maior ameaça do ser humano é o próprio ser humano — previsibilidade!

Existem aplicações multi-plataformas (mobile + web + desktop) que funcionam muito bem nos diferentes ambientes, como é o caso do Keepass.

3. Abster-se de atender chamadas e mensagens de pessoas desconhecidas

É imprescindível instalar aplicações como o Sync.me e o Truecaller para que possa ter uma ideia da fonte de onde está a receber uma chamada ou SMS com número desconhecido. Certas gamas de números de telefone são facilmente reconhecíveis como números SPAM, e já reportados no passado. Evite atender chamadas desta natureza e o mesmo para as SMS, evite responder. Tenha sempre em mente que chamadas de países estrangeiros, para o qual você não tem contacto, devem ser rejeitadas e também comunicadas.

Mesmo ciente desta peste, se acabar por responder a alguma destas SMS, certifique-se que não divulga qualquer dado pessoal. Esteja também atento à subscrição automática de serviços junto do seu provedor móvel.

No fórum da MEO existem inúmeras situações desta linha, p.ex:

Fraude – Receção de chamadas do número 006836600

Alguns clientes MEO estão a receber chamadas do número 006836600. Trata-se de uma situação de fraude que se caracteriza por chamadas curtas (com um ou dois toques), com o objetivo de deixar a notificação de chamada não atendida no telemóvel do cliente. Ao retornar a chamada para o número indicado, o cliente está a fazer uma chamada de valor acrescentado com um valor que não é comunicado.

4. Não guarde dados de pagamentos e cartões de crédito no smartphone

Evite armazenar informações de pagamento no seu dispositivo móvel quando o browser solicitar. Mesmo que a segurança do seu smartphone seja segura o suficiente para não divulgar informações tão importantes para quaisquer tentativas de hacking, deve assegurar-se que não o faz. Se o smartphone for roubado, essa informação poderá estar acessível e à disposição do fulano mal intencionado.

Não guarde ficheiros com palavras-passe de acesso, ou códigos do cartão multibanco, ou até imagens do cartão matriz de acesso à plataforma e-banking. Mesmo que o contrário lhe possa consumir alguns minutos quando pretende aceder ao serviço ou validar alguma transação.

5. Restringir o uso de e-banking

Atualmente as transações passaram a fazer-se maioritariamente online. Com isso, o advento de malware sofisticado foi emergindo rapidamente com o intuito de “hackear” os utilizadores da banca online. Assim, para manter a segurança e minimizar riscos, é aconselhável usar as apps móveis de pagamentos apenas para pequenas transações. Recomenda-se também que o saldo da conta bancária seja o mais baixo possível para evitar futuras ameaças mencionadas acima.

6. Mantenha o sistema operativo móvel atualizado

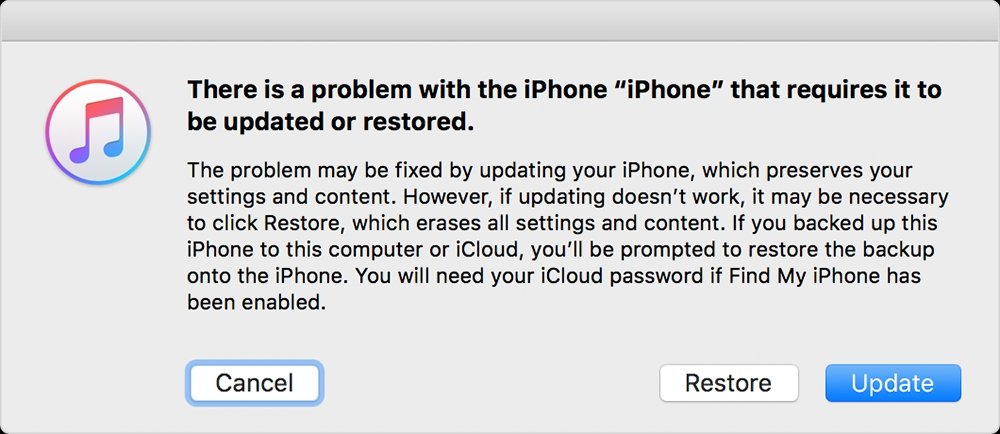

As atualizações do SO, na grande maioria remendos de segurança, são concebidos para aprimorar o sistema operativo também do ponto de vista de segurança. É essencial manter o SO totalmente atualizado. Quantas foram as vezes que rejeitou a atualização por ser, simplesmente, chato e demorado?

Não hesite em avançar com as atualizações. Quando as rejeita está simplesmente a oferecer um bilhete de entrada para o seu “sistema”. Deve ainda, efetuar um backup dos dados do seu smartphone sempre que pretender atualizar o sistema. Não só como prevenção de eventuais crashes, mas também como backup para possíveis reposições de fábrica (reset).

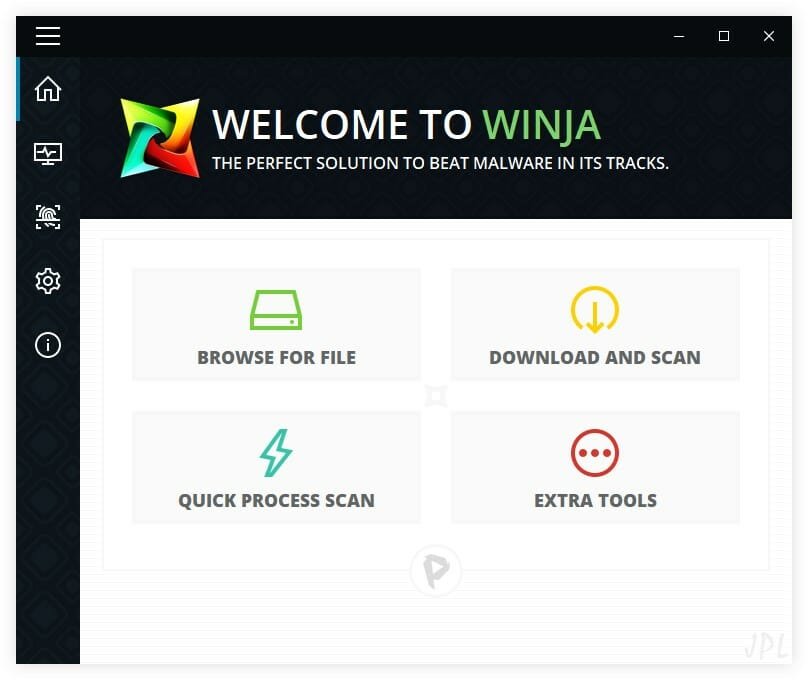

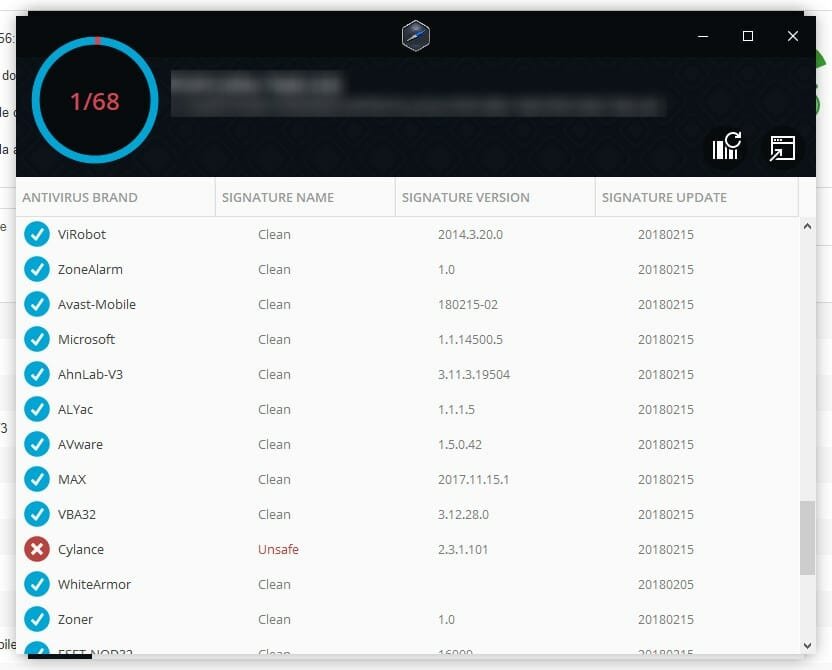

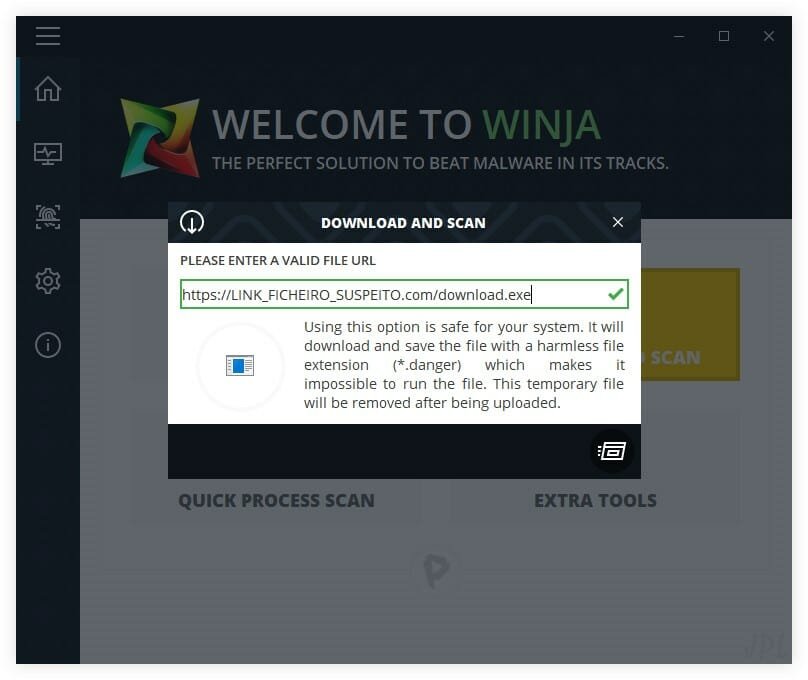

7. Use um antivírus legítimo

Cuidado, não instale tudo o que lhe aparecer à frente. É importante instalar um AV no seu smartphone, mas antes disso, valide a reputação da aplicação e o feedback dos utilizadores, não corra o risco de instalar uma aplicação maliciosa.

Os AVs não só protegem o seu smartphone contra malware, como também sugere ao utilizador várias camadas de segurança, em vários níveis do smartphone. Um exemplo dessa camada de segurança é o recurso “sem localização” nos browsers, e que permite que os websites que você visita não conheçam informações complexas sobre o seu smartphone ou até a sua localização exata.

8. Valide as redes wireless primeiro

Não tenha pressa em se ligar a uma rede wireless com o intuito de aceder ao seu moral do Facebook. Deve primeiro certificar-se que a rede ao qual se pretende ligar é segura, usa protocolos de criptografia e tem uma palavra-passe de acesso. Caso seja uma rede “desconhecida”, e sem palavra-passe, ora bem, pode ser um isco, e você caiu na embuscada. Nesse caso ligue-se à sua rede móvel!

Se frequenta um ciberespaço, ou até um café, é normal existirem simulações da rede (rogue APs) fictícias, que são monitorizadas normalmente por um hacker ou um conjunto de pessoas com intuito malicioso e que pretendem apenas o roubo de identidade.

Esteja atento!

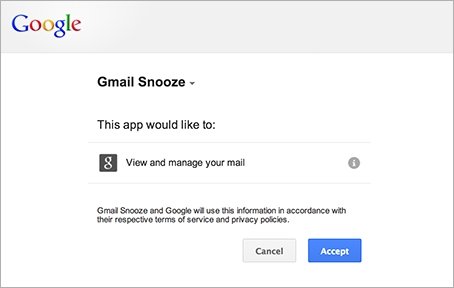

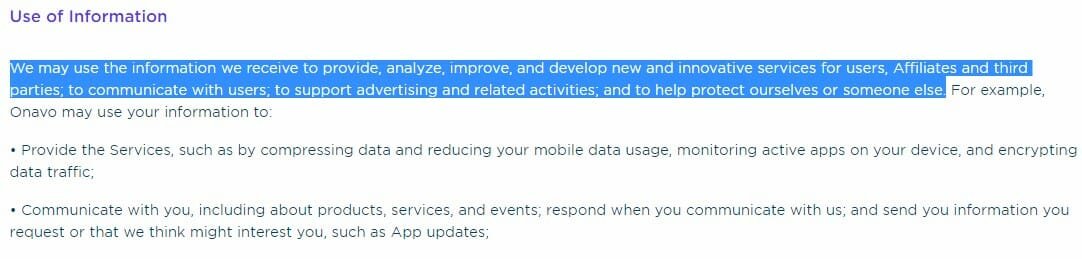

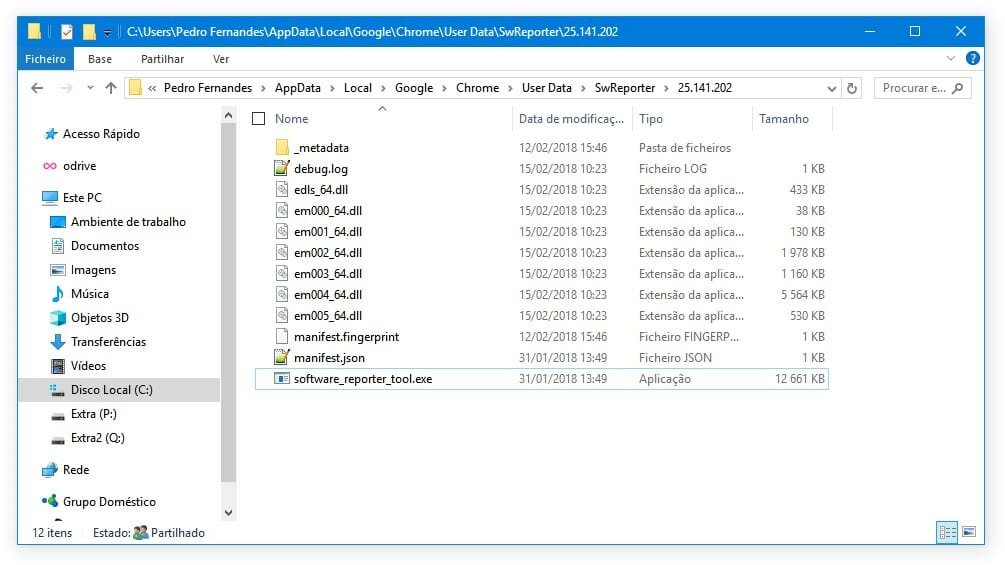

9. Valide as aplicações que instala

Sempre que pretende instalar uma aplicação deve validar, pelo menos, o seguinte:

– A fonte: A aplicação deve ser sempre descarregada de uma App Store.

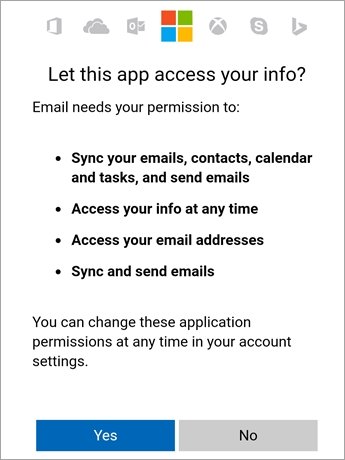

– As permissões solicitadas: Se está a instalar uma aplicação para tratamento de fotos é no mínimo estranho durante a instalação ela solicitar acesso aos seus contactos.

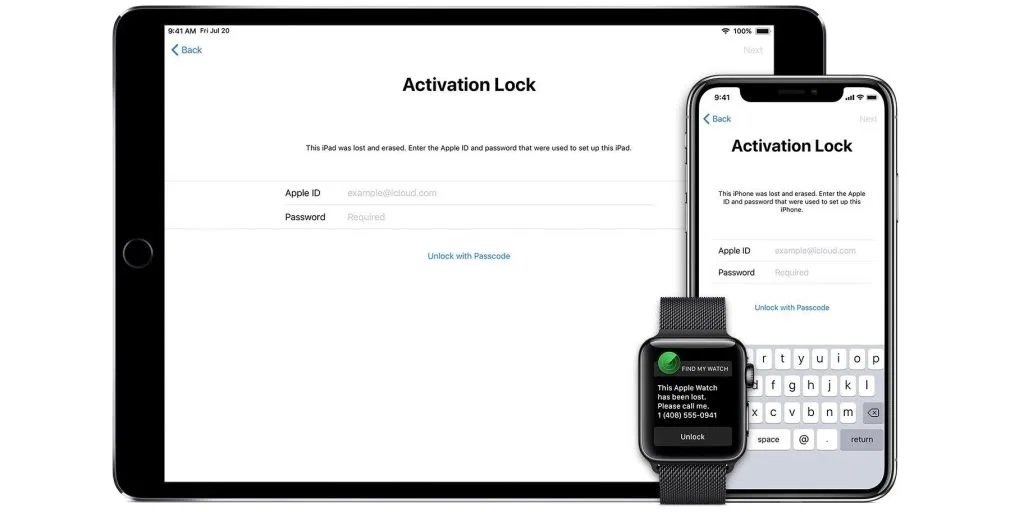

10. Bloqueio remoto e localização do dispositivo

Instale uma aplicação que permita bloquear, localizar, limpar ou desativar permanentemente o seu smartphone remotamente em caso de roubo. Para ajudar estas aplicações, de forma eficiente, é essencial manter os serviços de localização do seu smartphone ativados.

Conclusão

Mantenha o seu smartphone seguro. Naturalmente estas são apenas algumas dicas que poderão ser úteis, mas o campo é bastante vasto. Ao longo dos tempos a complexidade do smartphone foi aumentando de forma gradual e o mesmo se passou com as técnicas de hacking.

Hoje em dia, os efeitos desta praga são avassaladores. A vida de um cidadão está totalmente localizada e acessível no seu smartphone. É importante manter-se em segurança, porque “estar seguro” é nunca se sentir seguro.

Descrição do Projecto:

Segurança Informática é um projeto em português onde pode encontrar notícias da área da segurança informática num formato diário. Neste projeto também pode aceder a publicações sobre os mais diversos temas da segurança. Venha conhecer o projeto em: https://seguranca-informatica.pt .