A Microsoft tem vindo a trabalhar para otimizar, cada vez mais, os seus sistemas. No entanto, com o tempo e o uso, os sistemas tendem a ficar lentos e pesados, o que se deve não apenas ao “lixo” que vai sendo acumulado, mas também ao uso natural pelo utilizador.

Em parte, o Windows não perde desempenho por si só, mas as aplicações que o utilizador acaba por instalar no mesmo podem e vão afetar o mesmo. Com o tempo, isso acaba por prejudicar a experiência dos utilizadores.

Neste artigo iremos ver algumas dicas do que pode ser feito para otimizar o desempenho do Windows, tanto o 10 como o 11, para o deixar um pouco melhor para as tarefas do dia a dia. No final, vai notar certamente a diferença.

1- Em caso de lentidão… reinicie.

A dica pode parecer simples, mas a verdade é que funciona. Reiniciar o sistema é um dos primeiros passos que deve ser feito para tentar otimizar o desempenho.

Se nota alguma lentidão nas tarefas, ou um uso elevado de recursos, reiniciar o sistema pode ajudar a libertar os processos pendentes, e a otimizar o desempenho em geral. Isto será particularmente importante caso tenha a tendência de apenas suspender o computador ou colocar em hibernação.

Além disso, o reiniciar pode também ser a altura em que muitos serviços e processos do Windows fazem a sua “limpeza” interna. Por exemplo, muitas atualizações apenas são efetivamente aplicadas depois de reiniciar.

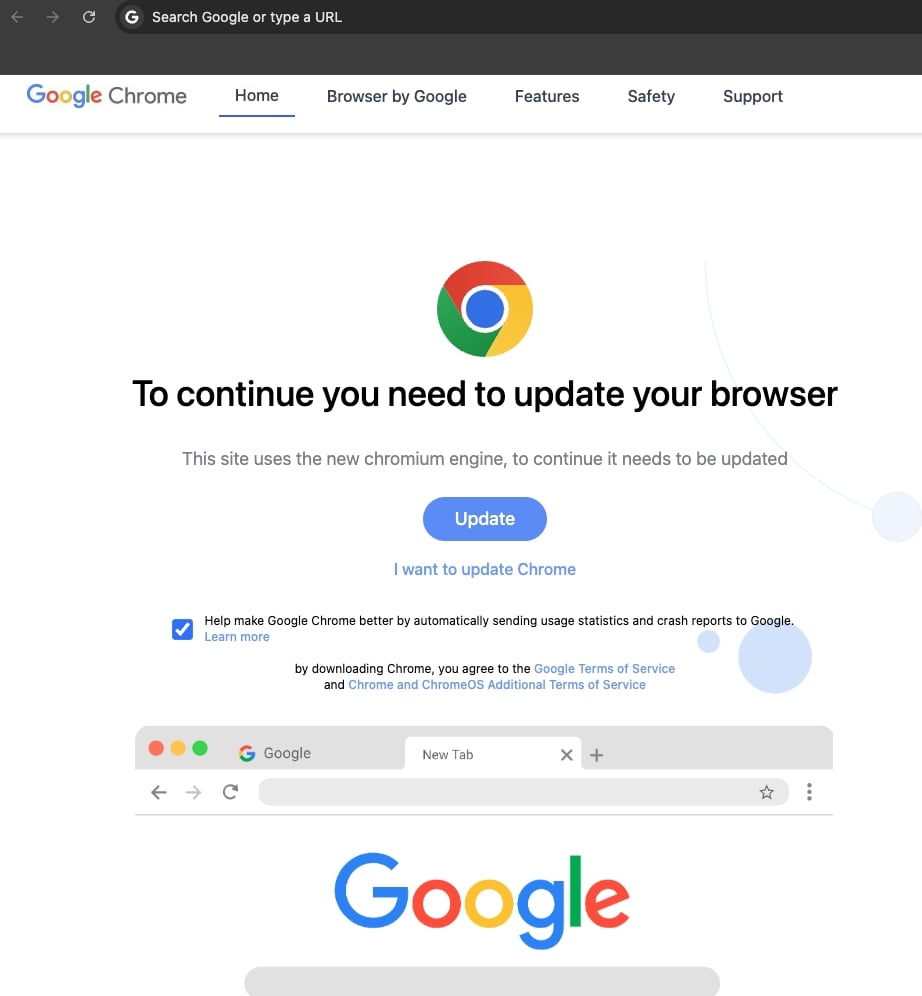

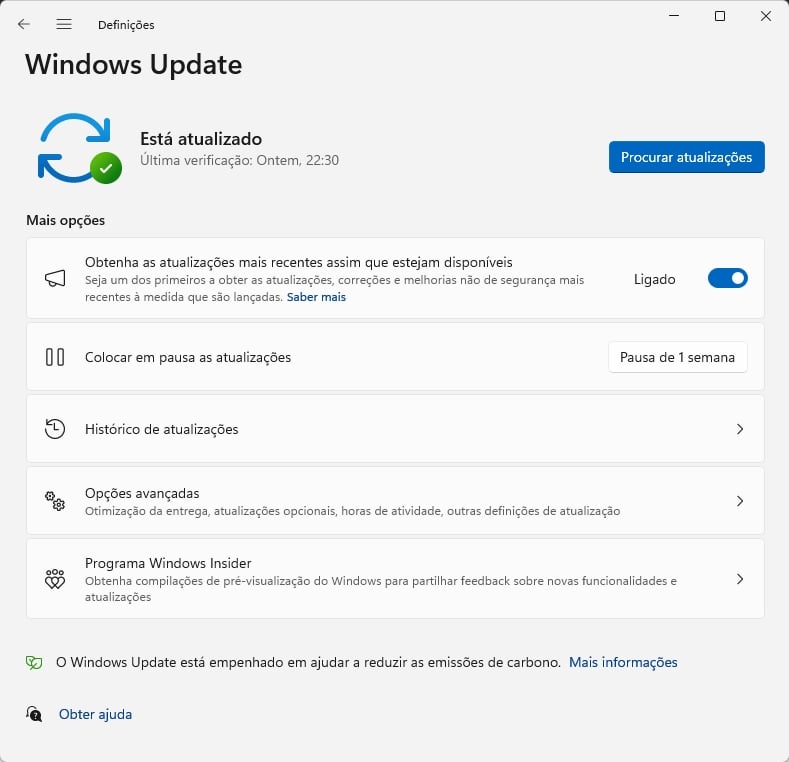

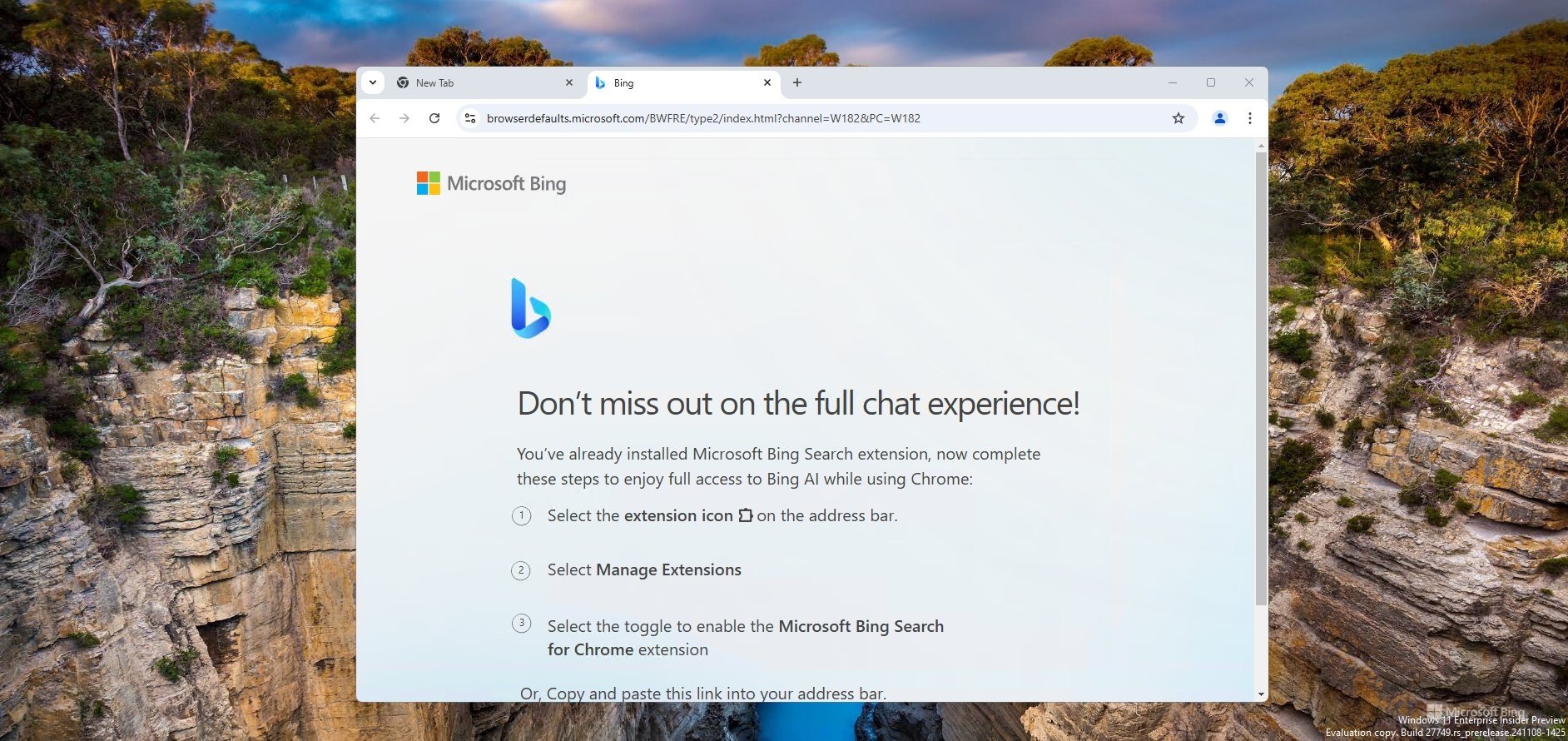

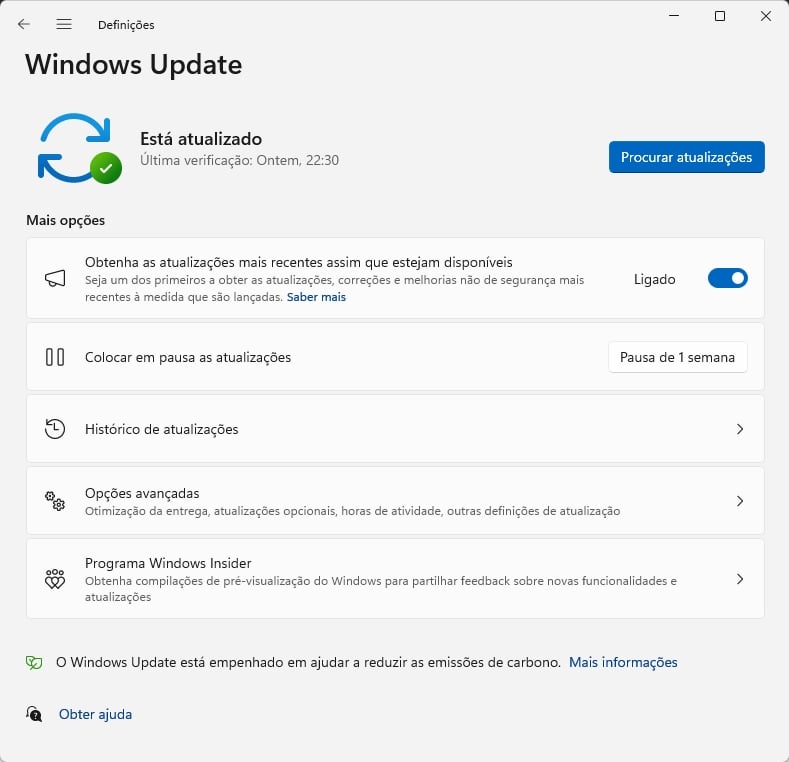

2- Windows Update sempre em foco

E por falar em atualizações… quando foi a última vez que atualizou o sistema?

As constantes janelas a pedir para reiniciar o sistema para instalar uma atualização podem ser intrusivas, e certamente que muitos não gostam delas, o que faz com que também se adie a instalação de atualizações.

Isto pode afetar não apenas o desempenho do sistema, visto que as mesmas podem conter correções de bugs e otimizações em geral, mas também a segurança e estabilidade. Muitas atualizações contam com correções de problemas conhecidos e aumentam a estabilidade geral do sistema.

Portanto, aproveite para ir às Definições do Windows > Windows Update > Procurar atualizações. Caso existam, estas devem ser instaladas.

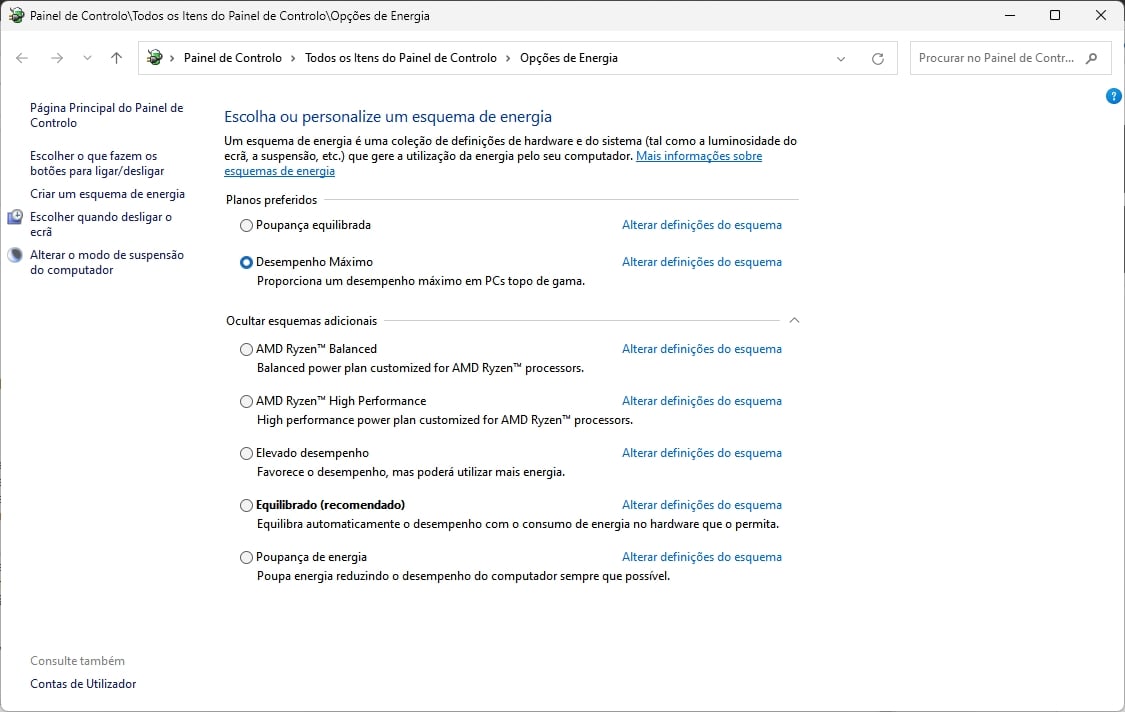

3- Altere o plano de energia do sistema

O Windows conta com algumas definições focadas para otimizar o uso de energia. Enquanto que estas podem ser úteis para sistemas portáteis ou com bateria, quem usa um PC fixo provavelmente não terá tanta necessidade de uma poupança séria de energia.

O problema encontra-se que algumas das definições podem reduzir o desempenho do sistema – recursos limitados equivale a menos uso de energia. Portanto, um sistema configurado para poupar energia pode ter um desempenho mais baixo, por limitações dos recursos, mesmo que o hardware suporte “mais”.

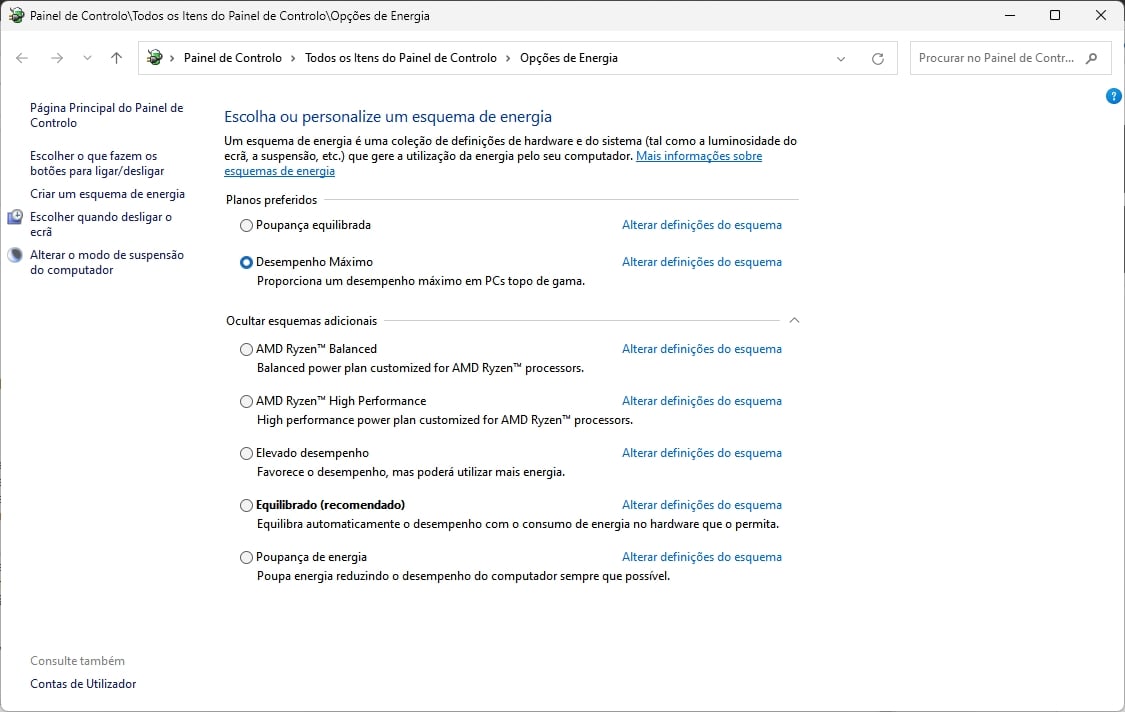

Felizmente, corrigir o problema é simples e apenas necessita de alguns passos para alterar o Esquema de energia do Windows:

3.1 – No menu inicial, pesquise por “Esquema de energia” e selecione a opção “Escolher esquema de energia”.

3.2 – Na janela que irá ser aberta, escolha a opção de “Elevado desempenho” ou “Desempenho máximo”, conforme o que se encontre disponível.

3.3 – Atenção que o esquema pode estar oculto, devendo carregar na secção “Ocultar esquemas adicionais” para apresentar a lista completa.

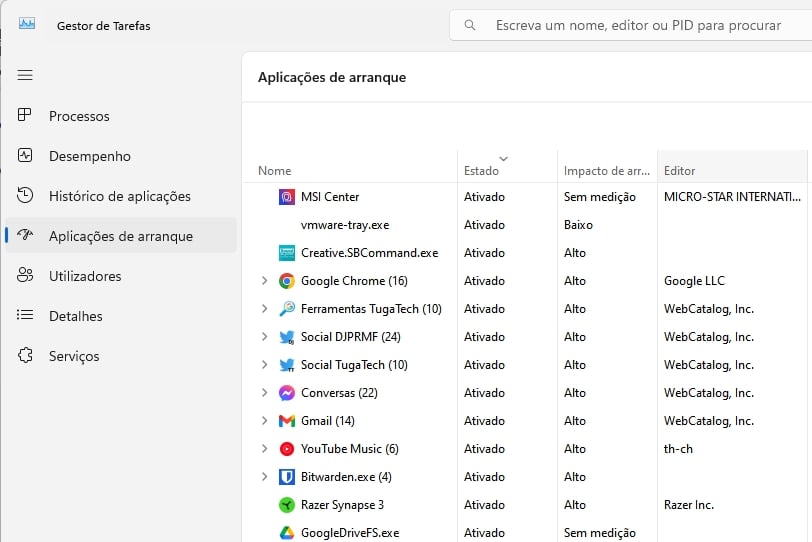

4- Desative o que não necessita do arranque

Embora se pretenda que, ao iniciar o computador, os programas mais usados estejam ali preparados para ser usados, isso pode acabar por causar problemas a longo prazo. Quantos mais programas estiverem configurados para iniciar automaticamente no arranque do Windows, mais lento a tarefa vai ser, e mais pesado o sistema se torna.

Muitos programas em segundo plano podem também afetar o desempenho geral do sistema, portanto recomenda-se que sejam desativados todos os programas não necessários durante o arranque.

Para tal, siga os passos:

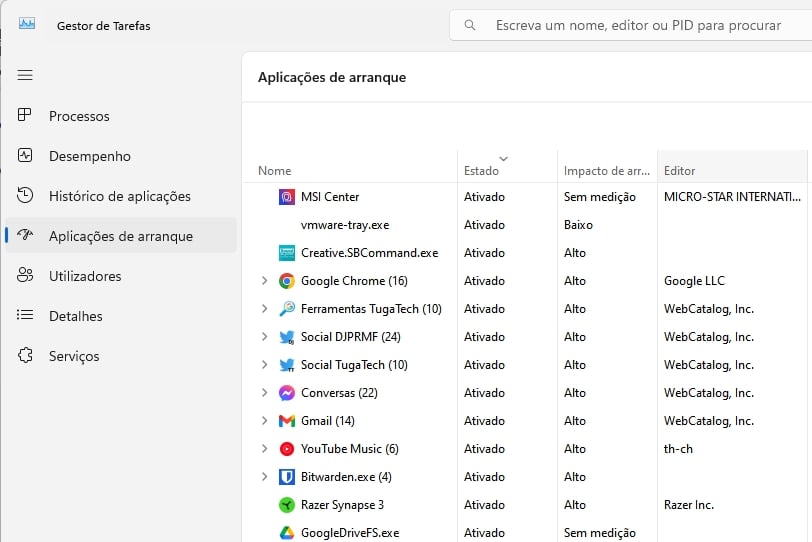

1- Na barra de tarefas, carregue em qualquer zona com o botão direito do rato e escolha “Gestor de Tarefas”.

2- Dentro do Gestor de tarefas, aceda à aba “Aplicações de arranque”

3- Nesta aba, esteja atento às aplicações que possuem o Estado de “Ativado”. Nas que não sejam necessárias durante o arranque, clique com o botão direito do rato na mesma e escolha “Desativar”.

Atenção que é recomendado ter cautela no que desativa. Por norma, não se recomenda desativar aplicações fundamentais do sistema, como as do Microsoft Defender ou de programas associados com o hardware, como os de placas de som e gráficas.

5 – Ainda em disco rígido mecânico? Está na altura de mudar para SSD!

Um dos formatos mais simples, e baratos, para otimizar o desempenho de qualquer sistema – sobretudo dos mais antigos – passa por deixar de usar discos mecânicos, e passar a usar apenas discos SSD.

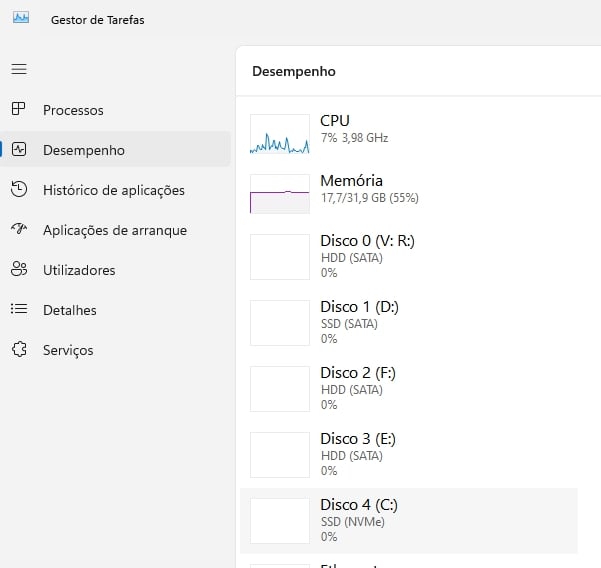

Os discos mecânicos possuem cabeças de leitura em discos físicos, que pela forma como estão estruturados, são mais lentos na leitura e escrita de dados. Em contrapartida, os discos SSD usam células de memória flash, que podem ser lidos de forma eletrónica – e portanto, as velocidades serão consideravelmente superiores.

Claro, isso afeta o desempenho em geral. Muitos sistemas, sobretudo os mais antigos, ainda possuem discos mecânicos, ou o Windows encontra-se instalado no mesmo, afetando o desempenho em geral.

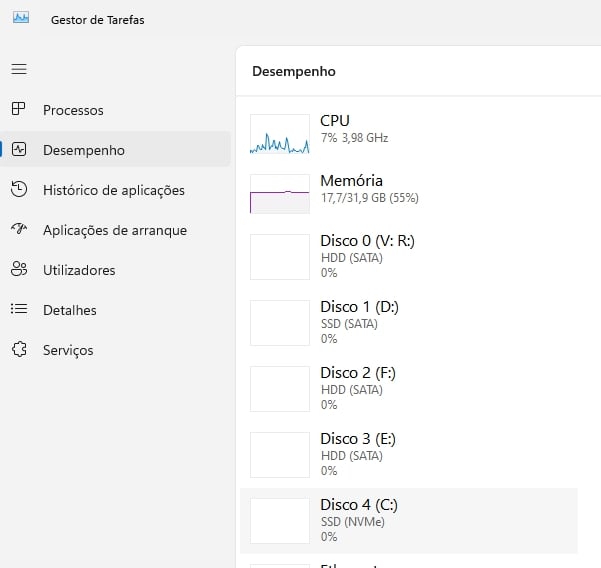

Para verificar se possui um disco mecânico ou SSD, aceda ao “Gestor de Tarefas”, e na barra lateral, escolha “Desempenho”. Ai deve surgir a lista dos discos no sistema, com a indicação de ser um SSD ou um HDD (disco mecânico).

Os discos SSD estão relativamente baratos, e até mesmo mais baratos que discos mecânicos, portanto não fará muito sentido ainda usar um disco antigo e pouco otimizado.

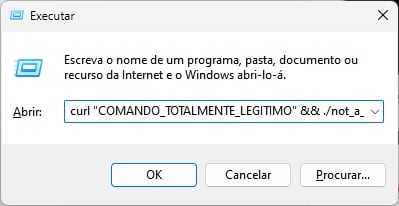

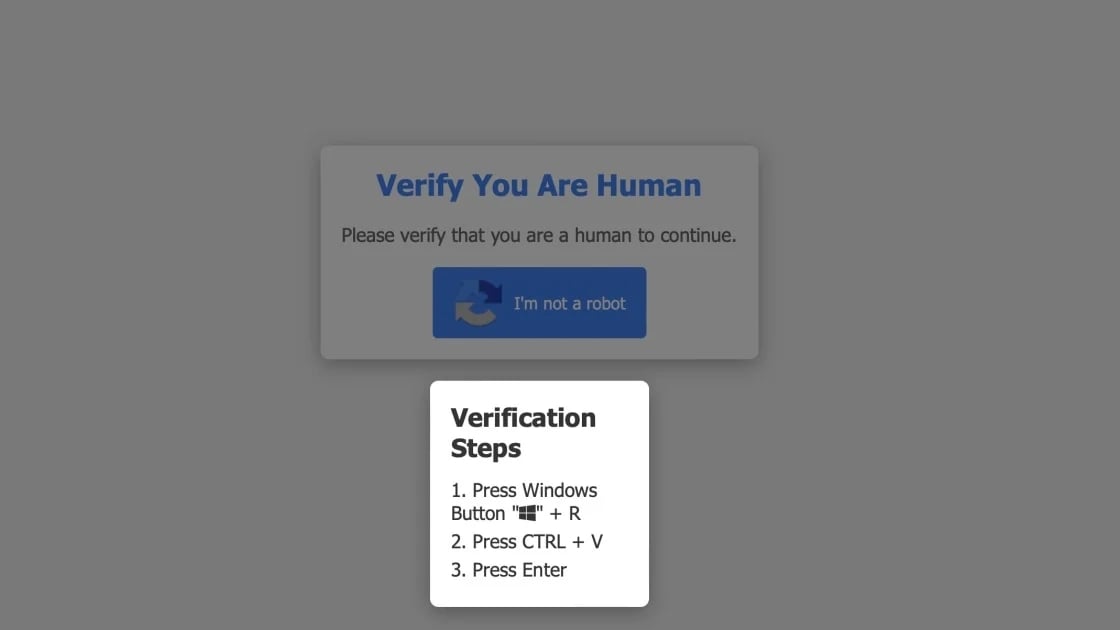

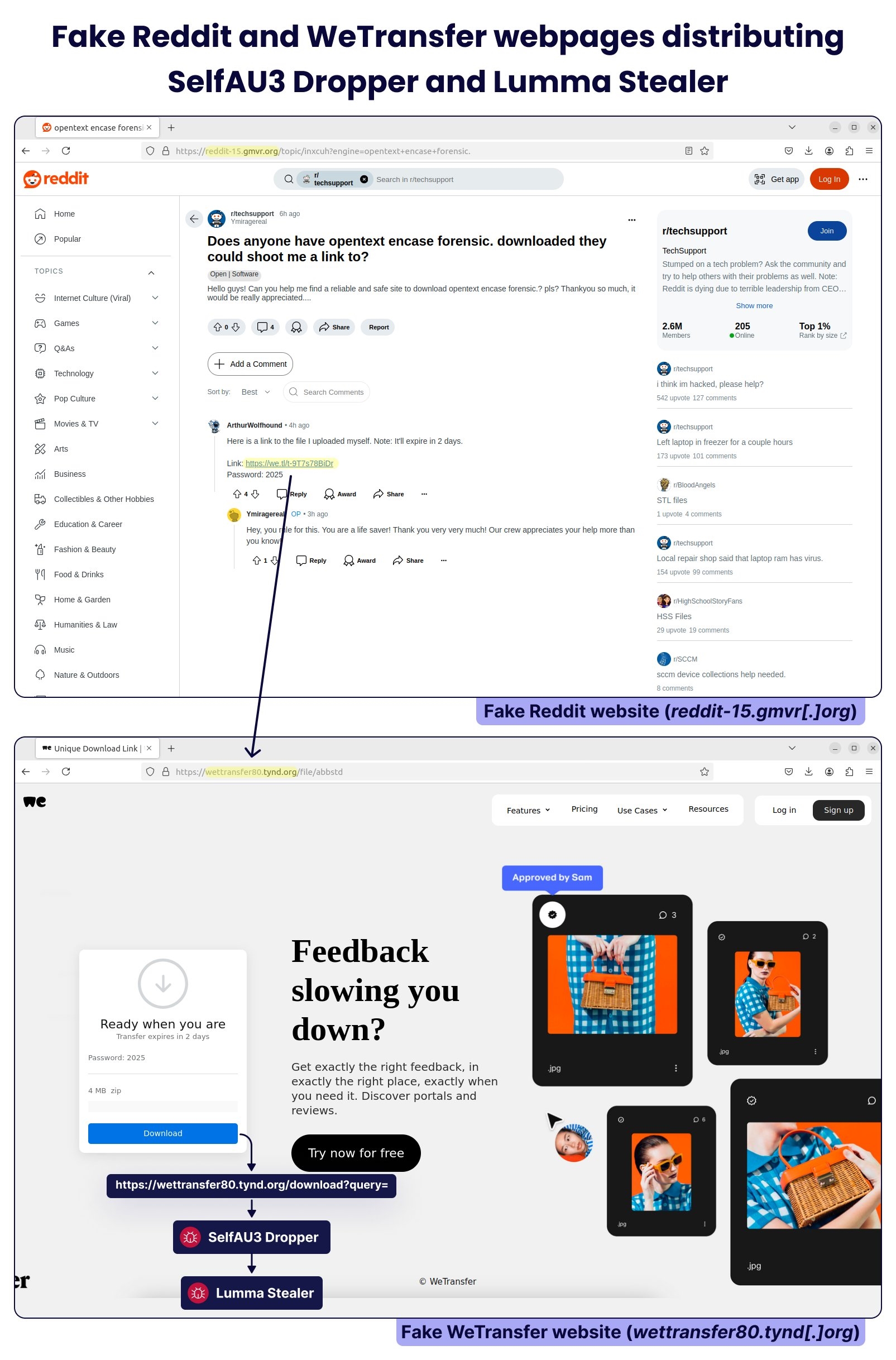

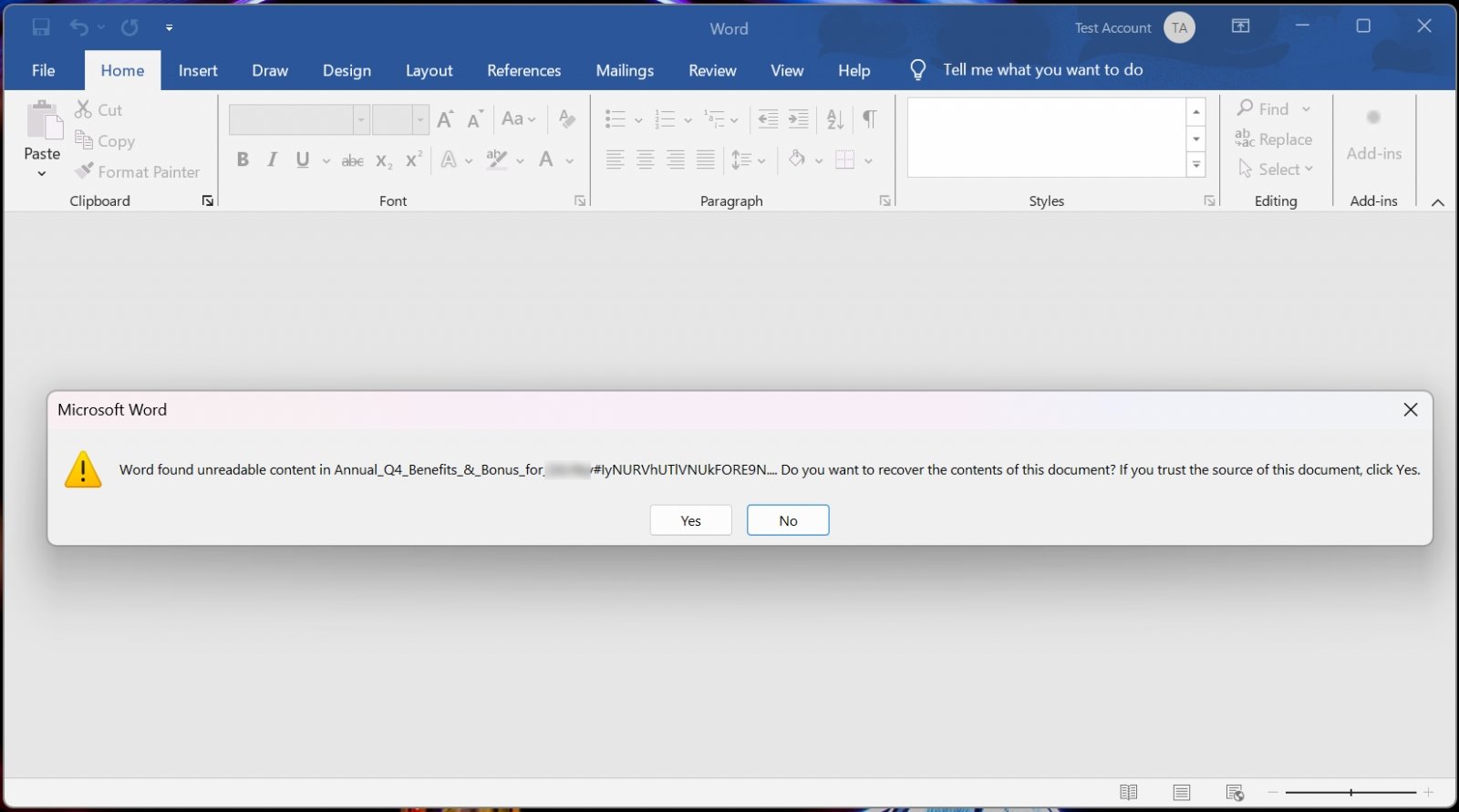

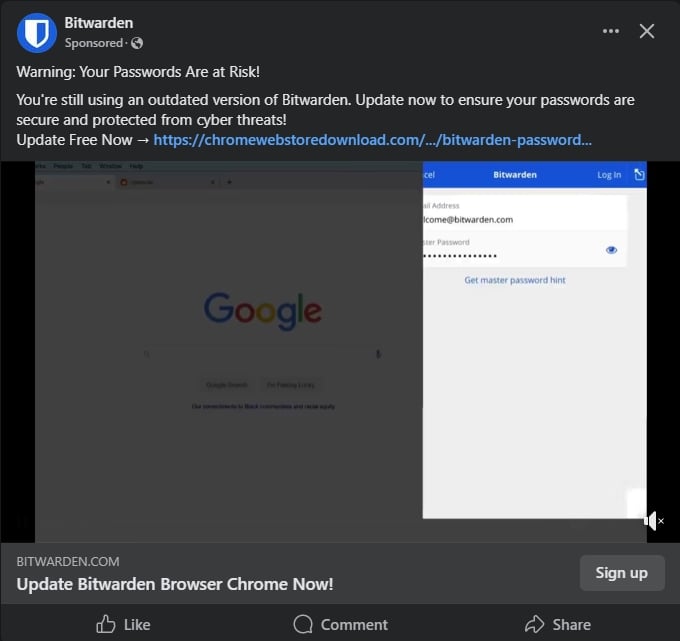

6- Vírus ou malware? Faça a verificação!

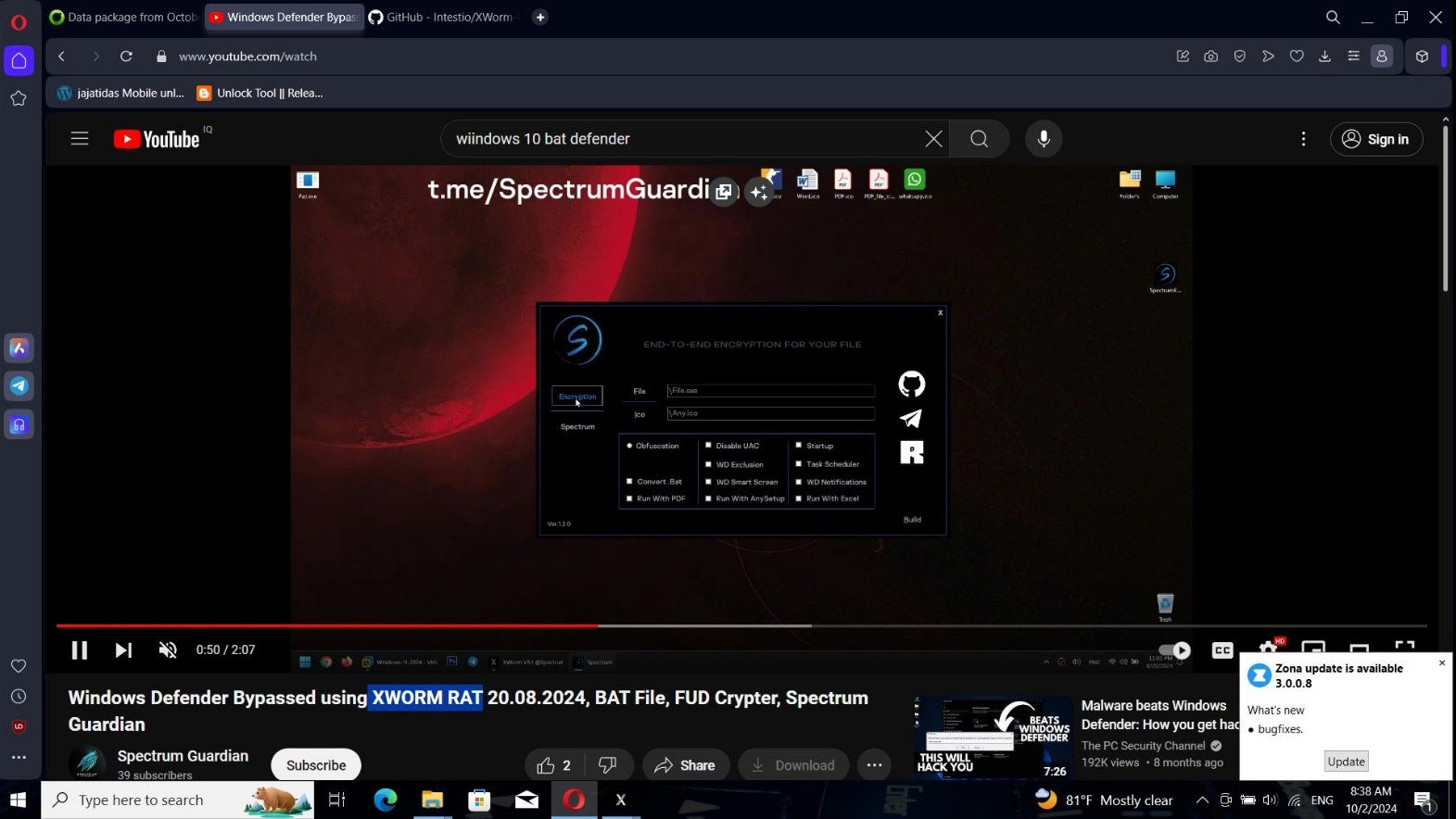

Em muitos casos, o sistema pode ficar lento se estiver com alguns processos em segundo plano que não deveria ter. Nomeadamente se tiver sido infetado por algum malware – mesmo que o utilizador nem se tenha apercebido.

De tempos a tempos, será recomendado correr uma análise completa do sistema para verificar a existência de vírus e outras ameaças. Não será necessário dizer que usar um antivírus é algo fundamental – e no Windows 10 e 11, o Microsoft Defender até se encontra instalado de origem. Mas mesmo com este, ainda é recomendado usar a função de Pesquisar por vírus para analisar, de forma completa, o sistema.

Se mesmo depois destas dicas ainda possui um sistema lento, tente deixar a sua questão no fórum do TugaTech, onde certamente toda a comunidade poderá ajudar.