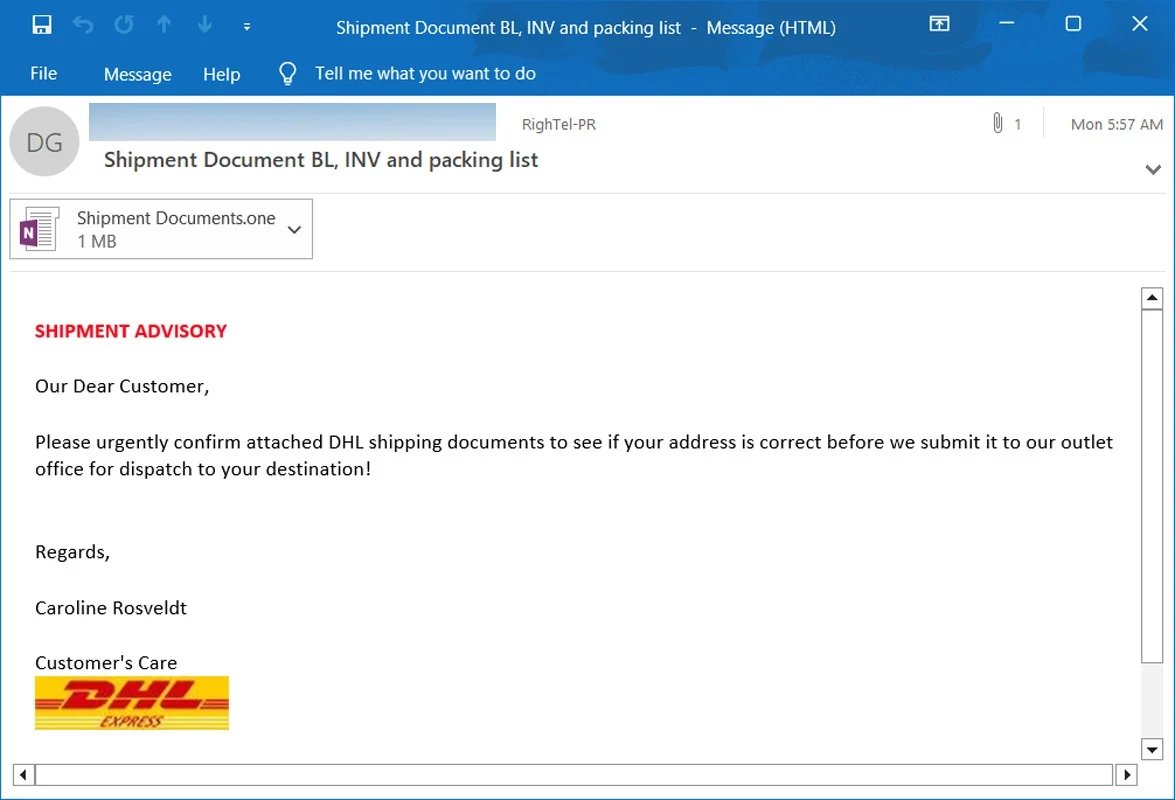

A maioria dos utilizadores, quando pretendem descarregar um programa, tendem a ir ao seu motor de pesquisa favorito realizar a procura do mesmo, e acedem ao site que surge no topo dos resultados. O Google, sendo um dos motores de pesquisa mais usados, é também onde a maioria irá realizar essa tarefa.

No entanto, temos ultimamente visto um crescente aumento nos esquemas que usam a publicidade da Google para tentar enganar os utilizadores. E é um esquema que até mesmo os utilizadores mais atentos podem cair.

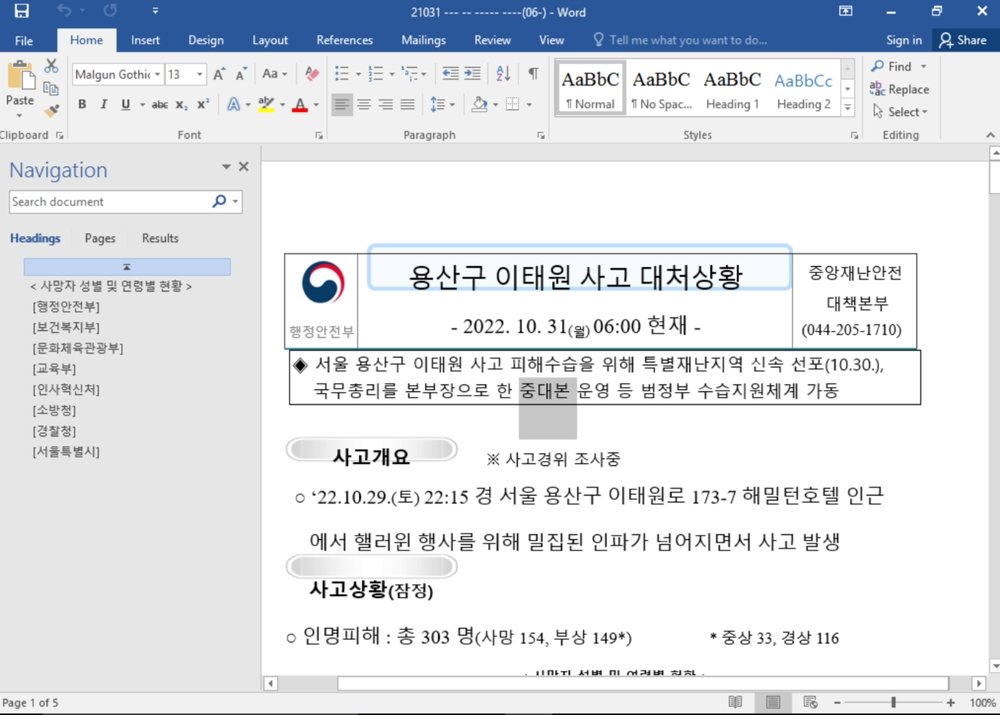

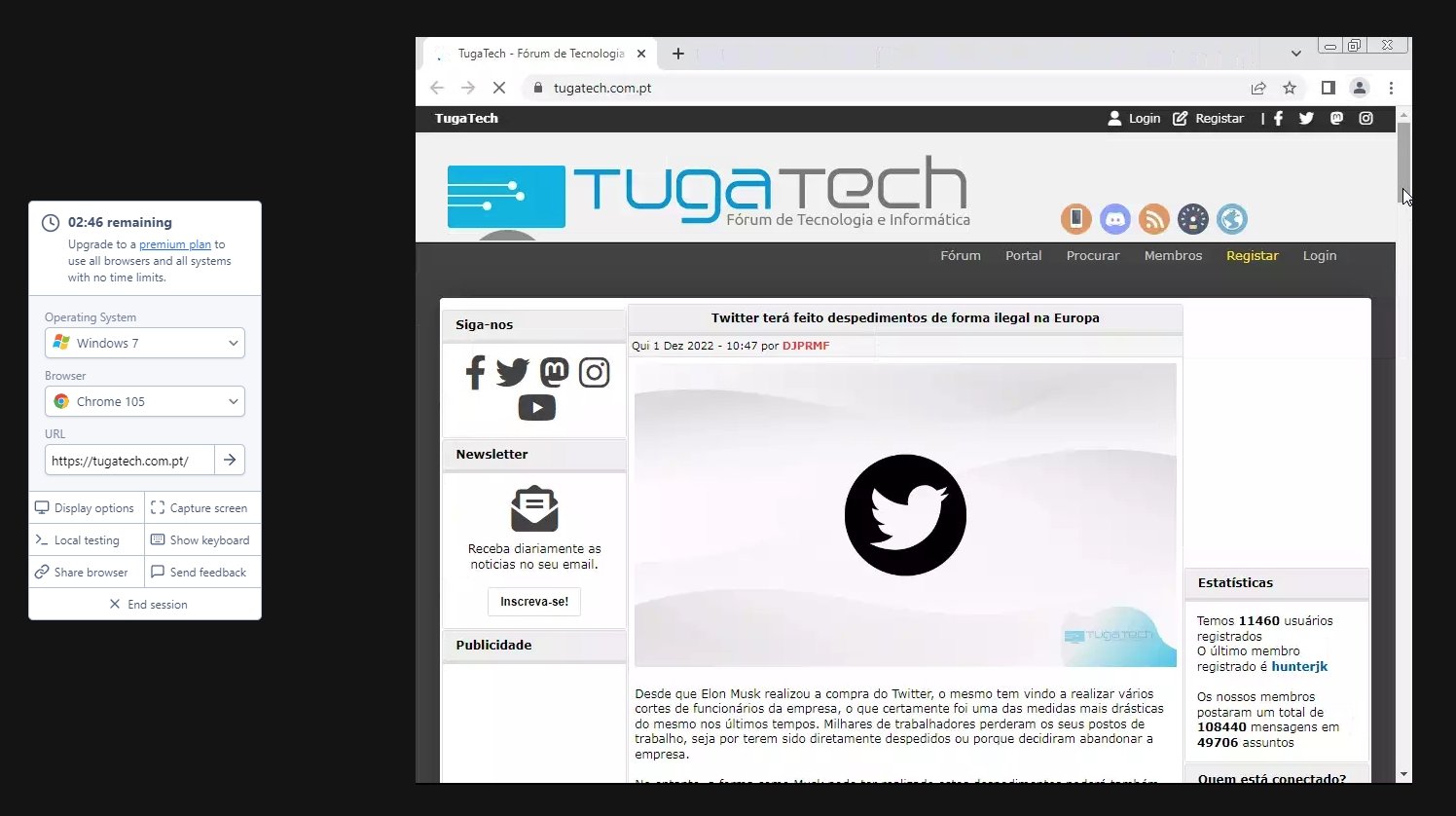

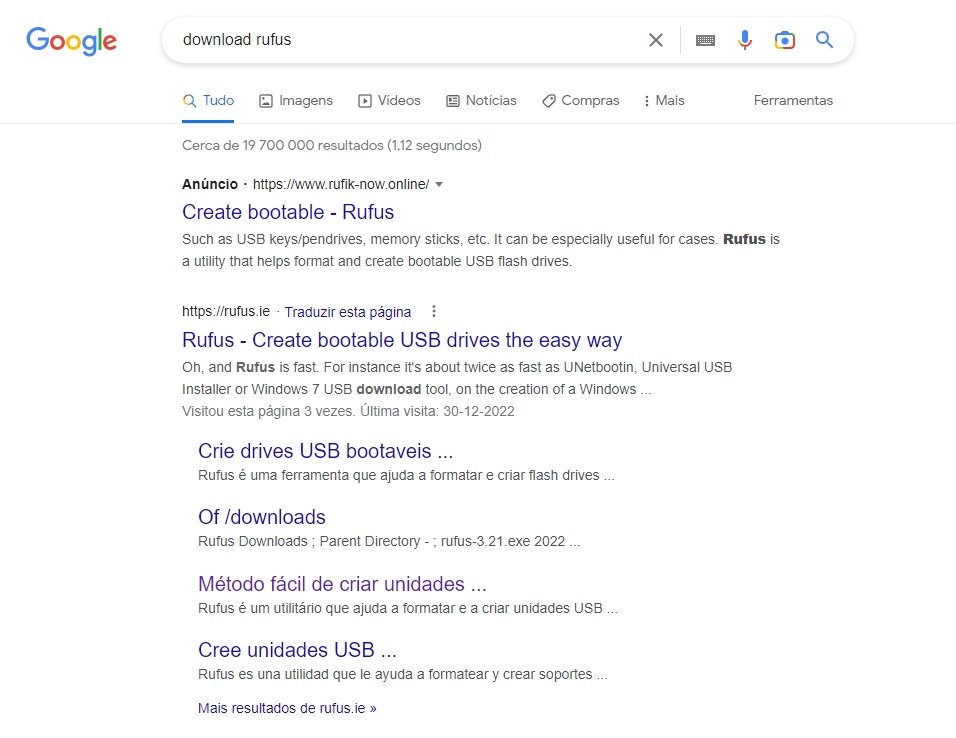

Um dos exemplos foi recentemente verificado pelo TugaTech. O Rufus é um programa bastante popular para a criação de pens USB de arranque, e na sua versão regular, é perfeitamente legitimo e seguro.

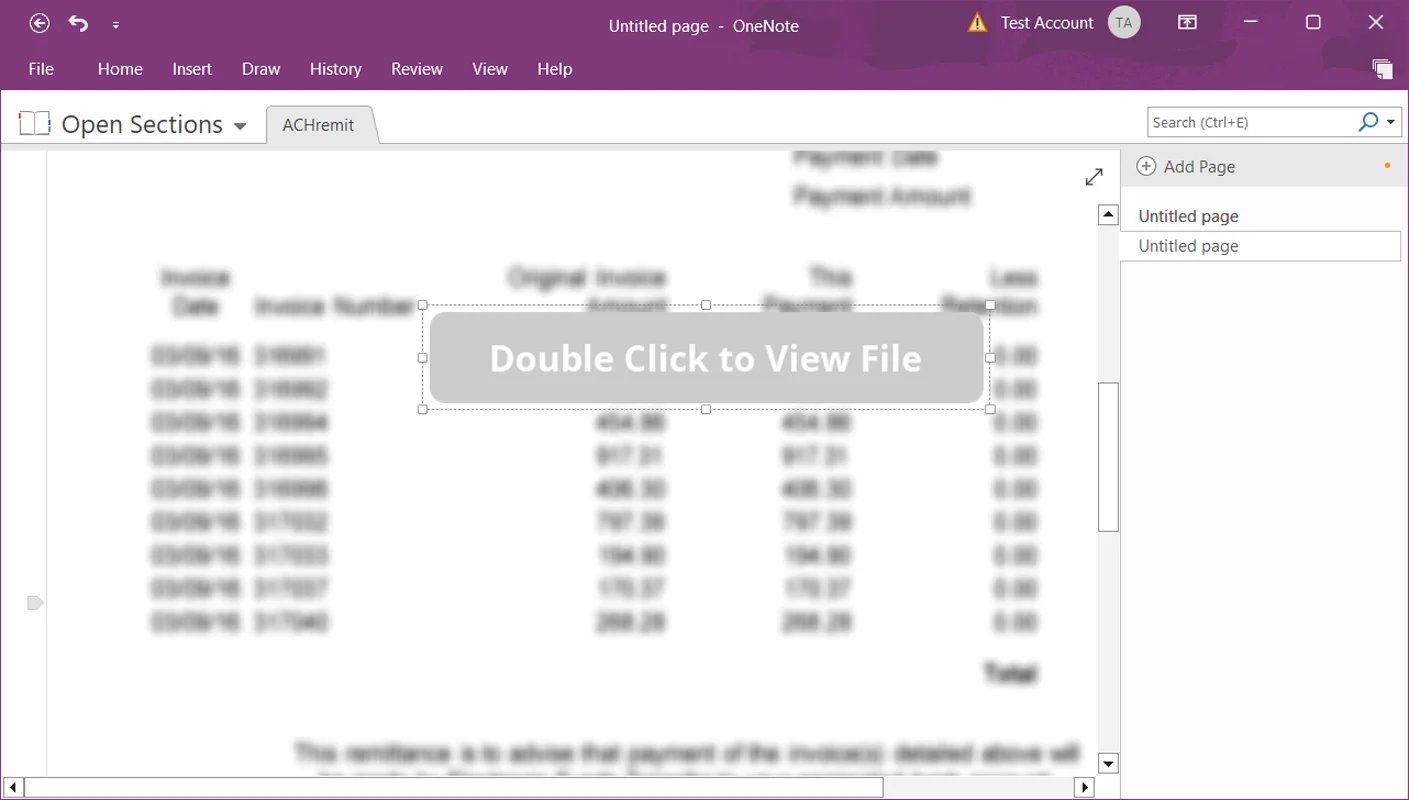

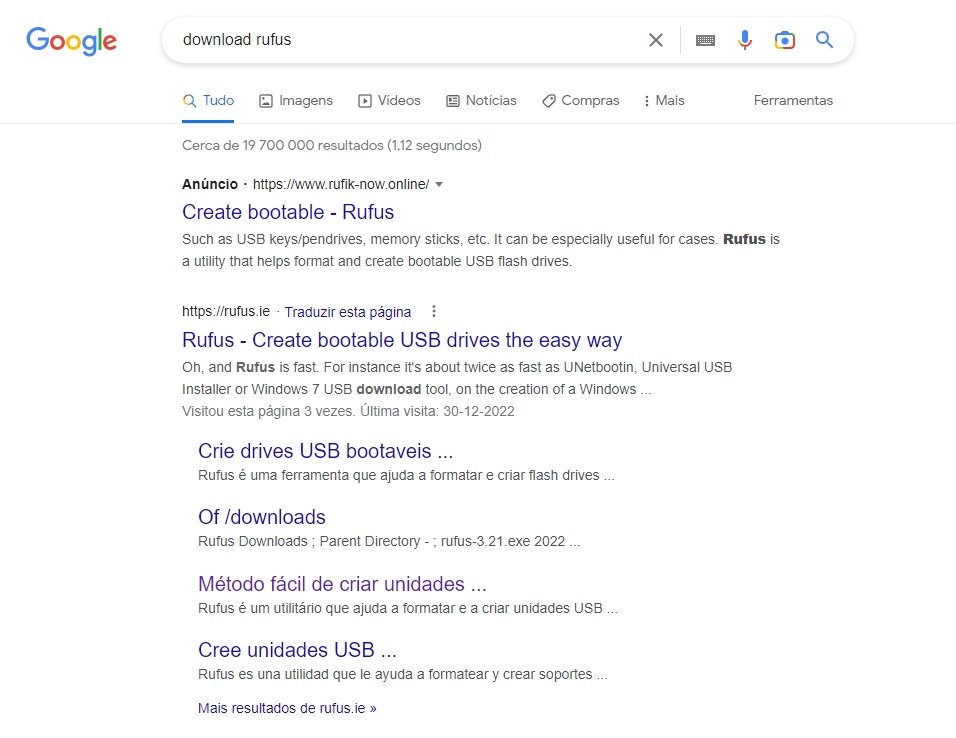

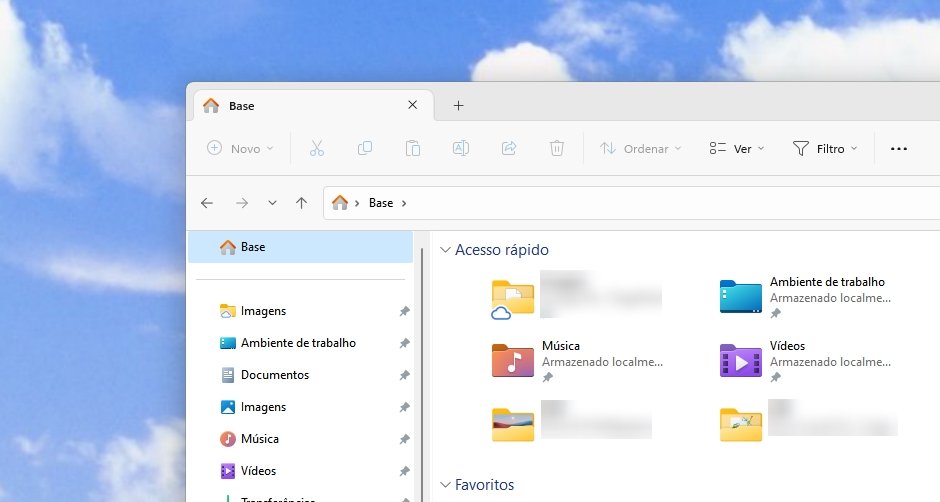

No entanto, se procurar pelo nome do programa no Google, existe uma forte possibilidade que os primeiros resultados que apareçam sejam associados com a publicidade da empresa. Porém, uma vista desatenta pode acreditar que se trata de um resultado normal da Google, e carrega no link – que se encontra mascarado como sendo o link oficial do programa.

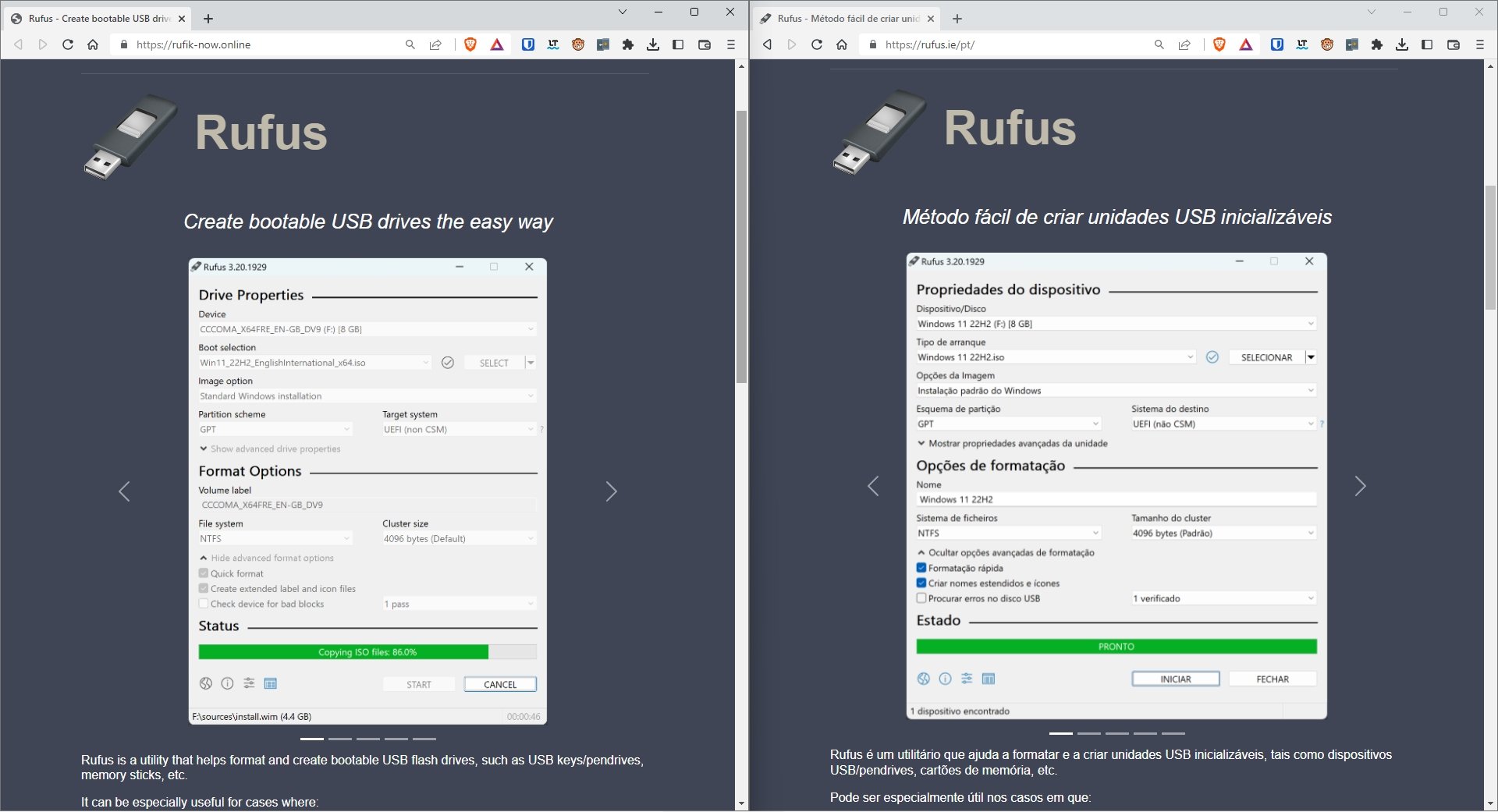

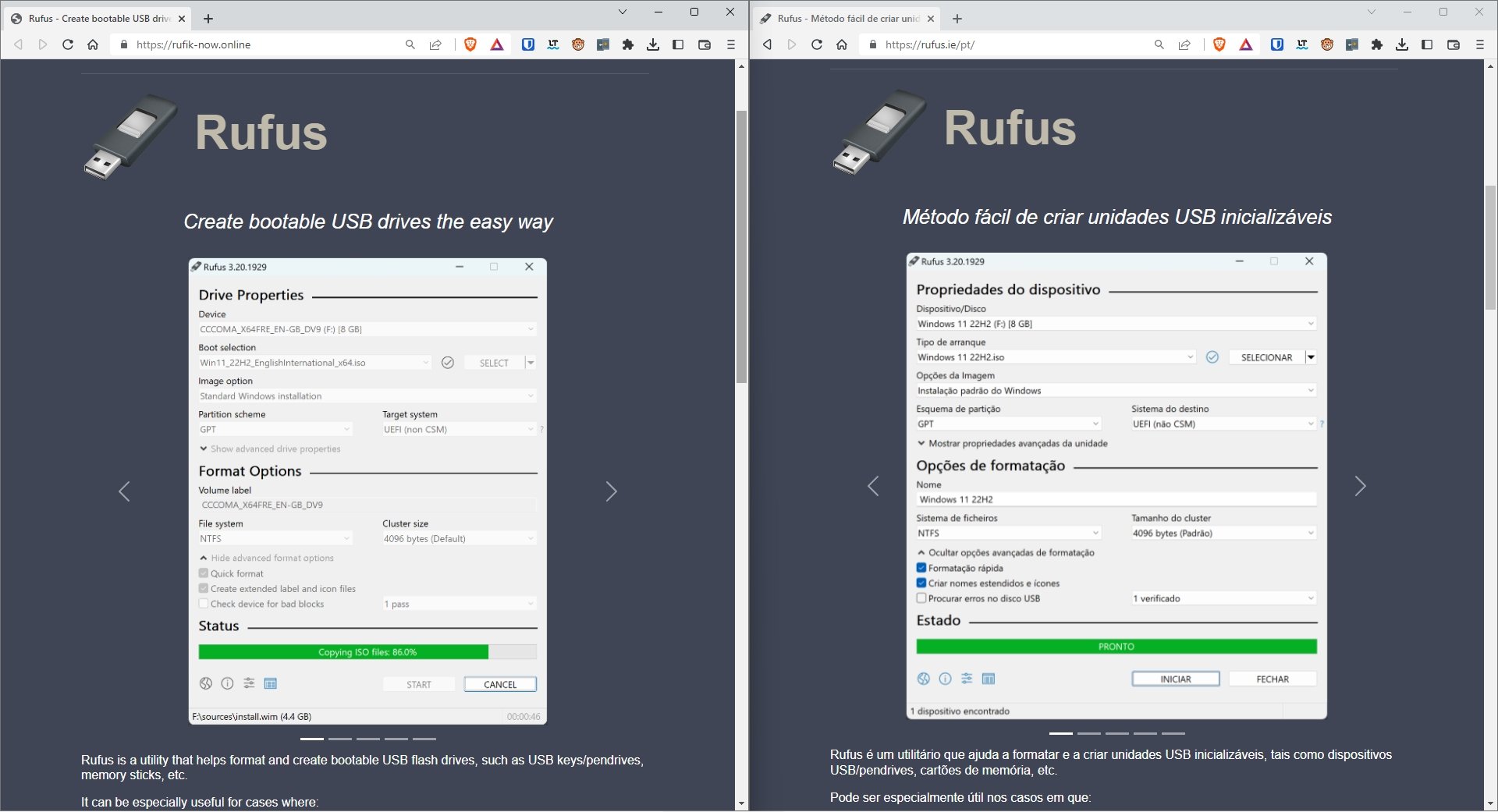

Ao aceder ao site, os utilizadores verificam uma página que é, em tudo, idêntico ao que se encontra no site oficial do Rufus. Quem tenha acedido no passado ao site do Rufus pode nem verificar qualquer diferença.

Vejamos o exemplo dos dois sites, lado a lado, com a versão maliciosa e a oficial:

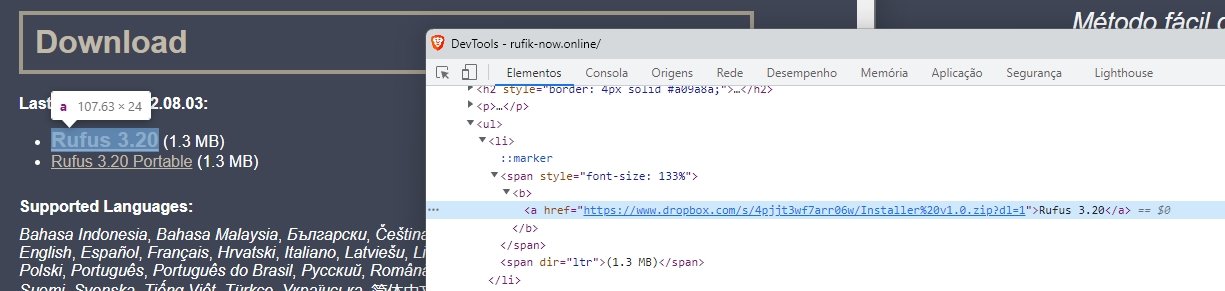

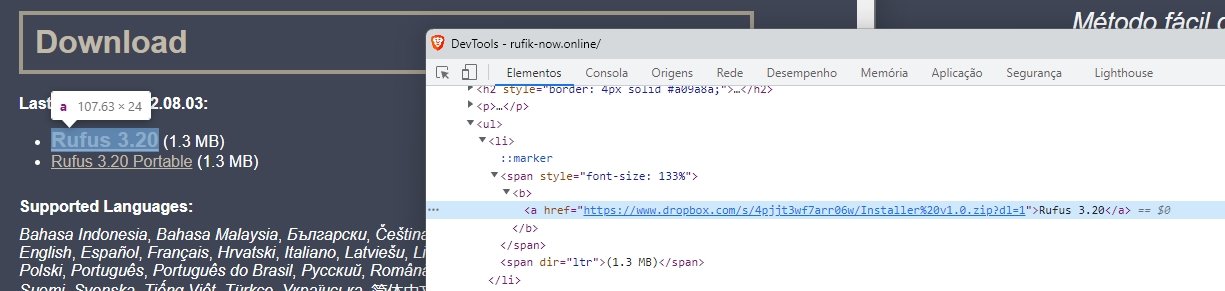

No entanto, se aceder aos links de download, poderá verificar que o download é feito a partir de um link do Dropbox – novamente, algo que nem toda a gente verifica. O download começa de forma imediata quando se carrega no link, e a maioria dos utilizadores podem não verificar que se trata efetivamente de um link do Dropbox – e não do site em questão.

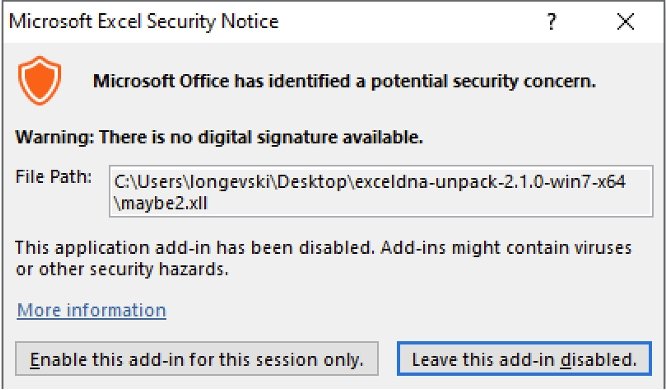

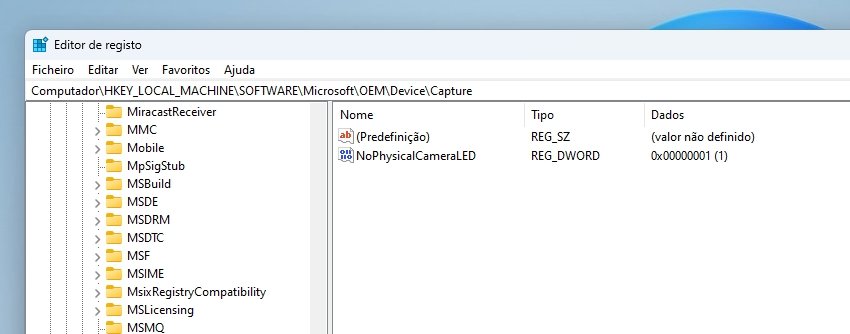

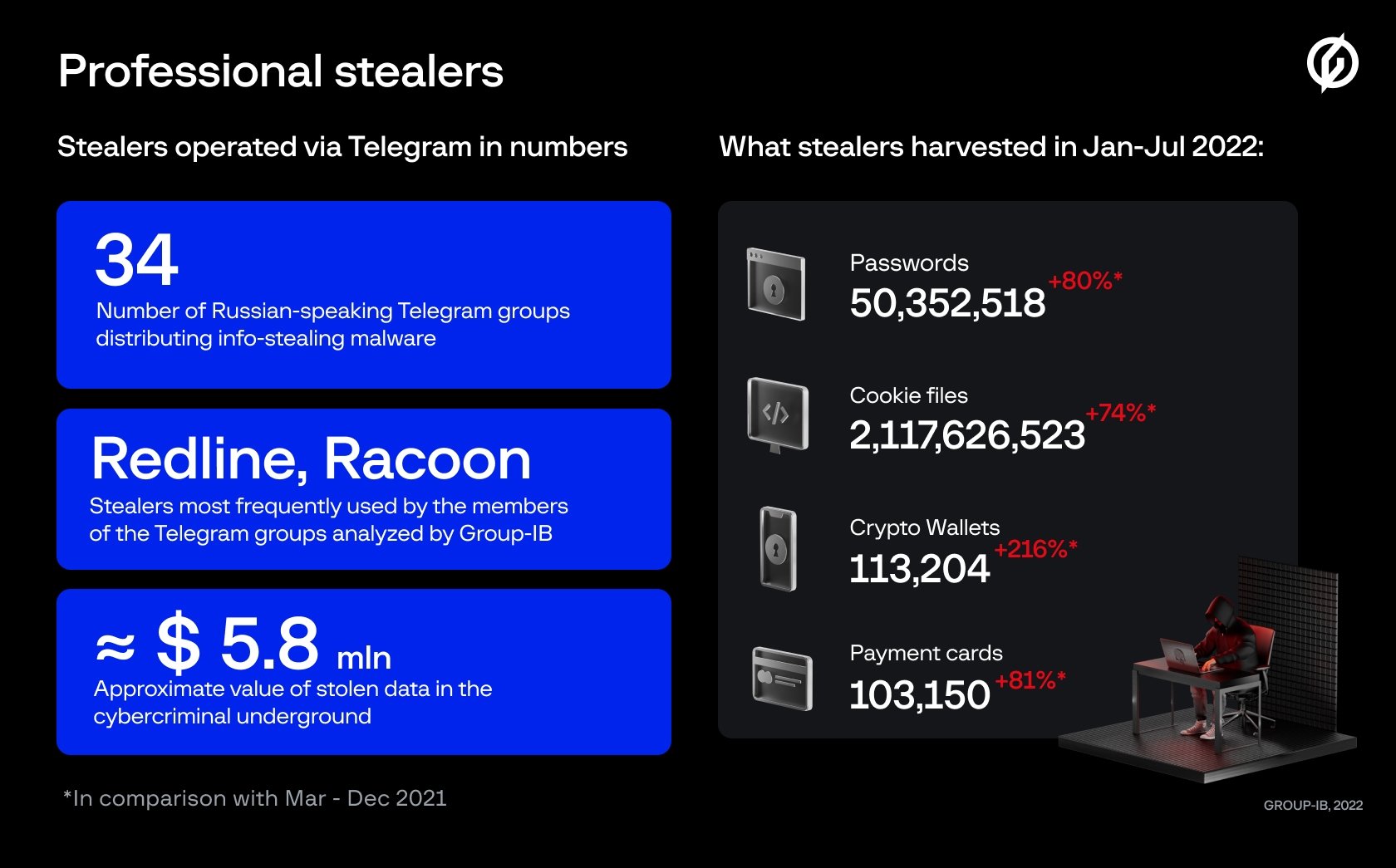

Com isto, se acabar por executar o programa que foi descarregado, encontra-se a instalar um malware no seu sistema, focado em roubar credenciais de login do mesmo.

O malware irá começar a analisar o seu navegador, recolhendo senhas, cookies e outros dados que serão posteriormente usados para roubar as contas que tenha. O malware procede ainda com a verificação de carteiras de criptomoedas, transferindo os fundos das mesmas para outras carteiras em controlo dos atacantes.

Este género de campanha de malware propaga-se sobre variados formatos. Apesar de este exemplo ter sido relativo ao Rufus, verificamos a existência do mesmo também para outros programas bastante populares, como é o caso do OBS, Notepad++, CCleaner, VLC e vários outros programas utilitários.

Para os olhares desatentos, e até mesmo para os mais atentos, os resultados de pesquisa do Google parecem totalmente legítimos. E ainda mais quando se entra no site e a estrutura do mesmo é perfeitamente normal do que seria esperado.

Como sempre, é importante que os utilizadores tenham atenção aos conteúdos que descarregam de qualquer lugar online. A utilização de um bom antivírus pode ajudar na tarefa, mas acima de tudo, deve ter atenção a qualquer atividade que seja suspeita ou que não corresponda ao que esperava.