A Check Point Research acaba de publicar o mais recente Índice Global de Ameaças de abril de 2022. Os investigadores reportam que o Emotet, um trojan avançado, auto propagador e modular, continua a ser o malware mais impactante, afetando 6% das organizações em todo o mundo. Em Portugal, também o Emotet foi líder, impactando 9% das organizações portuguesas. Seguiram-se o Lokibot e o Formbook, dois infostealers que este mês subiram na lista.

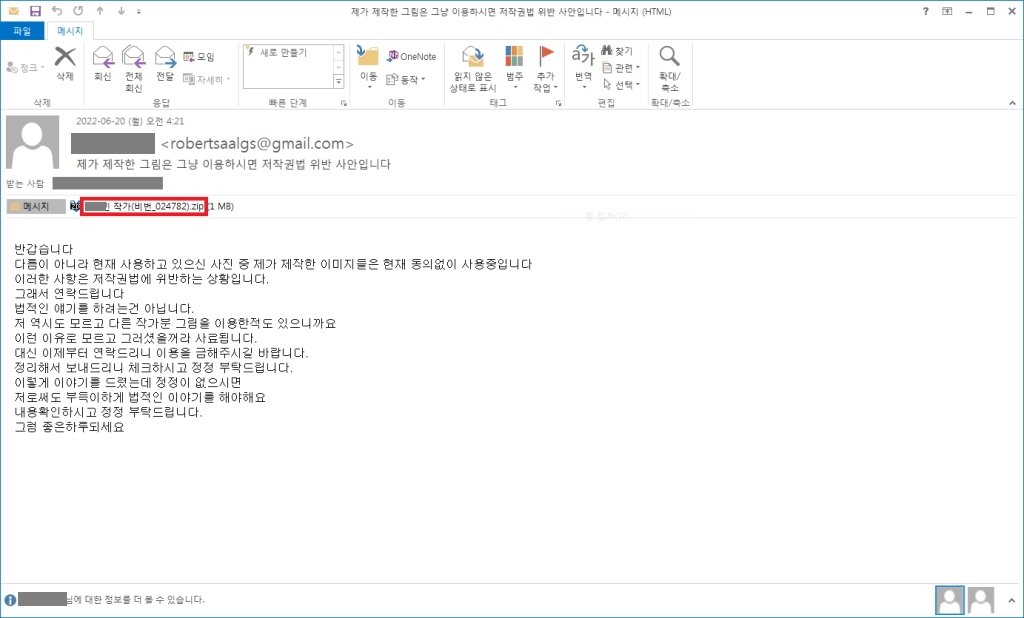

A classificação alta do Emotet em março a nível global (10%) deveu-se principalmente aos esquemas temáticos associados à Páscoa. Por outro lado, o decréscimo em relação ao mês passado pode ser explicado pela decisão da Microsoft de desativar os macros específicos associados a ficheiros Office, afetando a forma como o Emotet é implementado normalmente. Aliás, há investigações que indicam que o Emotet tem um novo método de implementação, utilizando e-mails de phishing que contêm um URL de OneDrive.

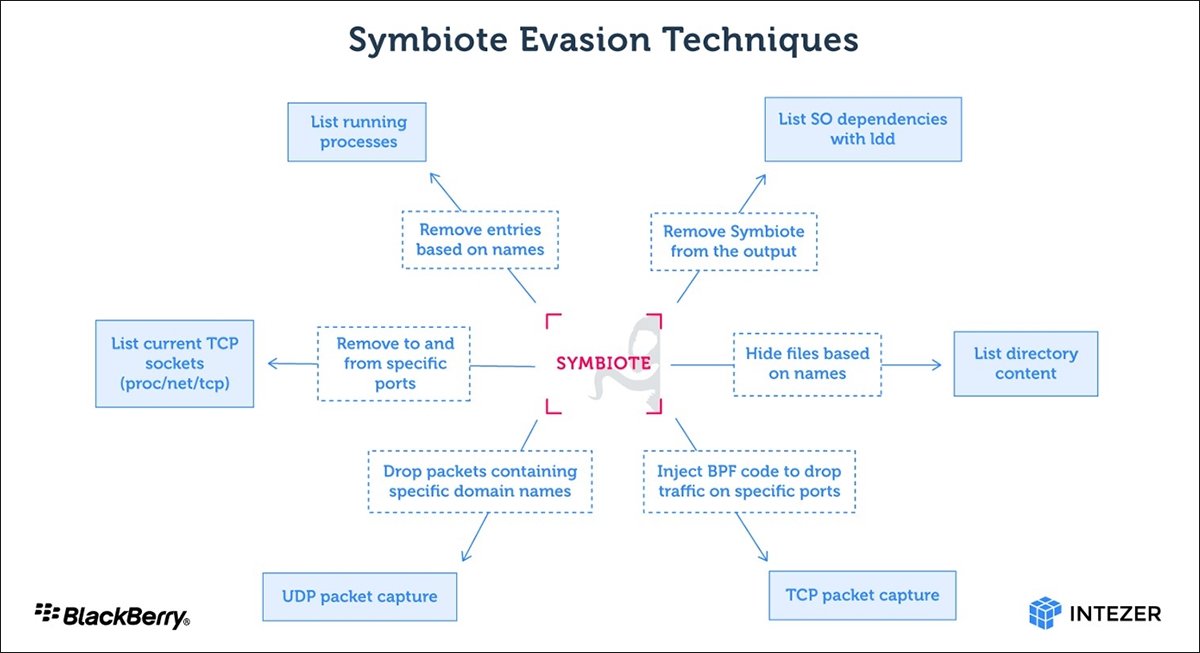

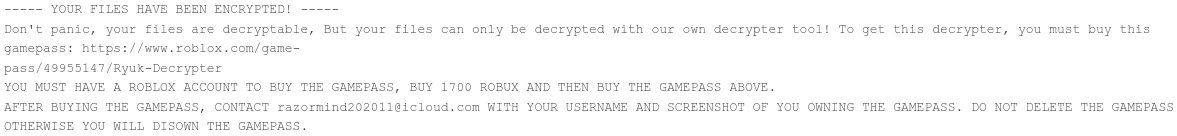

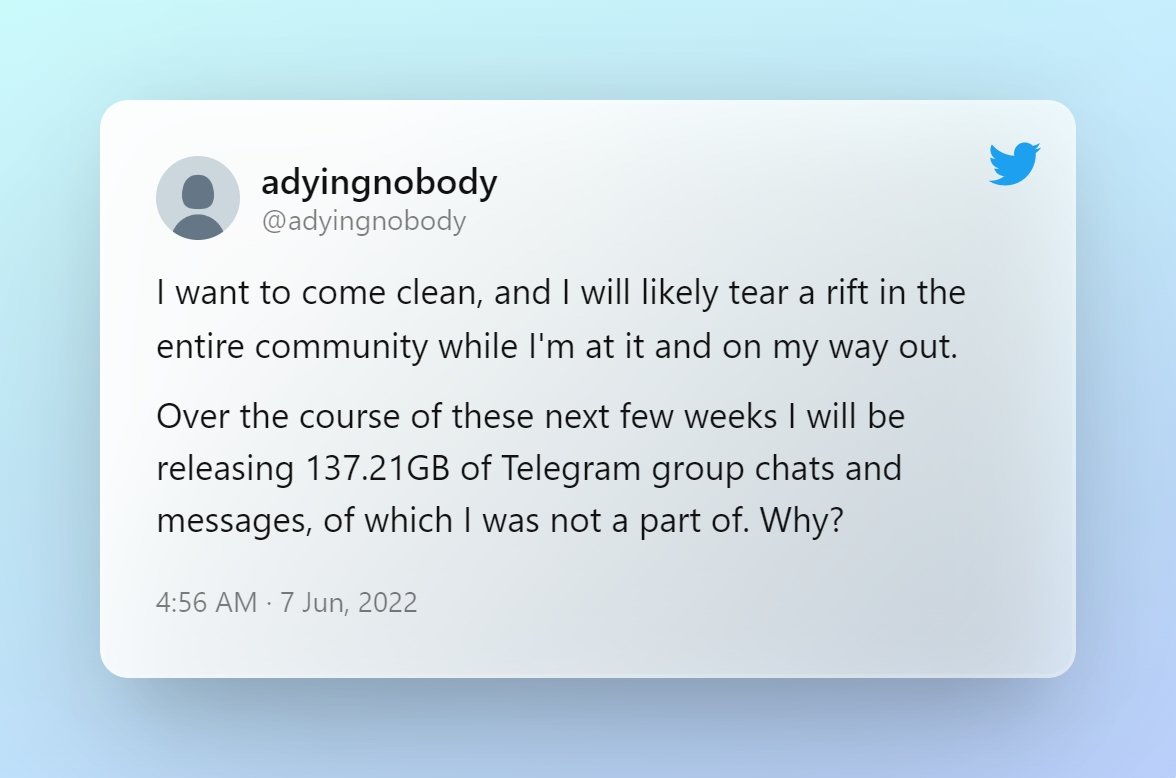

O Emotet tem muitas utilizações depois de conseguir contornar as proteções de um dispositivo. Devido às suas sofisticadas técnicas de propagação e assimilação, o Emotet também proporciona outros malwares a cibercriminosos em fóruns da dark web, incluindo trojans bancários, ransomwares, botnets, etc. Desta forma, assim que o Emotet encontra uma falha de segurança, as consequências podem variar dependendo de qual malware foi instalado depois de a falha ter sido comprometida.

Mais abaixo no índice, o Lokibot, um infostealer, voltou a entrar na lista em sexto lugar após uma campanha de spam de alto impacto, implementando um malware através de ficheiros xlsx feitos para parecerem faturas legítimas. Isto, e a ascensão de Formbook, alterou significativamente a posição de outros malwares no índice com o Trojan avançado de acesso remoto (RAT) AgentTesla, por exemplo, caindo de segundo para terceiro lugar.

No final de Março, foram encontradas vulnerabilidades na Framework Java Spring, conhecido como Spring4Shell, e desde então, muito atacantes têm aproveitado a ameaça para espalhar Mirai, o nono malware mais predominante deste mês.

“Com a paisagem de ciberameaças em constante evolução e com grandes corporações como a Microsoft a influenciar os parâmetros em que os cibercriminosos podem operar, os atacantes têm de se tornar mais criativos na forma como distribuem malware, como é evidente no novo método de implementação agora utilizado pelo Emotet”, afirma Maya Horowitz, VP Research da Check Point. “Além disso, este mês vimos a vulnerabilidade da Spring4Shell a entrar nas manchetes. Embora ainda não esteja no top dez da lista de vulnerabilidades, é de notar que mais de 35% das organizações em todo o mundo já foram afetadas por esta ameaça só no seu primeiro mês, pelo que esperamos vê-la subir na lista nos próximos meses”.

A CPR revela também que este mês em Portugal a área da Educação é a área mais afetada por ataques, substituindo a Saúde que ocupa agora 0o segundo lugar, seguido da área das Utilities como as mais afetadas em Portugal. Já na Europa as áreas mais afetadas são a da Educação, a Administração Pública/Setor Militar e as Utilities. Globalmente, a Educação/Investigação continua a ser a indústria mais afetada pelos cibercriminosos.

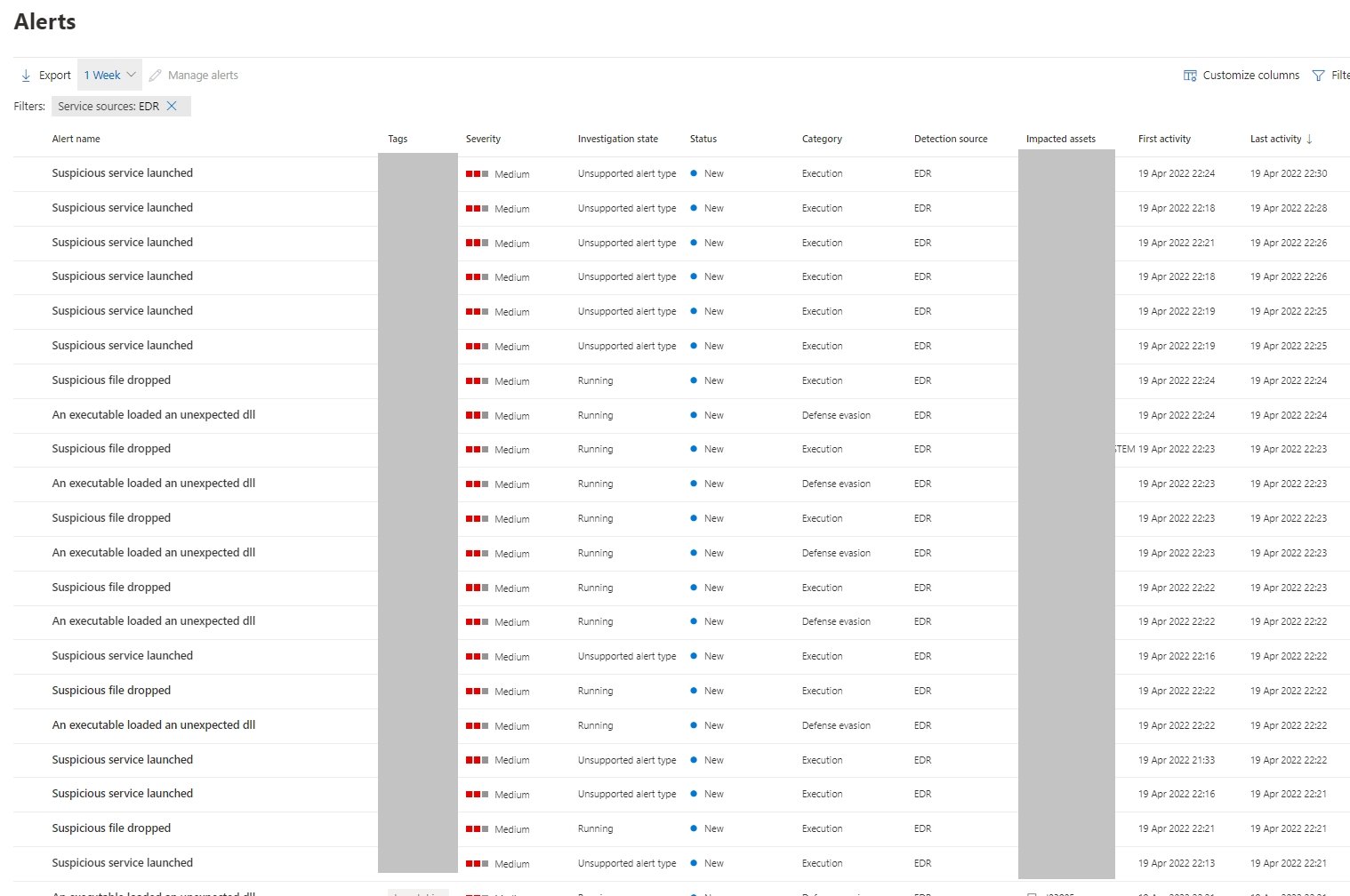

A vulnerabilidade “Web Server Exposed Git Repository Information Disclosure” é a vulnerabilidade mais explorada, com um impacto em 46% das organizações por todo o mundo, seguida de perto pelo “Apache Log4j Remote Code Execution”. “Apache Struts ParametersInterceptor ClassLoader Security Bypass” sobe vários lugares, estando agora em terceiro lugar, com um impacto global de 45%.

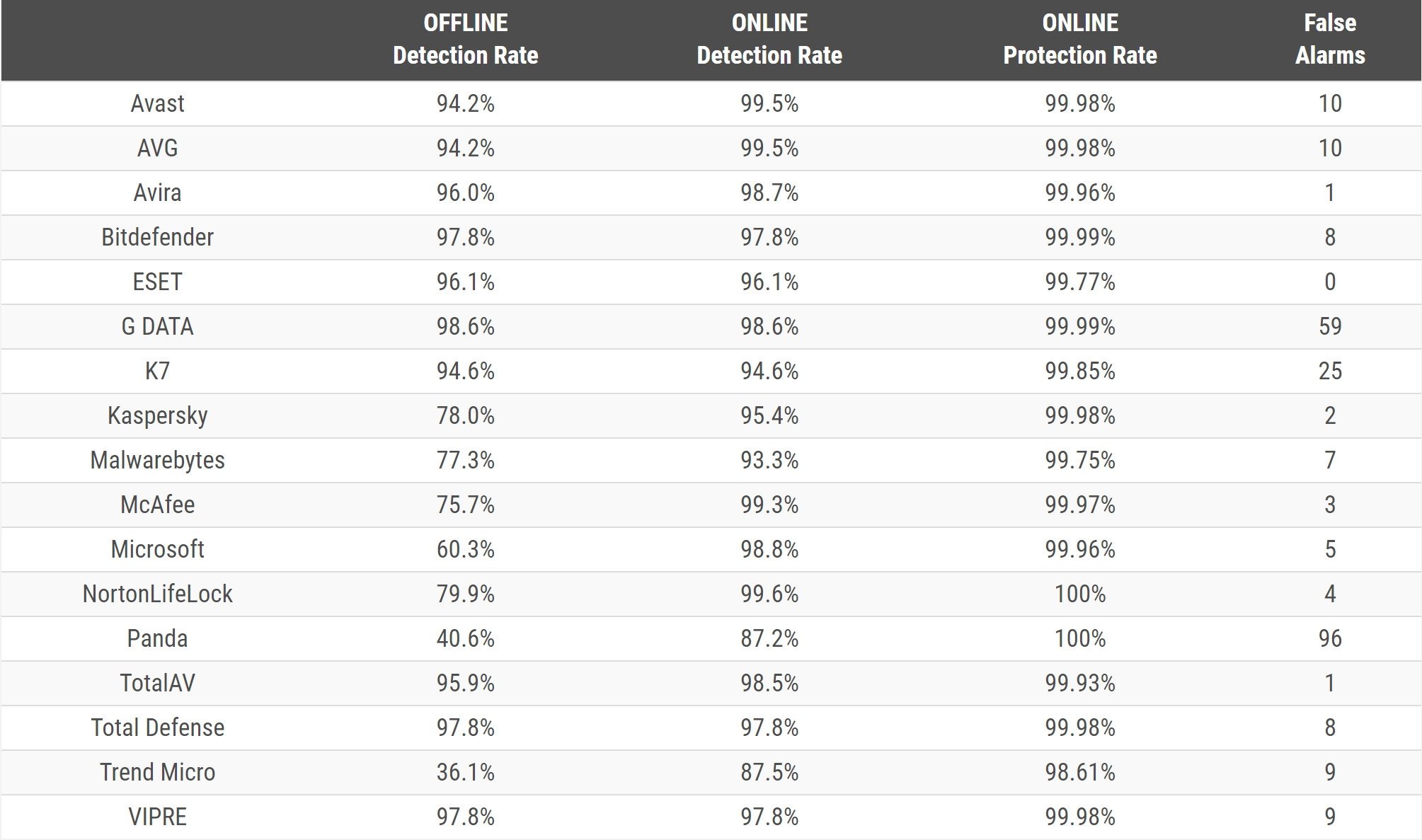

Famílias de malware mais prevalentes em abril

Este mês, o Emotet continua a ser o malware mais popular com impacto de 6% das organizações a nível mundial, seguido de perto pelo Formbook, responsável por impactar 3% das organizações e pela AgentTesla com um impacto global de 2%.

Em Portugal, também o Emotet é o malware mais impactante, afetando cerca de 9% das organizações portuguesas. Com o mesmo nível impacto, seguiu-se o Lokibot, com 9%. Em segundo lugar, esteve o Formbook, com um impacto de 4,45%.

1. Emotet – Trojan avançado, auto-propagador e modular. O Emotet já foi utilizado como Trojan bancário, mas recentemente é utilizado para distribuir malware e outras campanhas maliciosas. Utiliza diversos métodos e técnicas de evasão para manter a sua persistência e evitar a sua deteção. Além disso, pode ser disseminado através de e-mails de spam de phishing contendo anexos ou links maliciosos.

2. Lokibot – Identificado pela primeira vez em Fevereiro de 2016, o LokiBot é um infostealer de mercadorias com versões tanto para o SO Windows como para o Android. Recolhe credenciais de uma variedade de aplicações, navegadores web, clientes de correio electrónico, ferramentas de administração de TI como o PuTTY e muito mais.

3. Formbook – O Formbook é um Infostealer que tem como alvo o SO Windows e foi detectado pela primeira vez em 2016. É comercializado como Malware-as-a-Service (MaaS) em fóruns de hacking na dark web pelas suas fortes técnicas de evasão e preço relativamente baixo. O Formbook recolhe credenciais de vários navegadores web, recolhe capturas de ecrã, monitoriza e regista toques nas teclas, e pode descarregar e executar ficheiros de acordo com as ordens do seu C&C.

Indústrias mais atacadas em Portugal:

Este mês, o setor da Saúde foi o mais atacado em Portugal, seguido pela Educação/Investigação e, em terceiro, as Utilities.

1. Educação\Investigação

2. Saúde

3. Utilities

Indústrias mais atacadas na Europa:

Este mês, Educação/Investigação é o setor mais atacado a nível europeu, seguido pela Administração Pública/Indústria Militar e, em terceiro lugar, as Utilities.

1. Educação/Investigação

2. Administração Pública/Indústria Militar

3. Utilities

Indústrias mais atacadas no mundo:

Este mês, Educação/Investigação é o setor mais atacado globalmente, seguido pela Administração Pública/Indústria Militar e ISP/MSP.

1. Educação/Investigação

2. Administração Pública/Indústria Militar

3. ISP/MSP

Vulnerabilidades Mais Exploradas

Este mês “Web Server Exposed Git Repository Information Disclosure” é a vulnerabilidade mais explorada, com um impacto global de 46% nas organizações, seguido de perto pelo “Apache Log4j Remote Code Execution” com um impacto global de 46%. “Apache Struts ParametersInterceptor ClassLoader Security Bypass” está agora em terceiro lugar na lista das vulnerabilidades mais exploradas, com um impacto global de 45%.

1. Web Server Exposed Git Repository Information Disclosure- Vulnerabilidade de fuga de informação presente em repositórios Git. A exploração bem-sucedida desta vulnerabilidade permitiria uma fuga não intencional de informações de contas.

2. Apache Log4j Remote Code Execution (CVE-2021-44228)- Vulnerabilidade que permite a execução remota de código presente no Apache Log4j. A exploração bem-sucedida desta vulnerabilidade permitirá um atacante remoto executar código arbitrariamente no sistema infetado.

3. Apache Struts ParametersInterceptor ClassLoader Security Bypass (CVE-2014-0094,CVE-2014-0112,CVE-2014-0113,CVE-2014-0114)- Existe uma vulnerabilidade de segurança em Apache Struts. A vulnerabilidade deve-se a uma validação inadequada dos dados processados pelo ParametersInterceptor, permitindo a manipulação do ClassLoader. Um atacante remoto poderia explorar esta vulnerabilidade, fornecendo um parâmetro de classe num pedido.

Principais malwares móveis

Este mês, o AlienBot fica em primeiro lugar na lista de malware móveis mais prevalentes, seguido pelo FluBot e pelo xHelper.

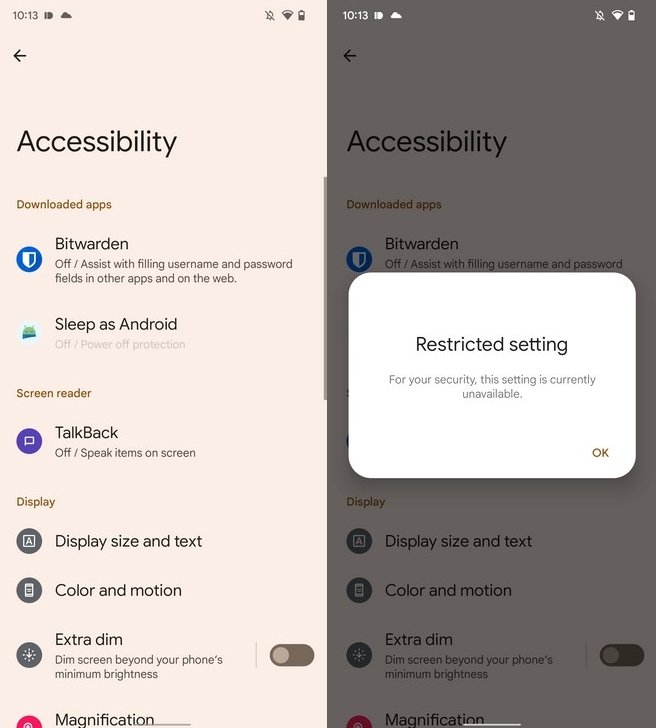

1. AlienBot – A família de malware AlienBot é um Malware-as-a-Service (MaaS) para dispositivos Android que permite um atacante remoto injetar código malicioso em aplicações financeiras legítimas. O atacante obtém acesso às contas das vítimas, e eventualmente controla o dispositivo.

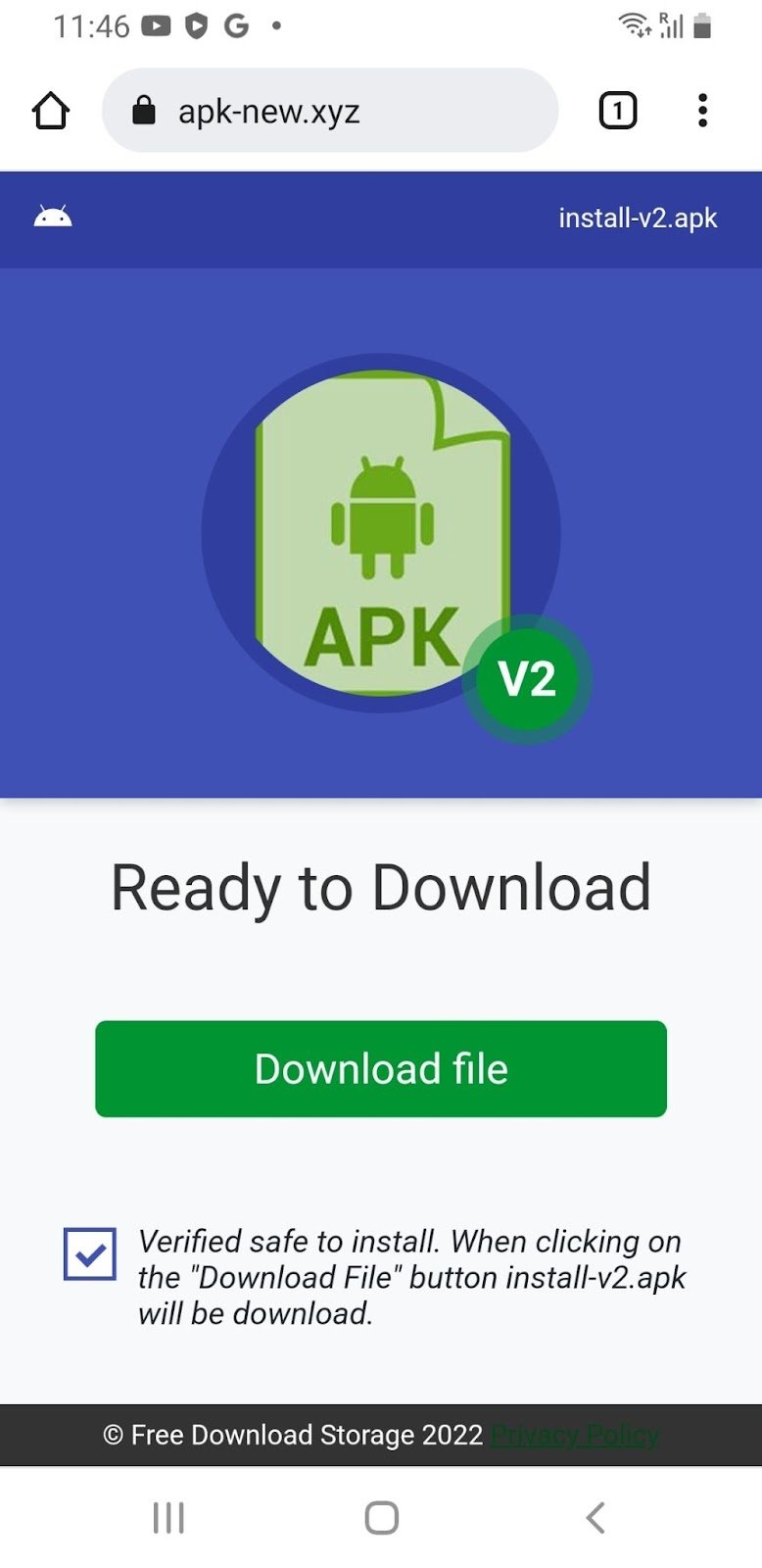

2. FluBot- Botnet para Android distribuído via mensagens SMS de phishing que imitam marcas de logística e entregas. Assim que o utilizador clica no link enviado, o FluBot é instalado e tem acesso a todas as informações sensíveis do telemóvel.

3. xHelper Aplicação Android maliciosa que foi vista em estado selvagem em março de 2019, utilizada para descarregar aplicações maliciosas e exibir anúncios. A aplicação é capaz de se esconder do utilizador, podendo reinstalar-se no caso do utilizador a desinstalar.