Ainda se encontra a usar o Windows 10? Talvez seja agora uma boa altura para começar a considerar possíveis alternativas, seja para o upgrade ou para alterar completamente o sistema. Isto porque é importante relembrar que o Windows 10 está previsto de deixar de ser suportado por completo em 2025, daqui a pouco menos de um ano.

Como estava previsto, o Windows 10 vai deixar de ser oficialmente suportado pela Microsoft (nas suas versões Home e Pro) a 14 de Outubro de 2025. Ou seja, estamos a menos de um ano de um dos (ainda) mais usados sistemas operativos deixar de receber suporte oficial.

> Mas o que vai realmente acontecer?

Quando a data chegar, inicialmente os utilizadores não vão sentir grandes diferenças. O Windows 10 vai continuar a funcionar na normalidade, e nada vai mudar. Os utilizadores ainda o poderão usar, bem como todas as suas aplicações.

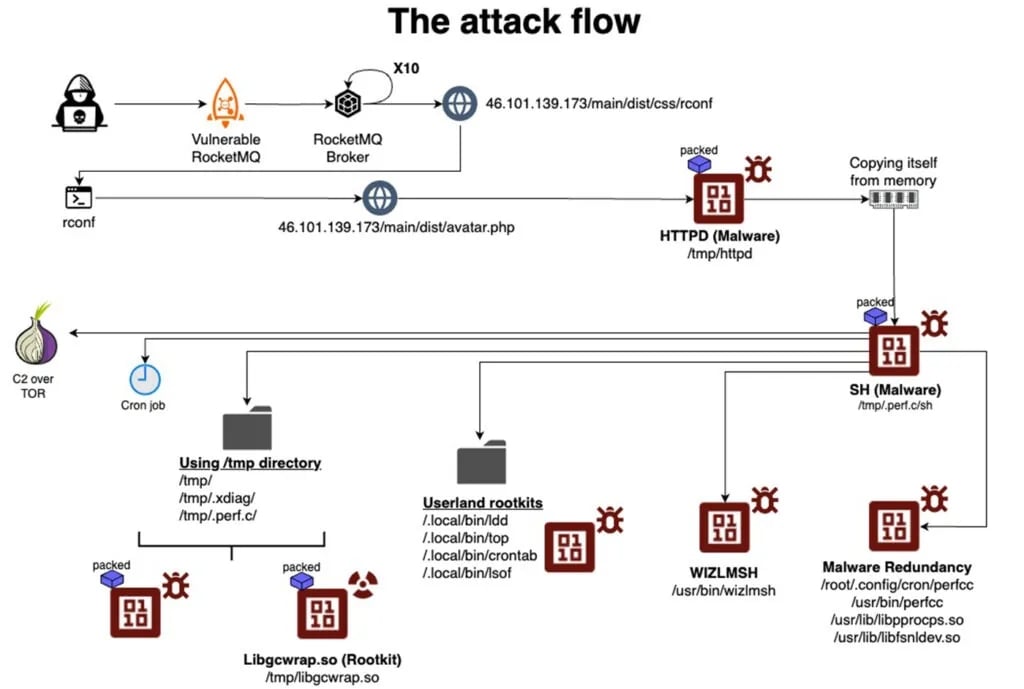

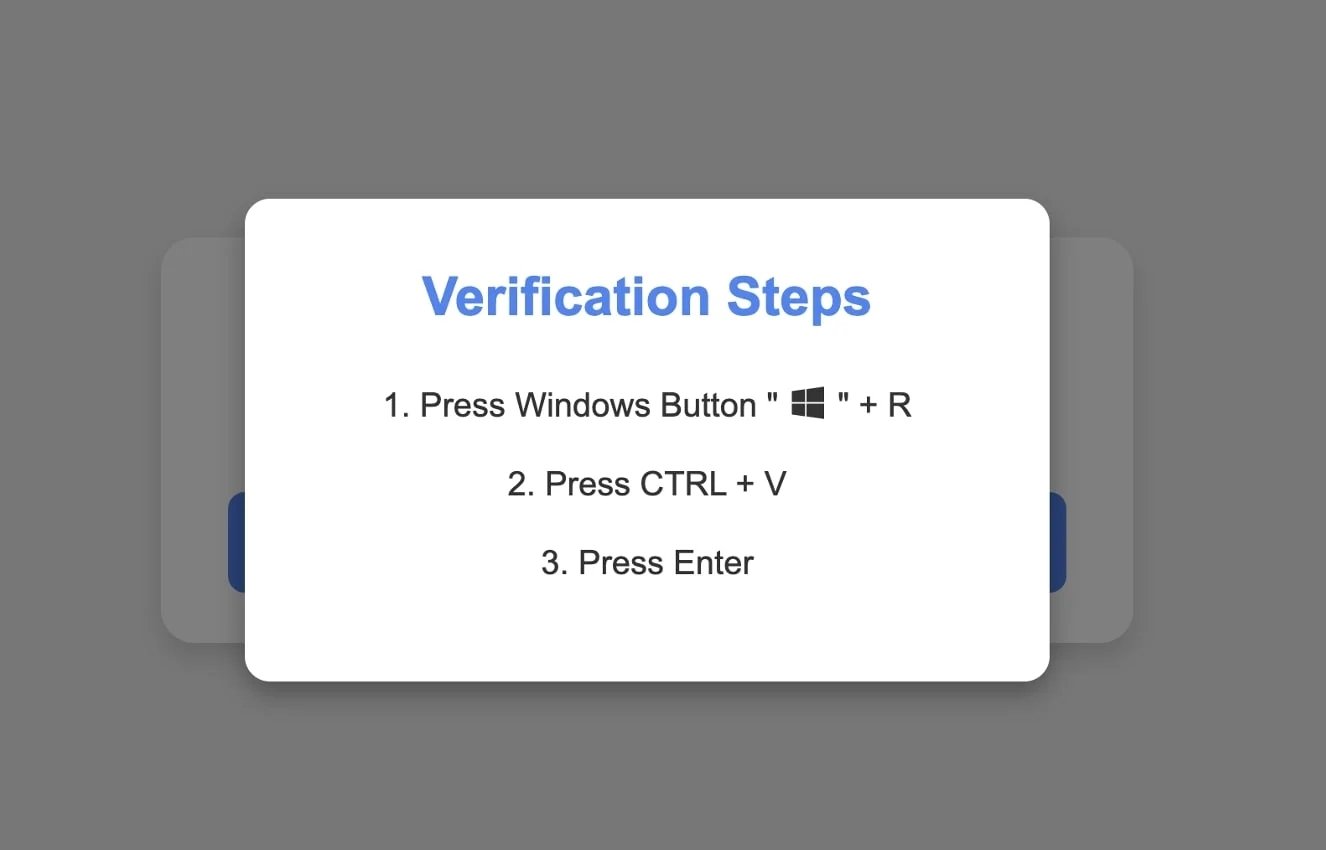

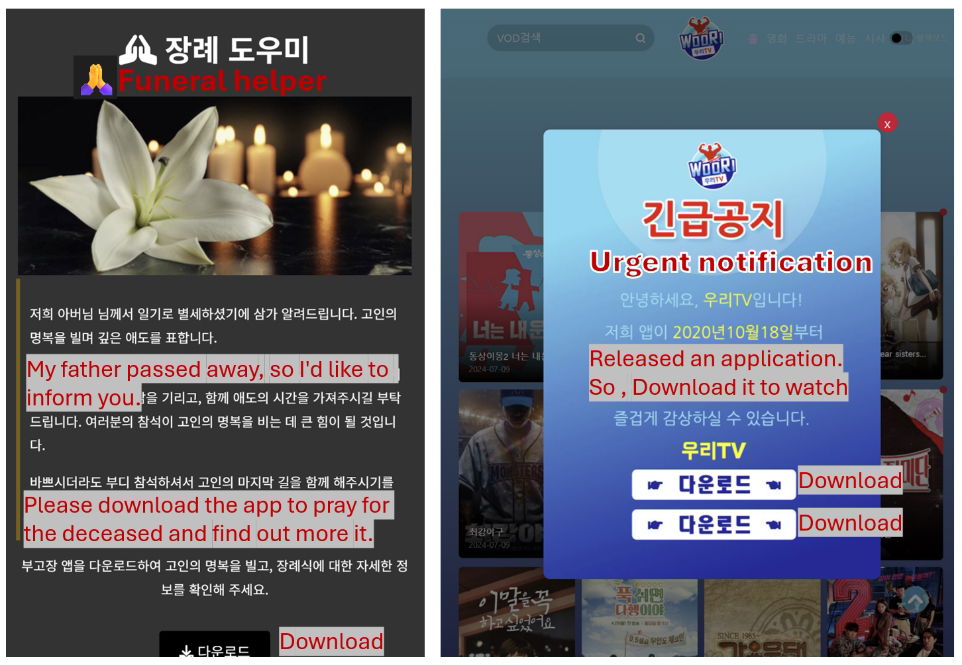

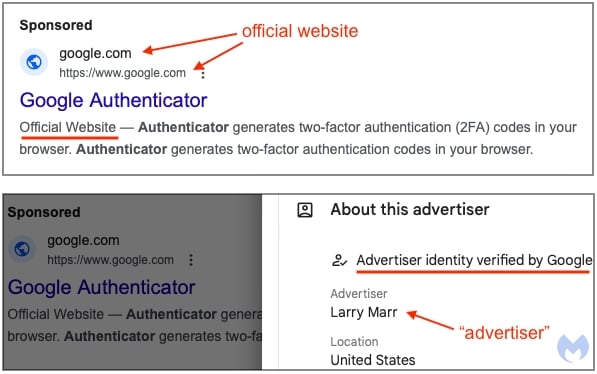

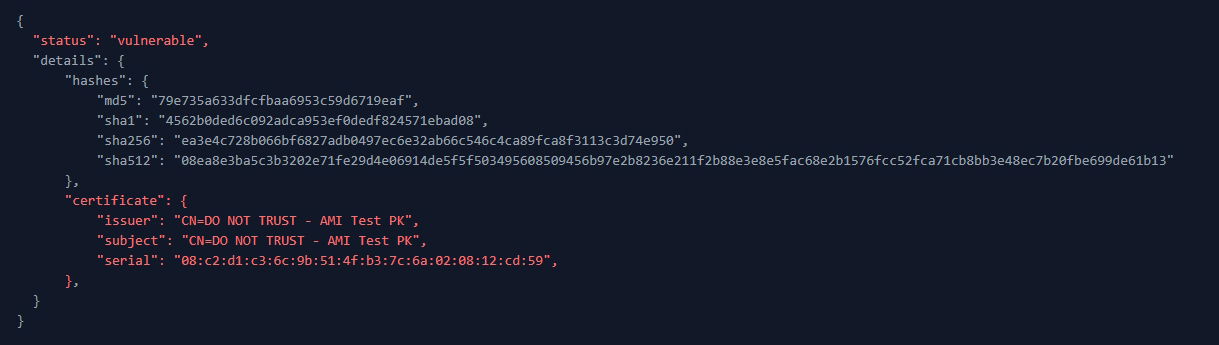

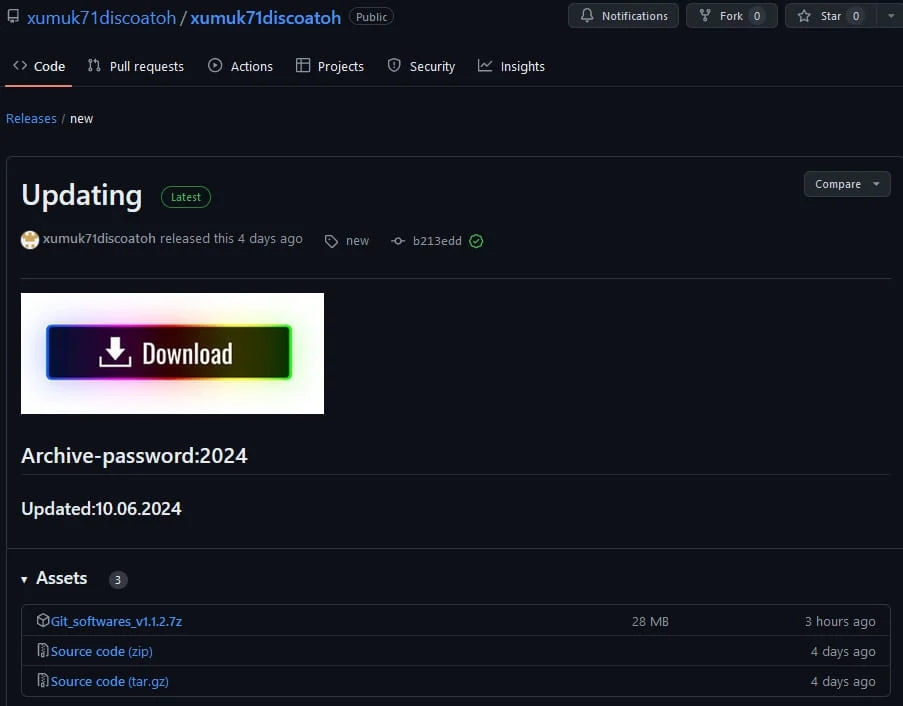

No entanto, a partir dessa altura, podem começar a surgir problemas noutras frentes. O sistema deixa de receber atualizações de forma oficial, portanto ficam abertas possíveis falhas e vulnerabilidades, que podem ser usadas para ataques de malware.

Embora para muitos utilizadores, as atualizações mensais que a Microsoft fornece possam ser consideradas como “incómodo”, na realidade estas são bastante importantes. As mesmas corrigem falhas ativamente exploradas para ataques e esquemas.

Quando o sistema deixar de ser suportado, estas falhas não vão ser corrigidas, e eventualmente, mais ataques vão ser feitos às mesmas.

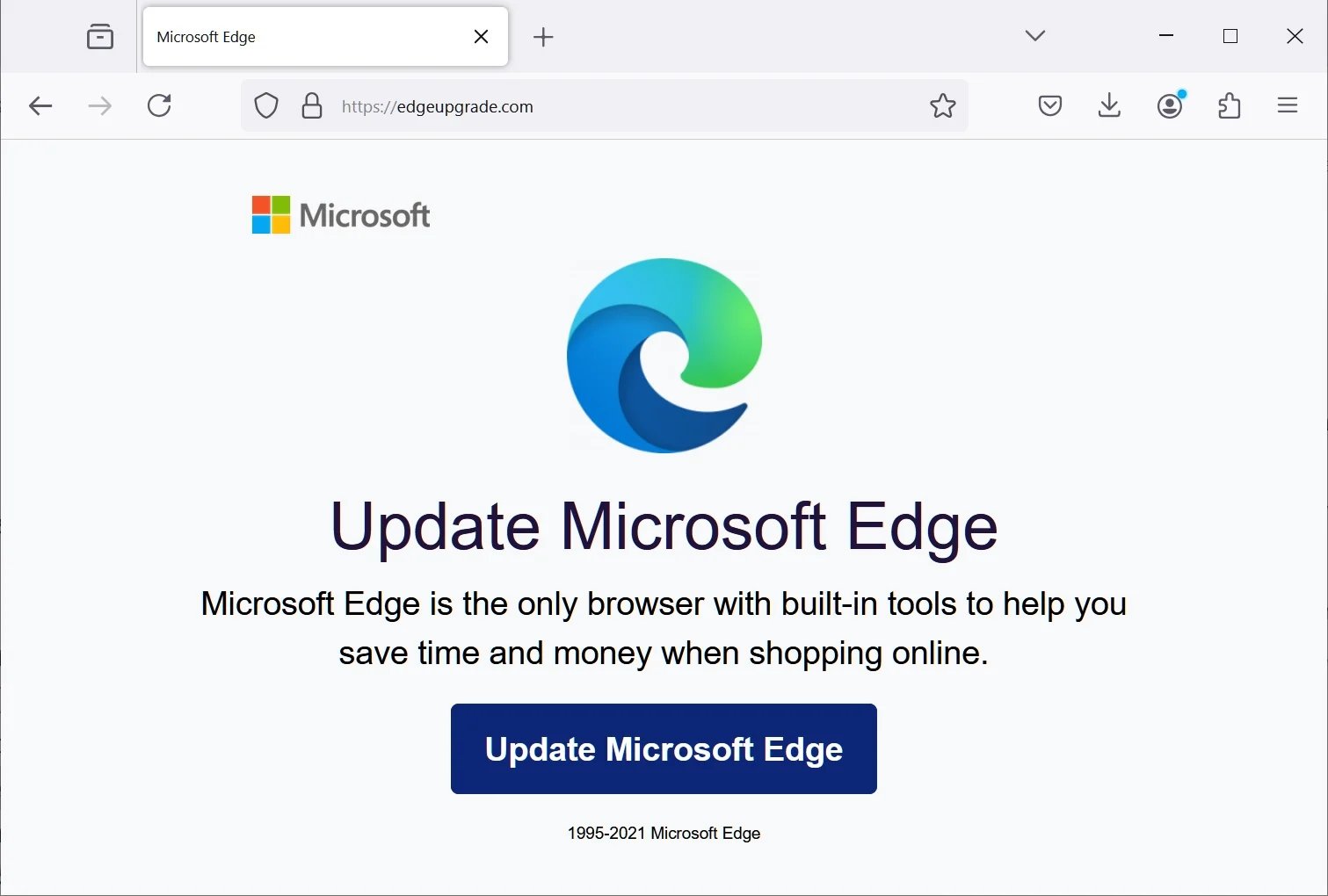

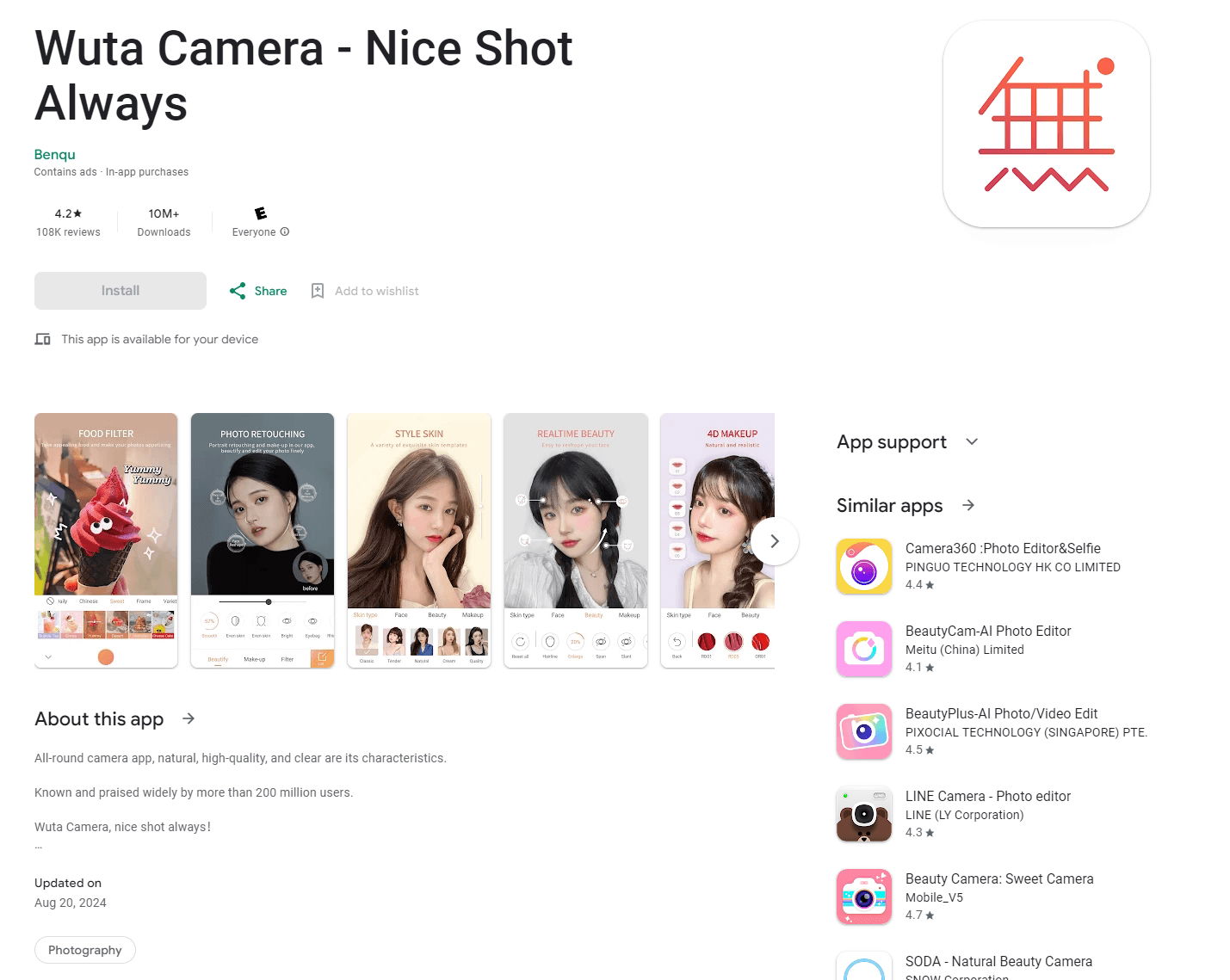

De notar que, embora o sistema deixe de receber atualizações, os programas que eventualmente ainda se encontrem no mesmo – nomeadamente programas de terceiros – ainda podem continuar a receber atualizações por mais algum tempo. A medida apenas se aplica à base do sistema operativo, não a aplicações de terceiros.

Essas aplicações, eventualmente, devem também deixar de ser suportadas no Windows 10, mas isso irá variar dependendo dos programadores das mesmas.

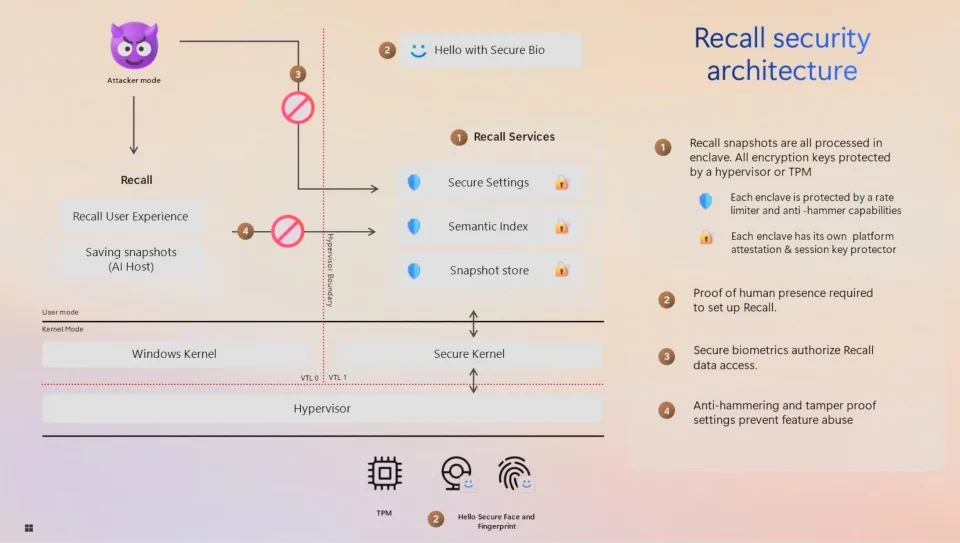

Para quem, mesmo assim, ainda pretenda manter-se no Windows 10, a única alternativa da altura será inscrever-se no Extended Security Updates (ESU). Este programa da Microsoft garante um período adicional de tempo onde serão fornecidas atualizações de segurança, para permitir aos utilizadores realizarem a mudança.

No Windows 7, o programa estava disponível apenas para empresas, mas para o Windows 10 a Microsoft vai fornecer o mesmo para todos os utilizadores que estejam dispostos a pagar. Isto pode permitir continuar a receber atualizações até 2028, mas com um custo gradualmente mais elevado a cada ano.

> Portanto, o que fazer?

Se ainda está no Windows 10, a melhor opção será começar a pensar com antecedência. Programe o upgrade ou veja quais as alternativas.

Na maioria dos casos, o upgrade para o Windows 11 pode ser feito de forma segura – supondo que o computador suporta os requisitos do novo sistema. A tarefa pode até ser feita sem perda dos dados existentes.

Porém, para quem pretenda um caminho alternativo, adotar uma distribuição de Linux também é uma possibilidade, embora isso venha com as suas próprias limitações – como a de nem todos os programas existirem concretamente para este sistema, e de ser necessário algum conhecimento técnico de tempos a tempos.

As distros de Linux evoluíram consideravelmente, e existem bastantes adaptadas mesmo par utilizadores novatos, mas ainda assim trata-se de um sistema completamente diferente do Windows.

Por fim, a última opção será… não fazer nada. O Windows 10 vai continuar a funcionar. Mas esta via não é algo de todo recomendado, e não o aconselhamos também. Falhas de segurança são cada vez mais graves e usadas para ataques, portanto deixar o sistema inseguro é abrir portas para grandes dores de cabeça no futuro, até mais do que pensar no upgrade.