O Linux é um dos sistemas operativos alternativos ao Windows mais reconhecido no mercado. Embora não tenha a mesma popularidade do Windows, este ainda conta com as suas vantagens e até mesmo algumas coisas melhores do que o software da Microsoft.

Antes de mais, é importante ter em conta o que é exatamente o “Linux”.

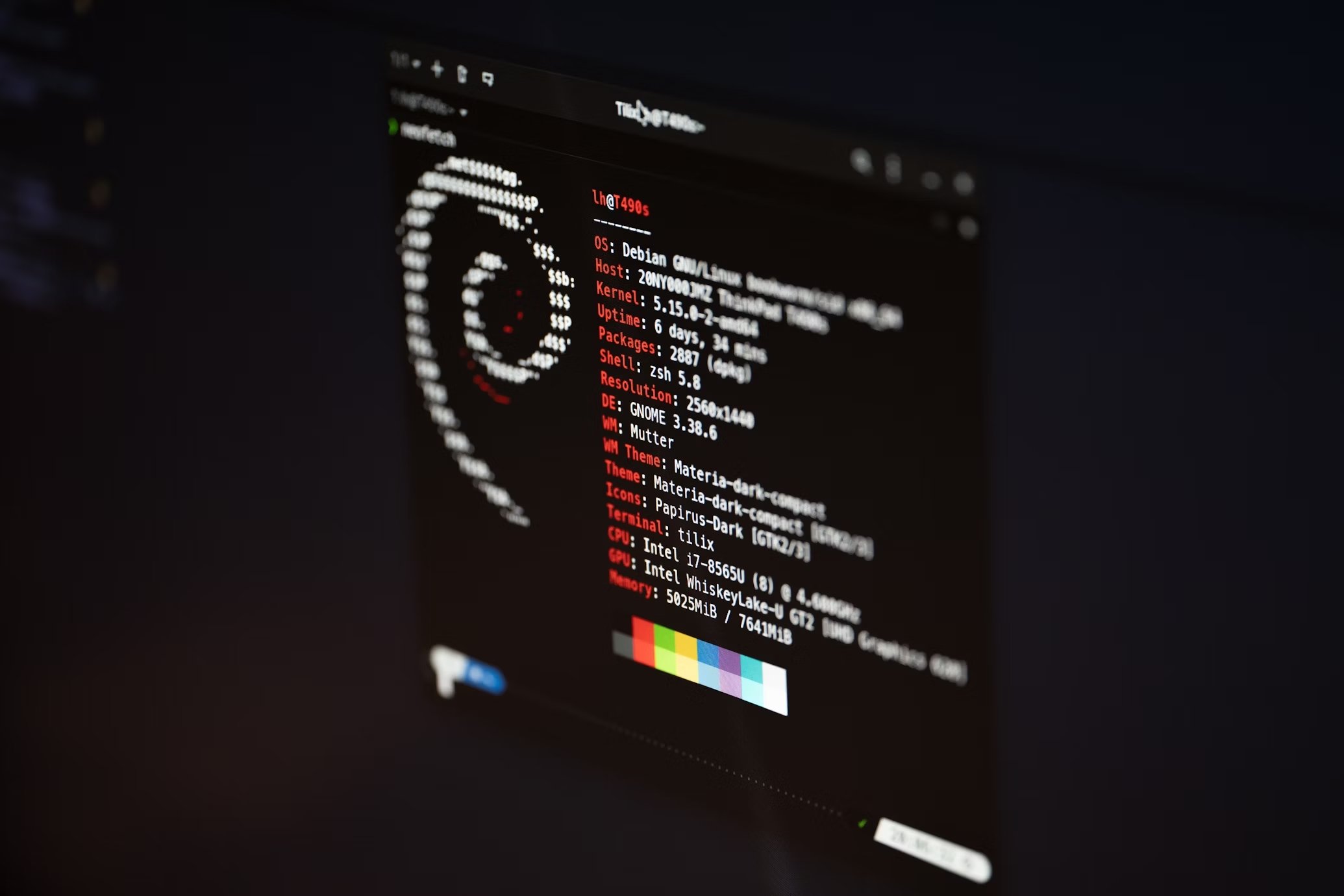

O Linux não é diretamente um sistema operativo, mas sim o nome dado ao Kernel base do sistema, que é baseado no Kernel Linux. Diferentes entidades é que depois criam as distribuições Linux, baseadas no mesmo, e com diferentes características – que são conhecidas como “Distros”.

Existem centenas de distribuições diferentes do Linux, cada uma com as suas características e configurações. Das mais conhecidas encontra-se o Ubuntu, Debian, Fedora, Linux Mint, entre outras.

Se usa um smartphone Android, possivelmente pode nem se aperceber, mas está a usar Linux. O Android é uma distribuição que é baseada no kernel do Linux, adaptada para dispositivos móveis.

Mas quais as vantagens em usar Linux?

Existem algumas que se deve ter em conta, e que para alguns, são o principal motivo para adotar este sistema.

Custo: uma das grandes vantagens do Linux é que a maioria das distribuições são de código aberto e totalmente gratuitas. Os utilizadores podem usar as mesmas sem terem de se preocupar com questões de licenciamento – o que para algumas entidades é um ponto importante.

Personalização: como as distribuições do Linux são geralmente abertas e com o código fonte visível por todos, estas permitem também que exista uma grande personalização a nível do sistema. Os utilizadores podem adaptar o sistema ao seu gosto, e conforme as suas necessidades.

Quem tiver conhecimentos pode mesmo alterar livremente o sistema e as suas configurações, para o fazer funcionar da melhor forma possível para os seus casos.

Estabilidade: As distribuições de Linux também são conhecidas por serem bastante mais estáveis do que as versões de outros sistemas operativos. O Windows é bem conhecido e “gozado” pelos seus erros e ecrãs azuis. No Linux existe uma maior estabilidade a nível do funcionamento do sistema, sendo que o kernel base é conhecido por ser bastante estável.

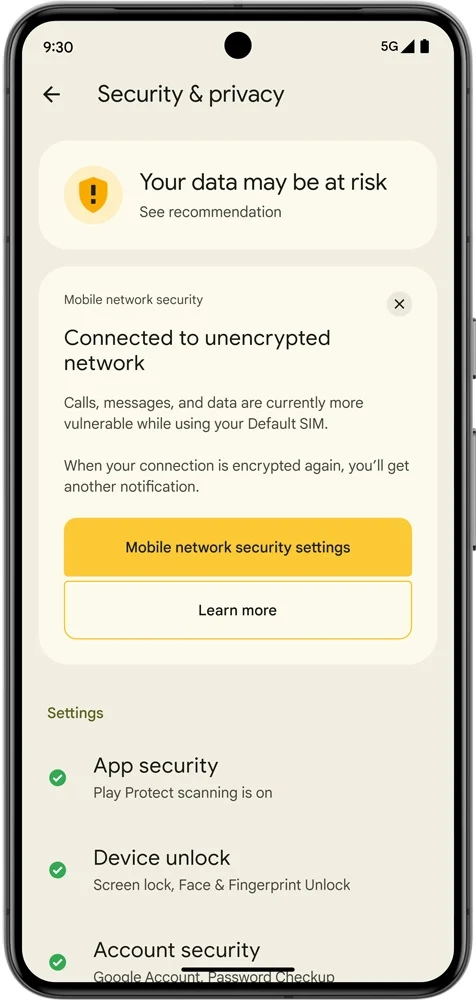

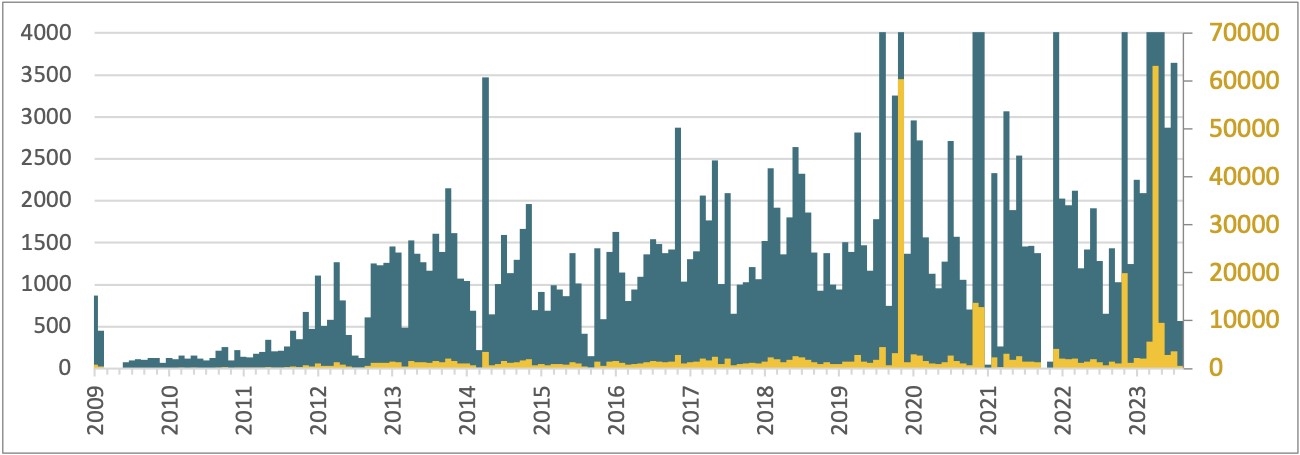

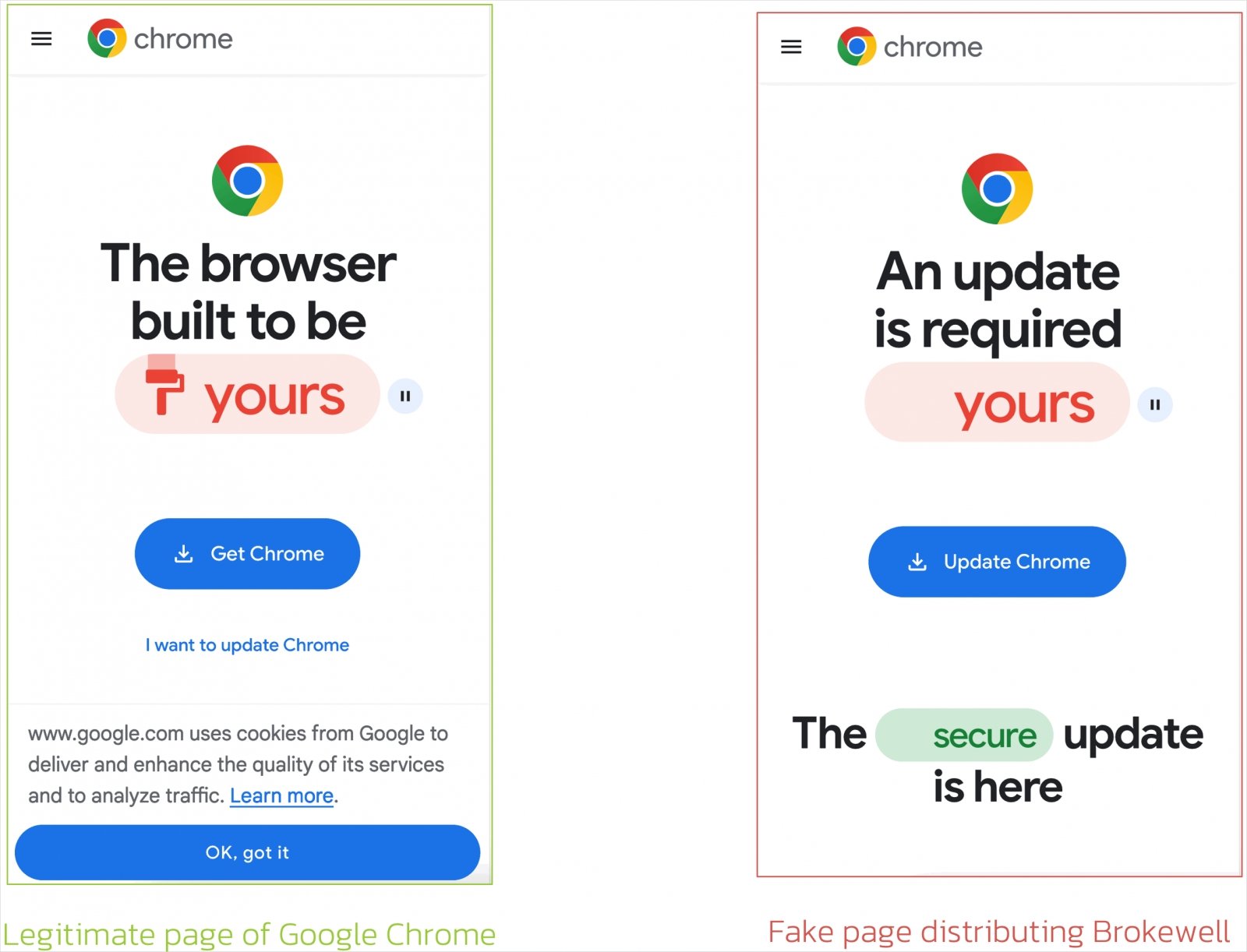

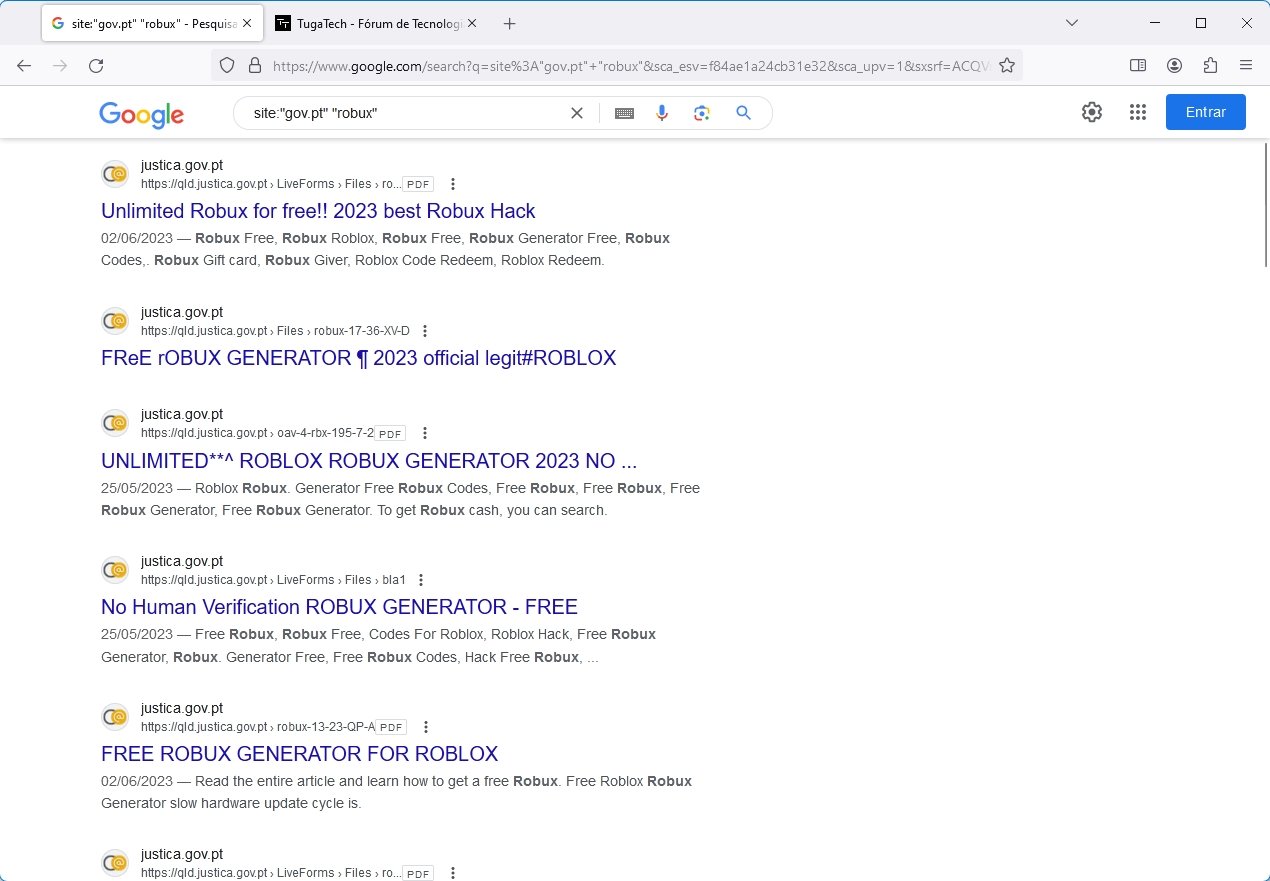

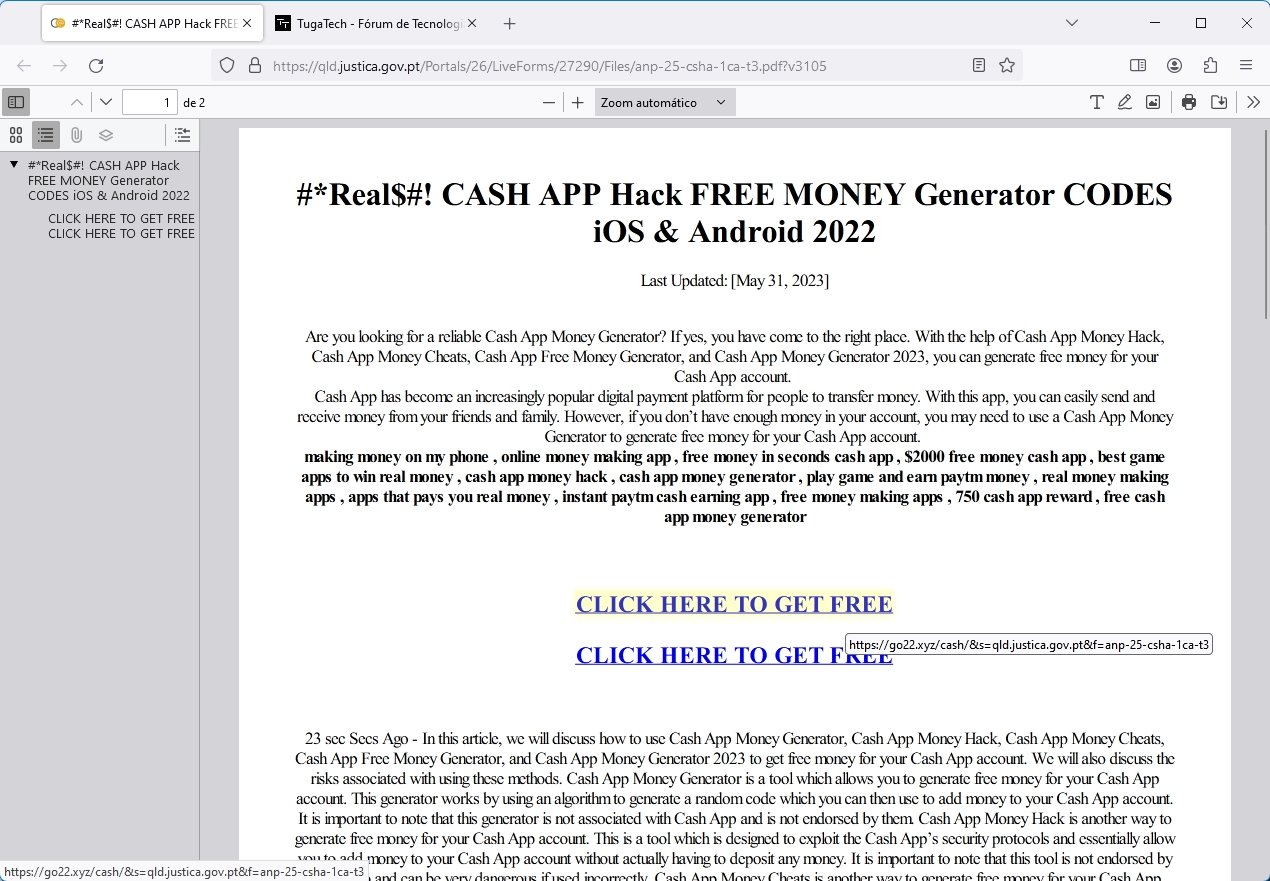

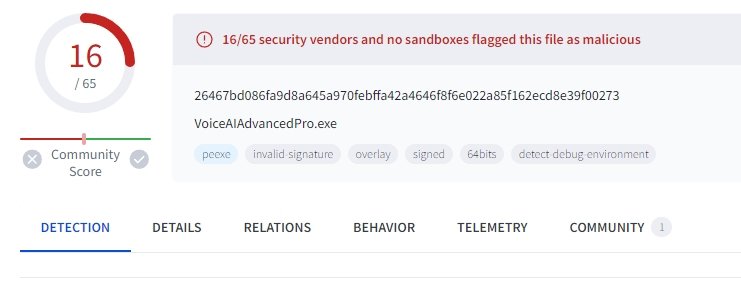

Segurança: o sistema é também conhecido por ser extremamente seguro. Embora ainda existam falhas e malware que pode explorar este sistema, a base do sistema foi criada para o tornar bastante seguro.

Além disso, como não possui uma participação tão elevada no mercado, existem também menos malwares que se focam neste sistema – em comparação com o existente para Windows.

Desempenho: se o Windows é considerado um sistema pesado, o Linux é exatamente o oposto. O Linux encontra-se criado para aproveitar o melhor possível os recursos que possui disponíveis para usar, o que inclui também a capacidade de o ajustar aos diferentes sistemas que existem no mercado.

Em muitos casos, o Linux é usado como uma foram de dar uma “segunda vida” a computadores mais antigos, ou com hardware mais limitado, onde o Windows poderia simplesmente causar problemas – ou nem funcionar de todo.

Este ponto pode ser útil para quem pretenda manter os seus sistemas durante mais tempo, evitando o lixo eletrónico. A base do sistema encontra-se ainda preparada para funcionar em diferentes sistemas, independentemente do hardware, portanto não existem grandes problemas de usar o sistema tanto em computadores de hardware moderno como mais antigo.

Comunidade ativa e suporte: embora existam algumas versões comerciais de distros do Linux, com suporte dedicado, a maioria da ajuda para o sistema é feita pela comunidade, com utilizadores experientes no sistema que podem fornecer suporte a questões para outros utilizadores.

Além disso, existe muito material pela internet com referências a resolver problemas no Linux, ou a ajudar a guiar os utilizadores para o passo correto para qualquer situação que ocorra.

No entanto, se existem pontos positivos de usar o Linux como sistema operativo, também existem alguns pontos negativos. Estes devem ser tidos em conta caso considere mudar de sistema.

Conhecimento técnico: embora as interfaces gráficas possam ajudar a controlar e gerir o sistema, muitas das configurações e resoluções de problemas ainda obrigam a usar a linha de comandos, o que exige algum conhecimento.

Aplicações disponíveis: embora este problema já tenha sido pior do que atualmente, é importante ter em conta as aplicações que necessita de usar no dia a dia. Na maioria dos casos, devem existir versões do Linux para software que use no dia a dia, como navegadores e clientes de email, ou alternativas igualmente boas.

No entanto, algum software mais especializado ou dedicado pode não se encontrar disponível para este sistema, ou pode apresentar problemas de compatibilidade quando se usa em ferramentas como o Wine – um programa para Linux que permite executar aplicações do Windows dentro do ecossistema Linux.

Curva de aprendizagem: Além disso, para utilizadores habituados ao Windows, mudar para Linux pode ser algo complicado devido à curva de aprendizagem. Existem algumas tarefas que necessitam de ser adaptadas para este sistema, e que alguns utilizadores podem considerar ser mais complicado de usar neste ambiente do que em Windows.

No final, cabe a cada utilizador avaliar os pontos positivos e negativos de usar o sistema. Em geral, a mudança pode ser benéfica, e para quem pretenda um sistema seguro, estável e dedicado, o Linux pode ser uma das melhores apostas.