Os Beatles voltaram a encantar milhões de fãs em todo o mundo ao lançarem uma nova canção, tudo possível graças à inteligência artificial (IA), combinando partes de uma gravação antiga e melhorando a sua qualidade de áudio. Embora esta tecnologia tenha, neste caso específico, permitido a criação de uma obra-prima da banda, há também um lado mais sombrio na utilização da IA para criar vozes e imagens falsas.

Felizmente, estas falsificações profundas – e as ferramentas utilizadas para as criar – não estão, por enquanto, bem desenvolvidas ou generalizadas, mas o seu potencial de utilização em esquemas de fraude é extremamente elevado e a tecnologia não está parada.

De que são capazes os deepfakes de voz?

A Open AI demonstrou recentemente um modelo de API de áudio que pode gerar discurso humano e texto de entrada de voz. Até à data, este software da Open AI é o que mais se aproxima do discurso humano real.

No futuro, estes modelos podem também tornar-se uma nova ferramenta nas mãos dos atacantes. A API de áudio pode reproduzir o texto especificado por voz, enquanto os utilizadores podem escolher com qual das opções de voz sugeridas o texto será pronunciado.

O modelo Open AI, na sua forma atual, não pode ser utilizado para criar vozes falsas, mas é indicativo do rápido desenvolvimento das tecnologias de geração de voz.

Atualmente, praticamente não existem dispositivos capazes de produzir uma voz falsa de alta qualidade, indistinguível da fala humana real. No entanto, nos últimos meses, estão a ser lançadas mais ferramentas para gerar uma voz humana. Anteriormente, os utilizadores necessitavam de conhecimentos básicos de programação, mas agora é cada vez mais fácil trabalhar com elas. Num futuro próximo, podemos esperar ver modelos que combinam simplicidade de utilização e qualidade de resultados.

A fraude com recurso à inteligência artificial é pouco comum, mas já são conhecidos exemplos de casos bem-sucedidos. Em meados de outubro de 2023, o capitalista de risco americano Tim Draper avisou os seus seguidores no Twitter que os burlões estão a utilizar a sua voz em esquemas de fraude. Tim partilhou que os pedidos de dinheiro feitos pela sua voz são o resultado da inteligência artificial, que está obviamente a ficar mais inteligente.

Como se proteger?

Até à data, a sociedade pode não considerar os deepfakes de voz como uma possível ameaça cibernética. Há muito poucos casos em que são utilizadas com intenções maliciosas, pelo que as tecnologias de proteção demoram a aparecer.

Para já, a melhor forma de se proteger é ouvir atentamente o que o seu interlocutor lhe diz ao telefone. Se a gravação for de má qualidade, tiver ruídos e a voz soar robótica, isso é suficiente para não confiar na informação que está a ouvir.

Outra boa forma de testar a “humanidade” do seu interlocutor é fazer-lhe perguntas fora do comum. Por exemplo, se o autor da chamada for um modelo de voz, uma pergunta sobre a sua cor favorita deixá-lo-á perplexo, pois não é o que uma vítima de fraude costuma perguntar. Mesmo que o atacante acabe por reproduzir a resposta nesta altura, o atraso na resposta deixará claro que está a ser enganado.

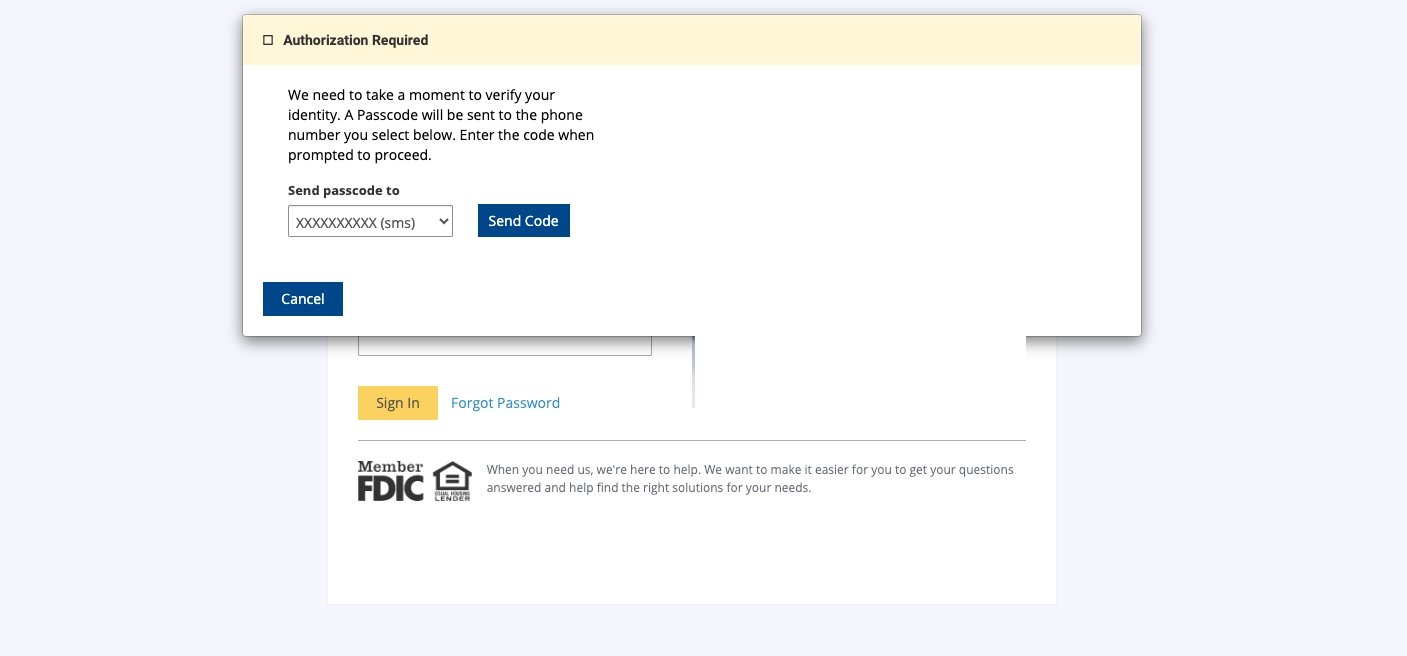

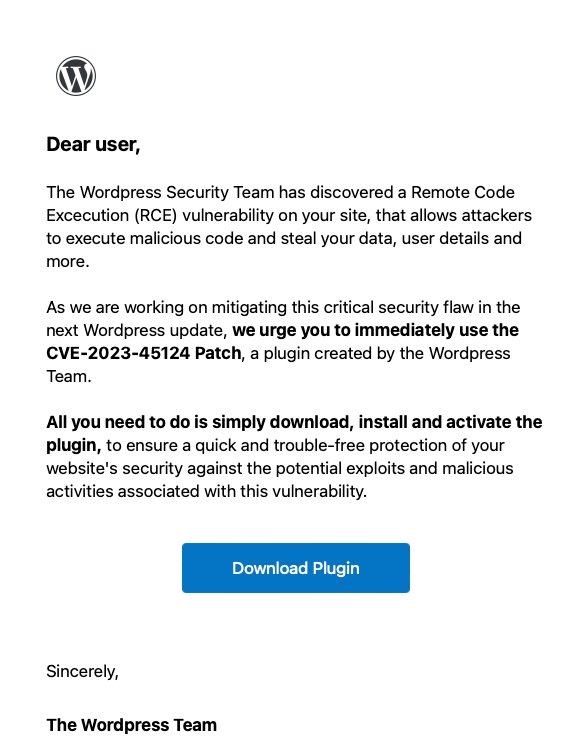

Uma opção mais segura é também instalar uma solução de segurança fiável e abrangente. Embora não consigam detetar a 100% as vozes deepfake, podem ajudar os utilizadores a evitar sites suspeitos, pagamentos e descarregamentos de malware, protegendo os browsers e verificando todos os ficheiros no computador.

“O nosso conselho neste momento é não exagerar a ameaça ou tentar reconhecer deepfakes de voz onde eles não existem. Para já, é pouco provável que a tecnologia disponível seja suficientemente potente para criar uma voz que um ser humano não seja capaz de reconhecer como artificial. No entanto, é necessário estar ciente das possíveis ameaças e estar preparado para que a fraude avançada de deepfake se torne uma nova realidade num futuro próximo”, defende Dmitry Anikin, cientista de dados sénior da Kaspersky. Mais informações sobre deepfakes de voz estão disponíveis neste link.