A Google Play Store continua a ser um dos meios mais seguros para se encontrar aplicações no Android, mas isso não impede que a plataforma seja usada para distribuir malware de tempo a tempo. E os dados parecem confirmar isso mesmo.

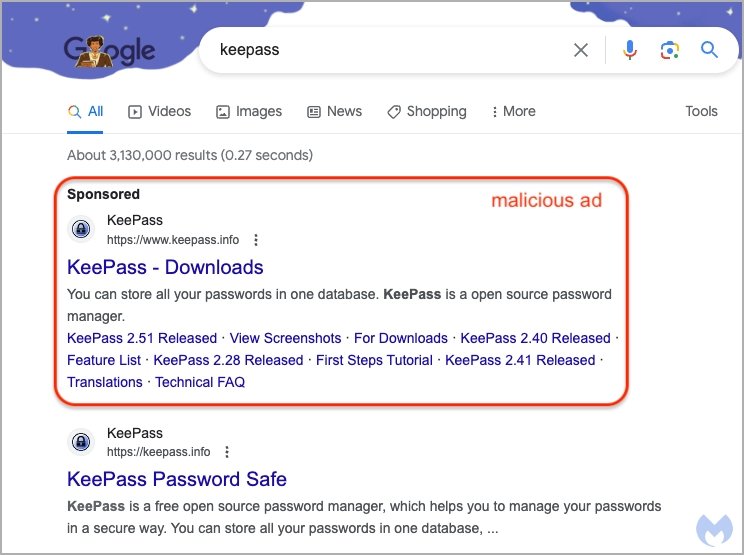

De acordo com um estudo realizado pela empresa de segurança Kaspersky, os utilizadores da Play Store da Google terão, em 2023, feito mais de 600 milhões de downloads que seriam respeitantes a aplicações maliciosas dentro da loja de aplicações da Google. A empresa indica que existem várias formas como este malware se propaga, até mesmo por aplicações que deveriam ser consideradas “seguras”.

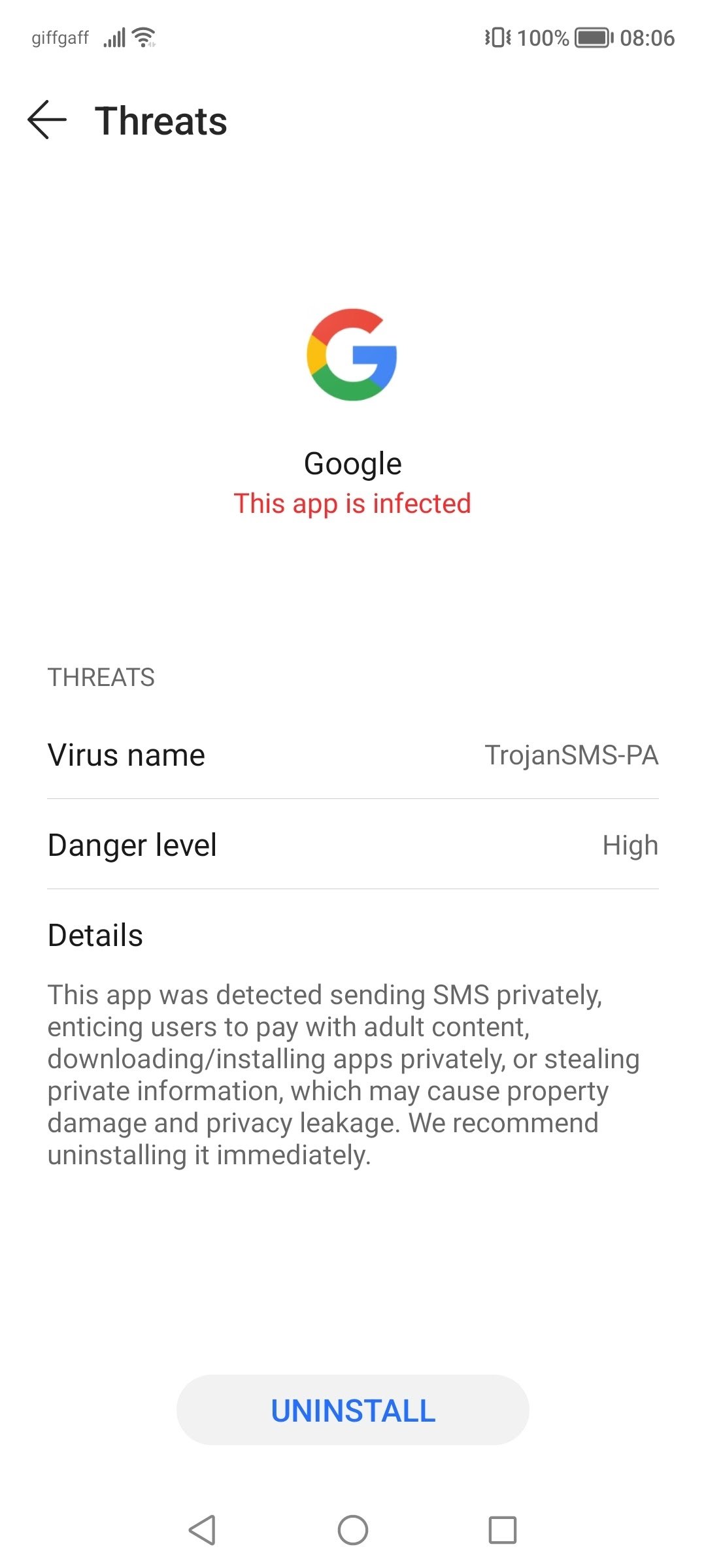

Um dos exemplos encontra-se na aplicação “iRecorder”, que permitia a gravação do ecrã dos dispositivos dos utilizadores, e que, à partida, aparentava ser totalmente inofensivo. No entanto, foi descoberto que a app terá sido usada para distribuir malware para milhões de dispositivos, com a capacidade de gravar o áudio dos dispositivos dos utilizadores a cada 15 minutos, enviando os mesmos para servidores em controlo dos autores da aplicação.

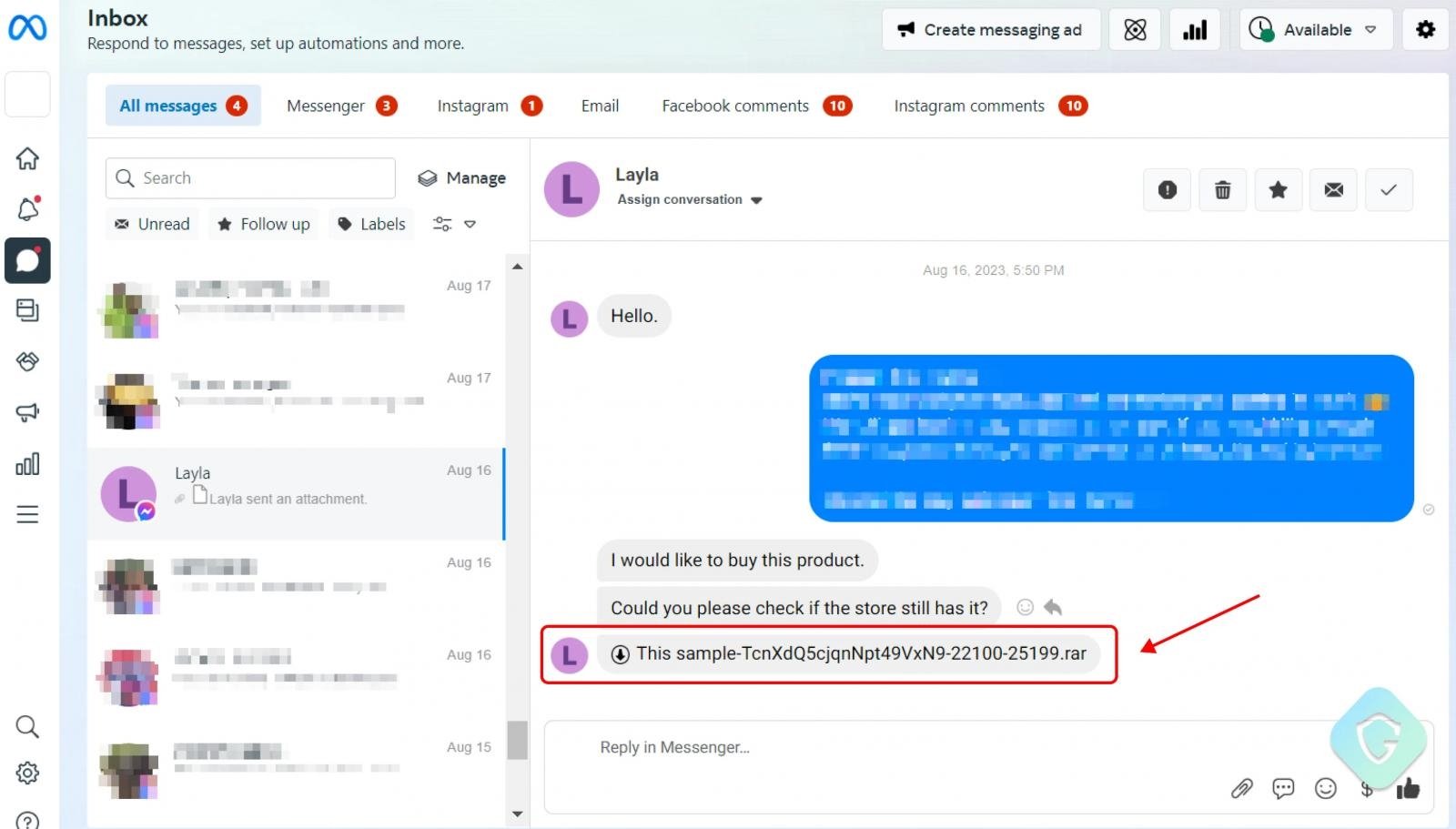

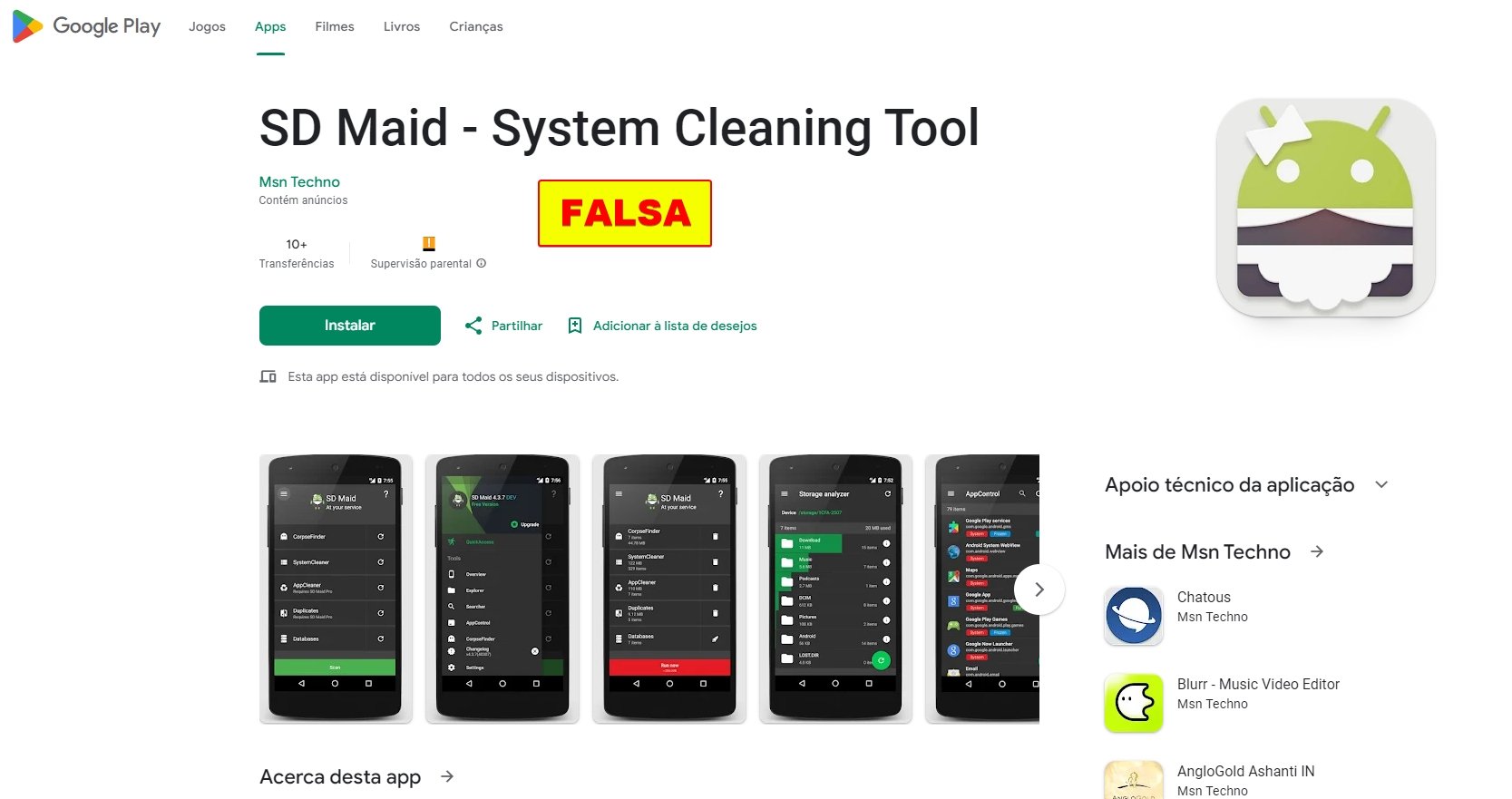

A forma como as aplicações maliciosas se distribuem pela Play Store segue uma tendência quase sempre parecida: as apps começam por ser colocadas na loja como conteúdos legítimos, fornecendo o que prometem para os utilizadores finais, antes de serem eventualmente atualizadas com versões modificadas com malware quando atingem uma elevada quantidade de utilizadores. O género de malware em questão pode variar, desde os mais “inofensivos”, que apenas apresentam publicidade escondida, mas que gastam bateria no processo, aos mais graves, que podem recolher dados pessoais dos utilizadores e enviarem essa informação para sistemas em controlo dos atacantes.

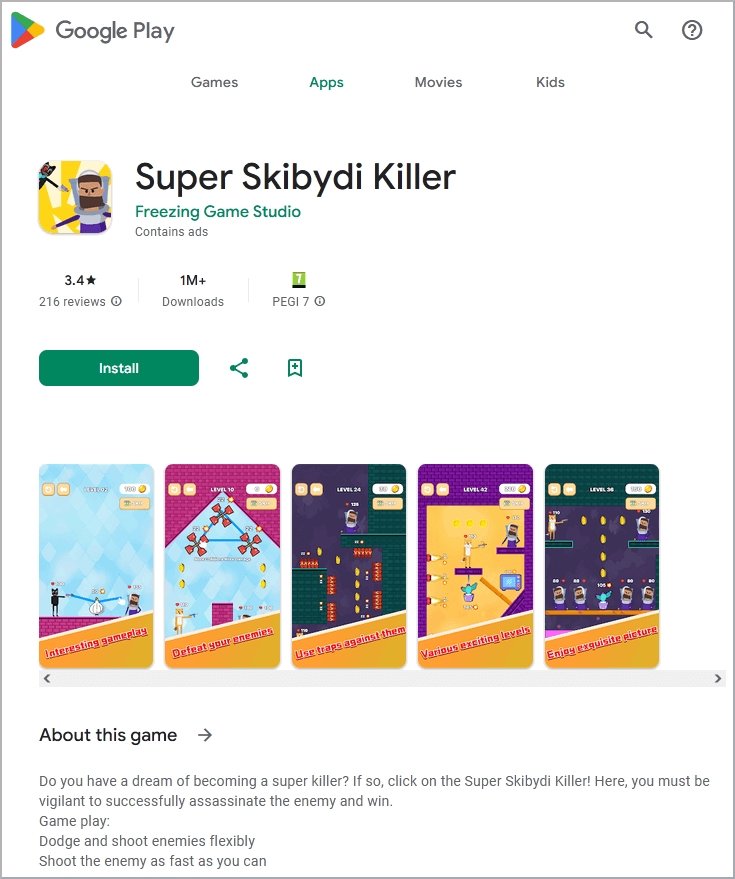

Durante este ano, a plataforma da Google também bateu recordes a nível de aplicações adware, que normalmente apresentam funcionalidades básicas ou inexistentes, apenas para forçar os utilizadores a verem publicidade abusiva e excessiva nos seus dispositivos. Esta tendência foi particularmente notada a nível de jogos na plataforma.

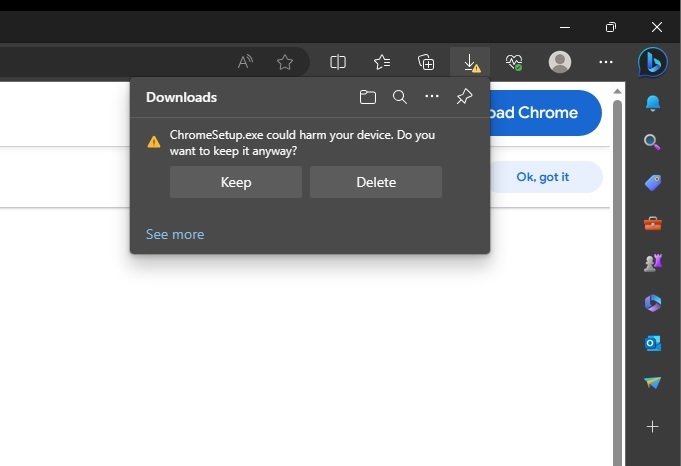

Mesmo que a Play Store ainda seja um dos locais mais seguros para os utilizadores poderem encontrar as suas aplicações, recomenda-se que exista cautela na altura de descarregar as aplicações para os dispositivos.