Foram recentemente descobertos dois novos malwares para Android, que se encontram a propagar via a Play Store da Google, em apps maliciosamente criadas para tal, e que possuem uma forma de atuação diferente do convencional.

A empresa de segurança Trend Micro revelou ter descoberto duas famílias de malware para Android, apelidadas de “CherryBlos” e “FakeTrade”, que se encontram a propagar pela Play Store. Apesar de terem nomes diferentes, ambas possuem as mesmas bases de código e encontram-se sobre a mesma rede para o envio dos dados, pelo que os investigadores acreditam que se trata de malware criado pela mesma entidade.

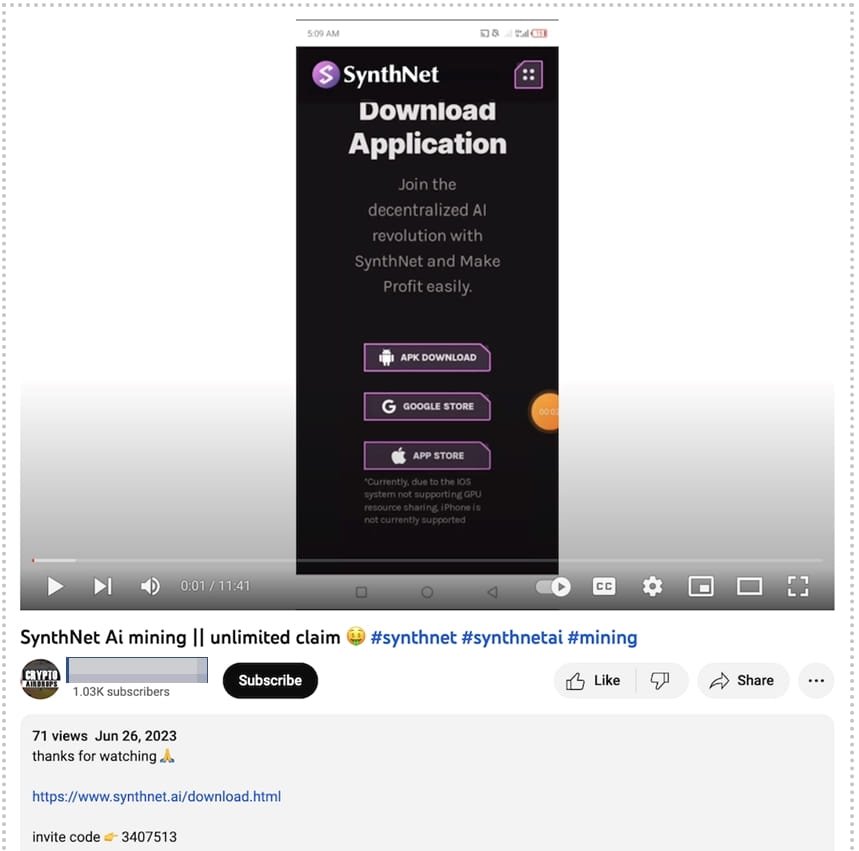

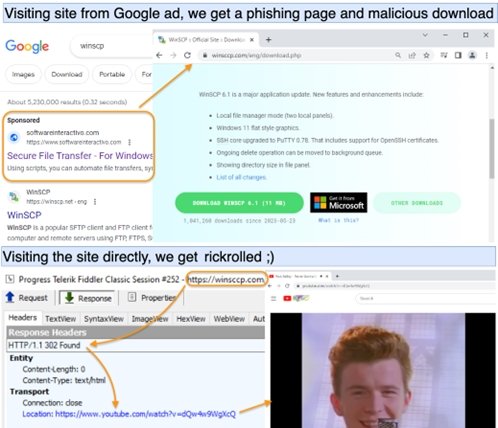

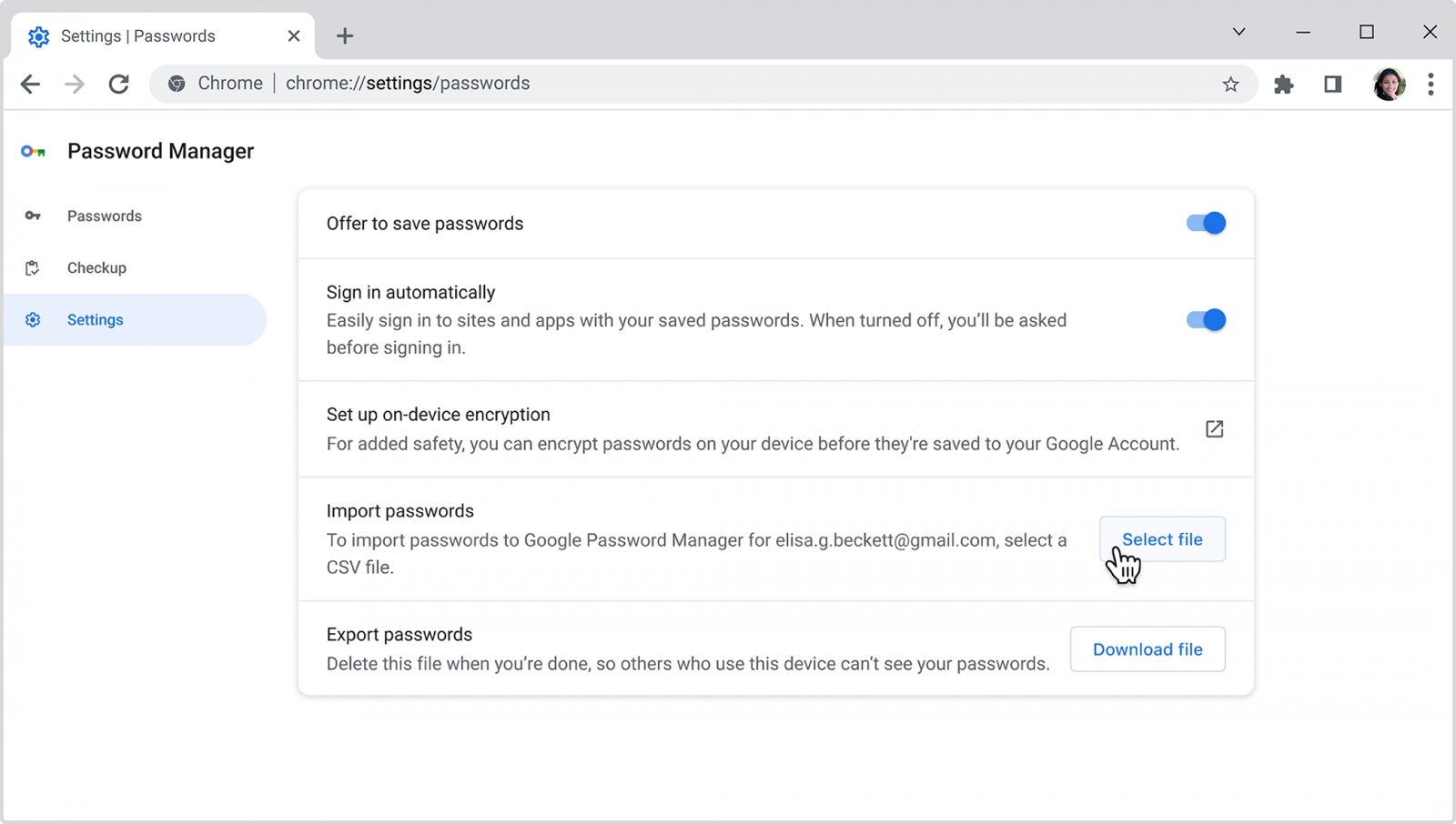

Além de serem distribuídas aplicações com o malware pela Play Store, também se encontra em sites de terceiros pela internet, sobretudo em sites que prometem ficheiros APK das mais variadas aplicações – mesmo que aparentemente legitimas.

No caso do malware CherryBlos, as primeiras atividades do mesmo foram descobertas em Abril de 2023. O malware distribui-se por várias aplicações partilhadas em sites de terceiros pela internet, mas também foi descoberta pelo menos uma aplicação na Play Store contendo o mesmo – que terá sido descarregada centenas de vezes antes de ser reportada e eliminada pela Google.

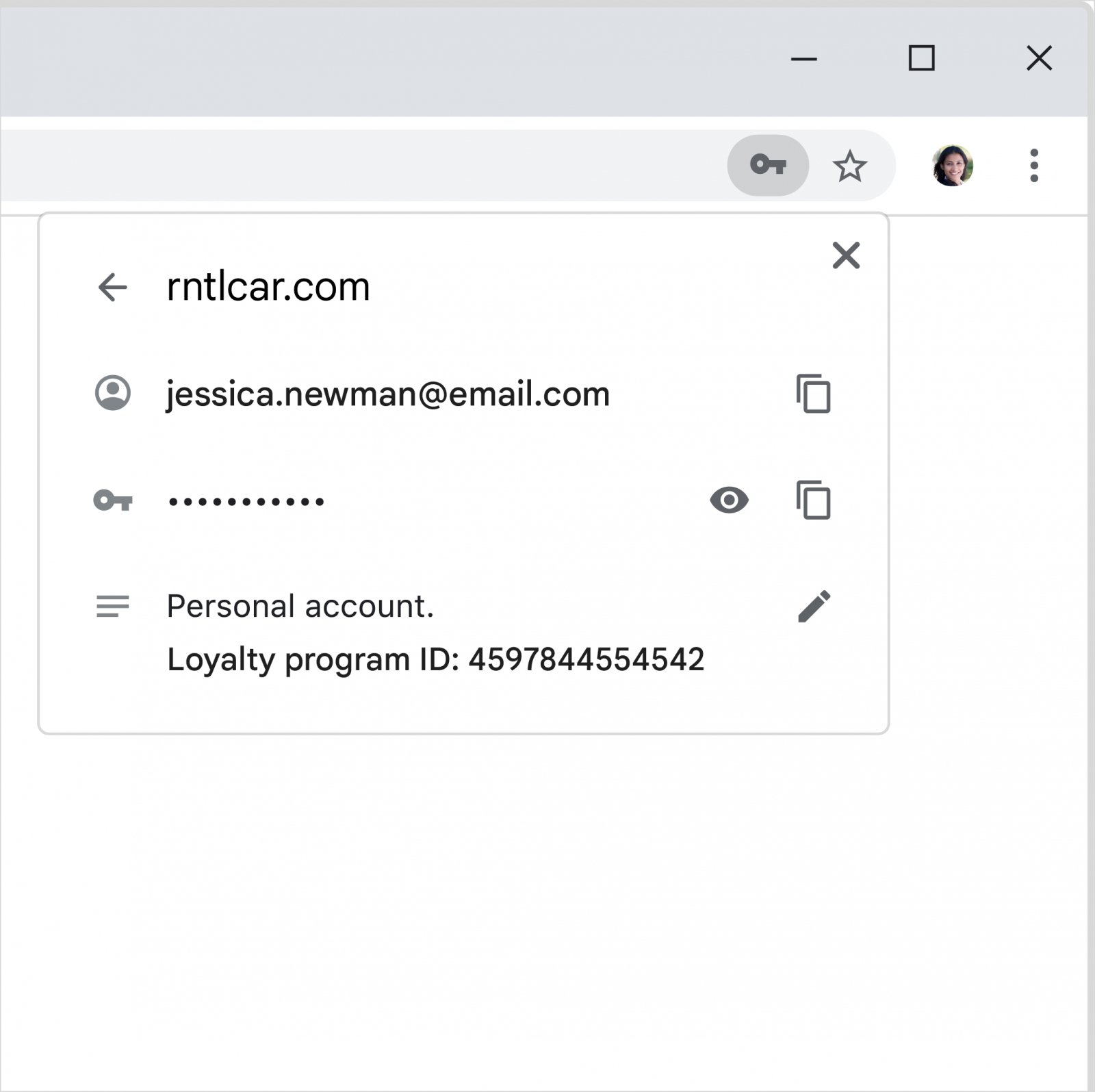

O objetivo deste malware será obter dados de carteiras de criptomoedas, como o número das mesmas e senhas, de forma a poder levar ao roubo dos conteúdos digitais. O malware recebe os comandos de servidores em controlo dos atacantes, e procede com o envio dos dados necessários para o mesmo.

De forma a realizar as suas atividades, os utilizadores são questionados para ativarem o serviço de acessibilidade – que será o ponto de partida para o ataque.

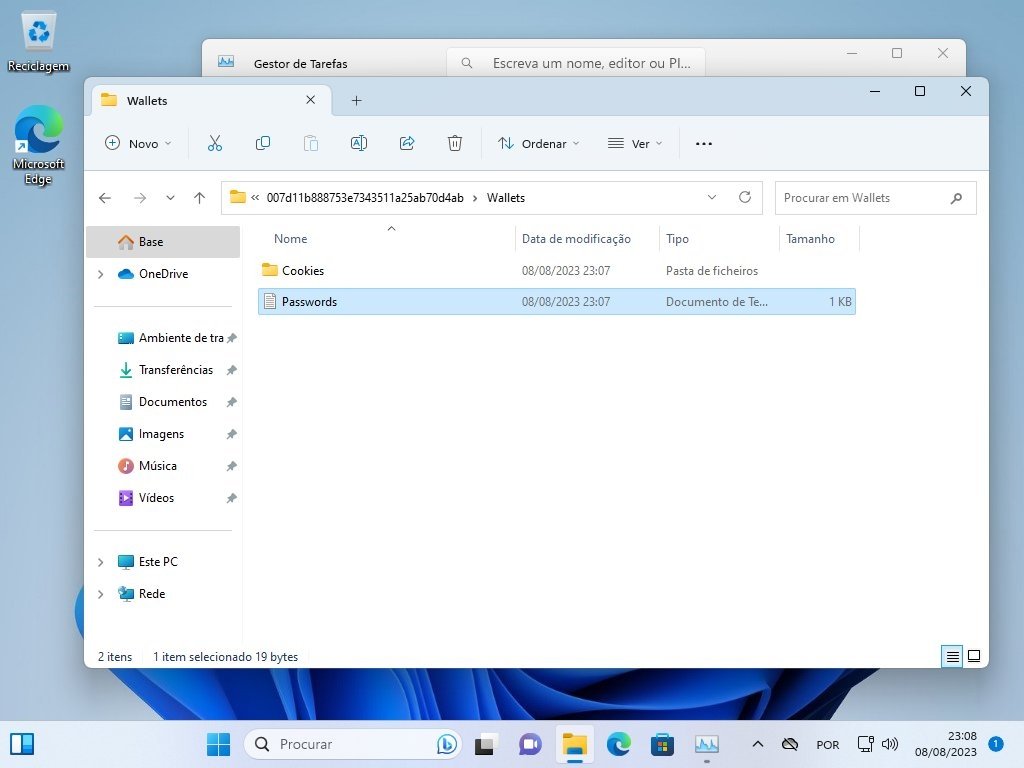

No entanto, o mais interessante deste malware encontra-se no facto que, além de tentar roubar os dados sensíveis diretamente das apps no dispositivo, este também possui a capacidade de realizar OCR das imagens guardadas no dispositivo, para tentar obter informações sensíveis.

OCR consiste em identificar texto dentro de imagens, que o malware explora para tentar obter detalhes que possam ser relevantes para levar a cabo o ataque. Por exemplo, o malware pode usar esta funcionalidade para obter as chaves de recuperação de carteiras de criptomoedas, que muitas vezes são fornecidos em formato de texto, e os utilizadores aconselhados a guardar as mesmas.

Apesar de não ser recomendado realizar captura de ecrã destes conteúdos, muitos utilizadores ainda realizam essa prática, deixando as imagens nos seus dispositivos. Isso pode ajudar o malware a comprometer as carteiras e obter acesso aos seus conteúdos.

Por fim, este malware possui ainda a capacidade de alterar a área de transferência do sistema quando identificar que sejam colocadas na mesma carteira de criptomoedas, colocando invés disso a carteira em controlo dos atacantes.

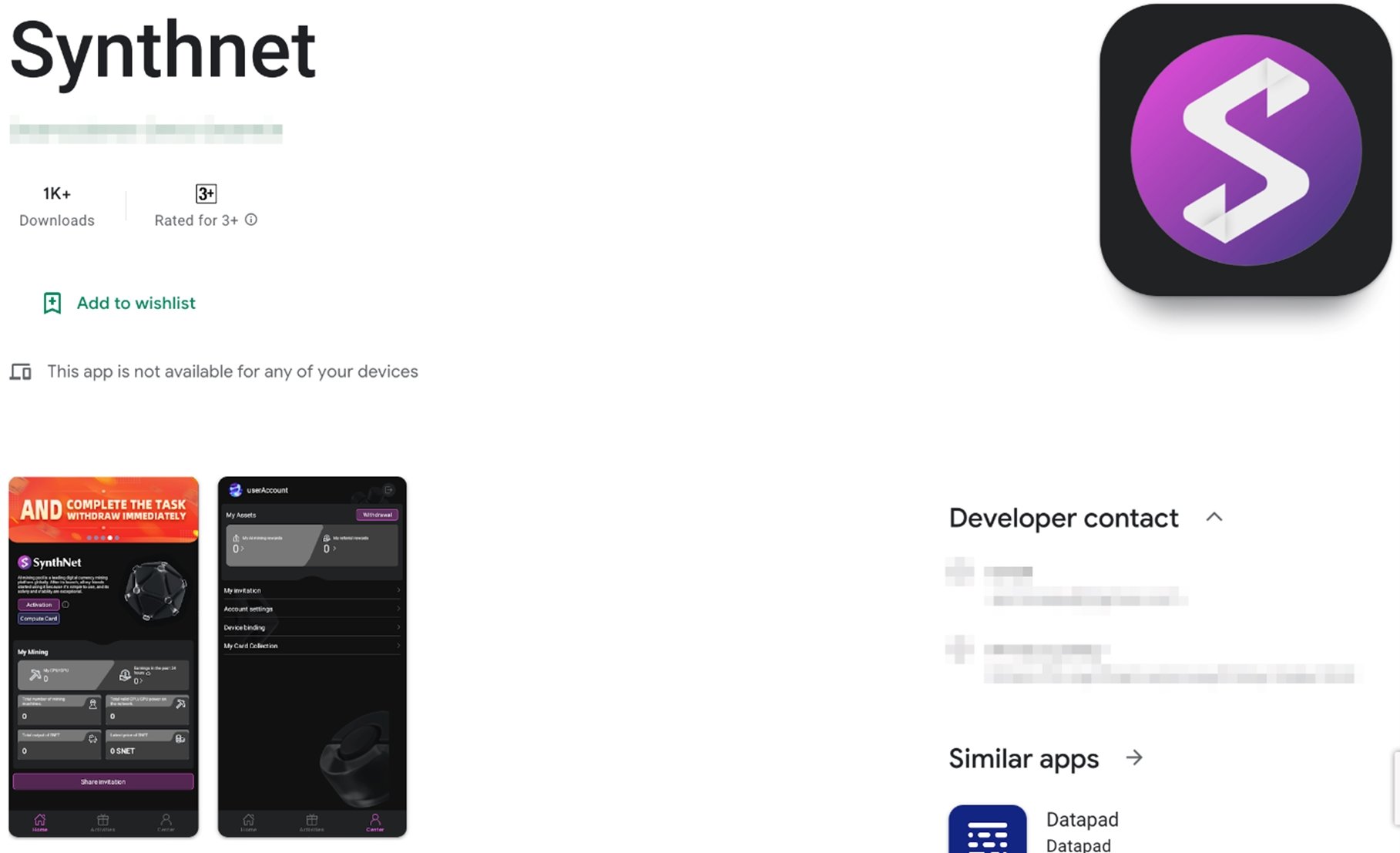

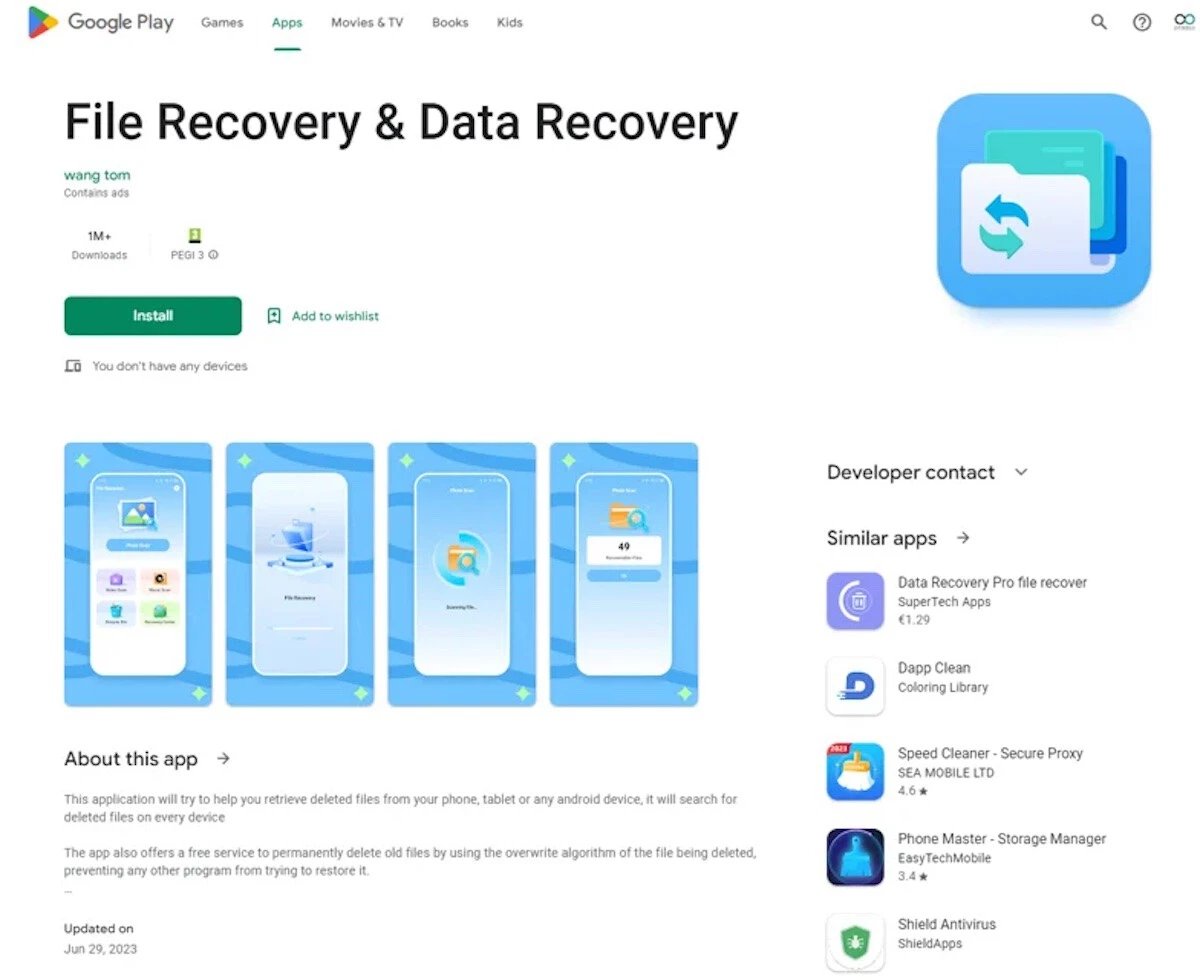

Quanto ao malware FakeTrade, este foi descoberto pelos investigadores em cerca de 31 aplicações disponíveis na Play Store, entretanto removidas. O malware usa a mesma infraestrutura para a recolha dos dados que o malware CherryBlos, o que leva os investigadores a crer que se trata do mesmo criador.

No entanto, a forma de atuação deste malware é ligeiramente diferente, sendo que a ideia será incentivar os utilizadores a ganharem “pontos virtuais”, que podem mais tarde ser trocados por prémios, para os levar a ver publicidade com os ganhos a irem diretamente para os criadores do malware.

Os pontos virtuais, no final, acabam por não ser possível de se trocar por regalias, mas os criadores do malware, neste ponto, já realizaram a tarefa pretendida e obtiveram as receitas da publicidade.

Como sempre, é importante ter atenção aos locais de onde as apps são descarregadas, mas também analisar as reviews deixadas nas mesmas, para identificar qualquer atividade suspeita.