O YouTube é uma das plataformas mais reconhecidas para assistir a vídeos na internet, e nesta também se encontram vários criadores de conteúdos. Particularmente para quem usa esta plataforma para produzir conteúdos, é recomendado que tenha em atenção um novo esquema que começou a surgir na mesma.

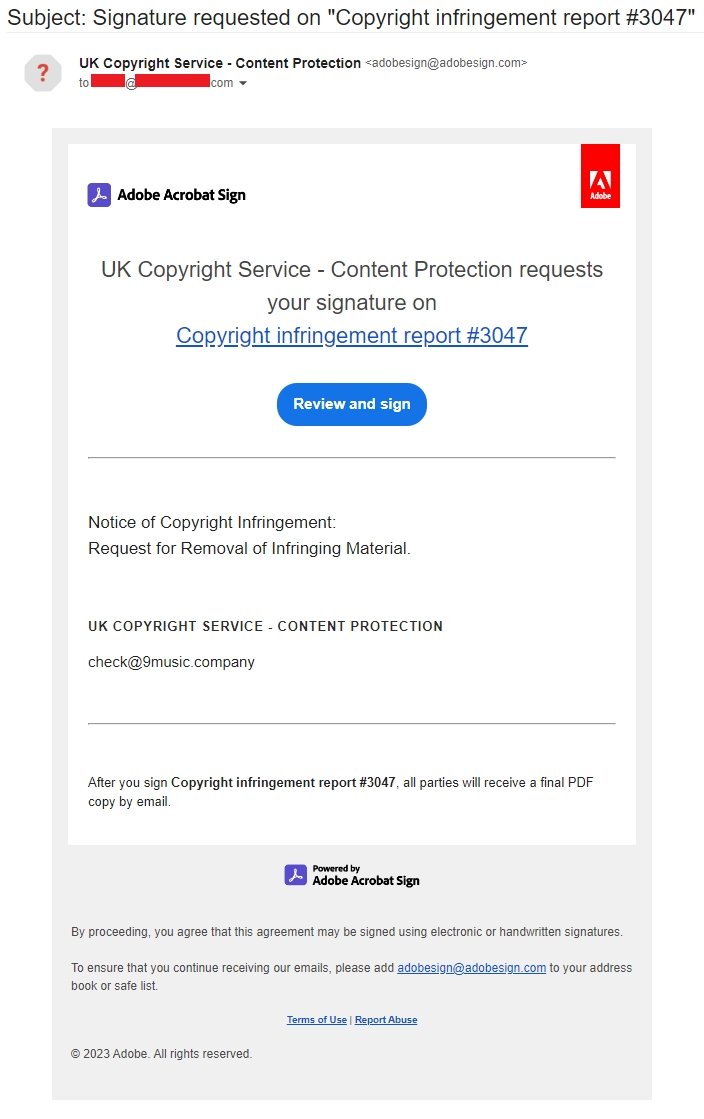

Vários utilizadores começaram a reportar um novo esquema de phishing, que tenta enganar os criadores de conteúdos para o YouTube com falsos emails que, aparentemente, fazem-se passar por conteúdos legítimos.

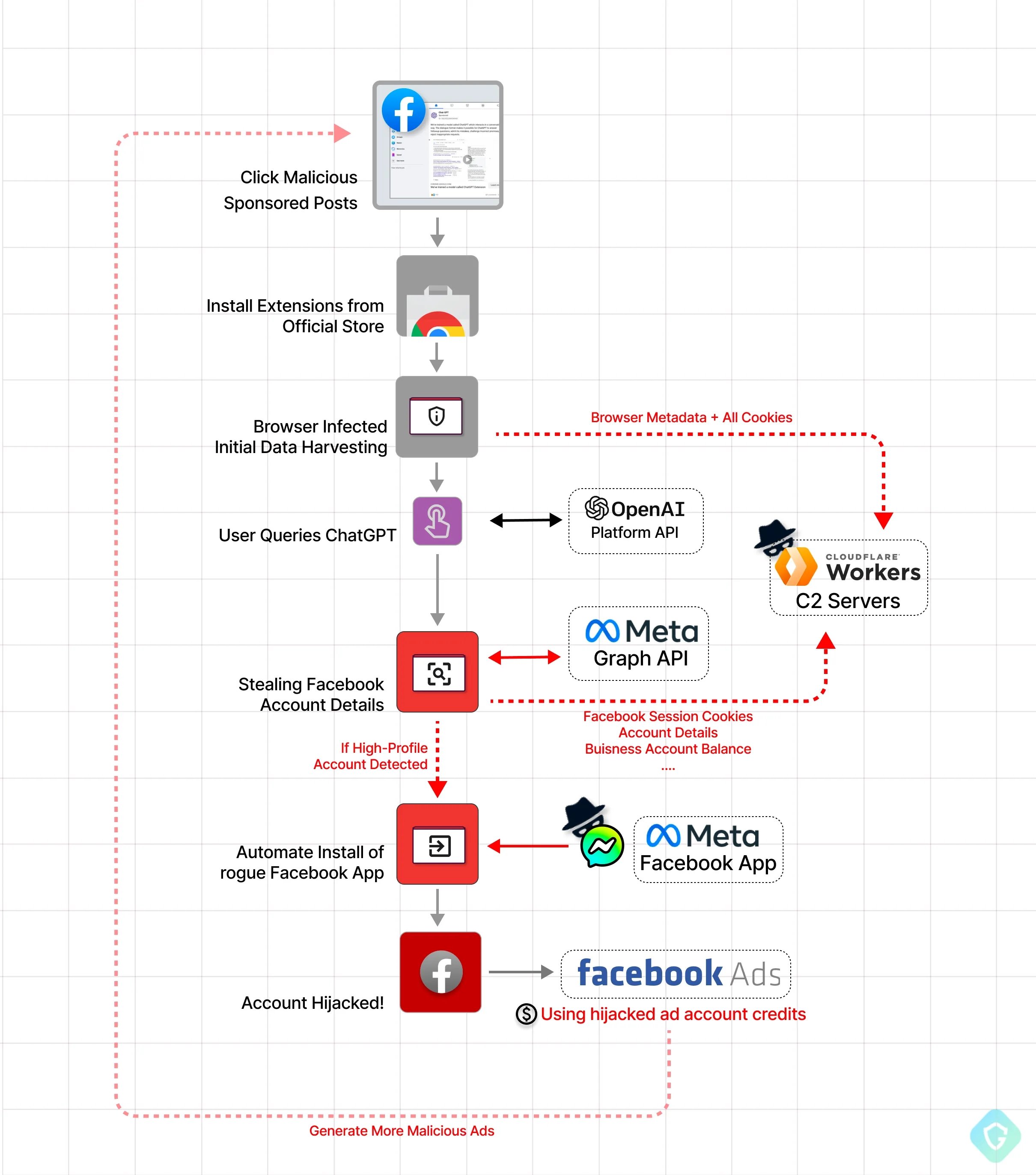

O esquema começa quando as vítimas recebem um email, supostamente do YouTube, a notificar para uma infração sobre um dos conteúdos que possuem nas suas contas. Estes emails tendem a ser enviados do email “no-reply@youtube.com”, que é legitimo da plataforma. Apesar de o remetente dos emails poder ser modificado, neste caso a mensagem é mesmo enviada pelos sistemas da Google – apenas não com a intenção que se pretende.

A mensagem tende a conter uma notificação, na maioria das vezes sobre alguma questão relacionada com a conta do criador, e com um link para onde se deve resolver a situação – para dar mais credibilidade, este link é muitas vezes de plataformas da própria Google, como o Google Drive.

O link direciona o utilizador para um suposto PDF ou documento onde se pode obter mais informações sobre o que levou à queixa contra o criador. Mas é aqui que começam os problemas: o ficheiro não é verdadeiro.

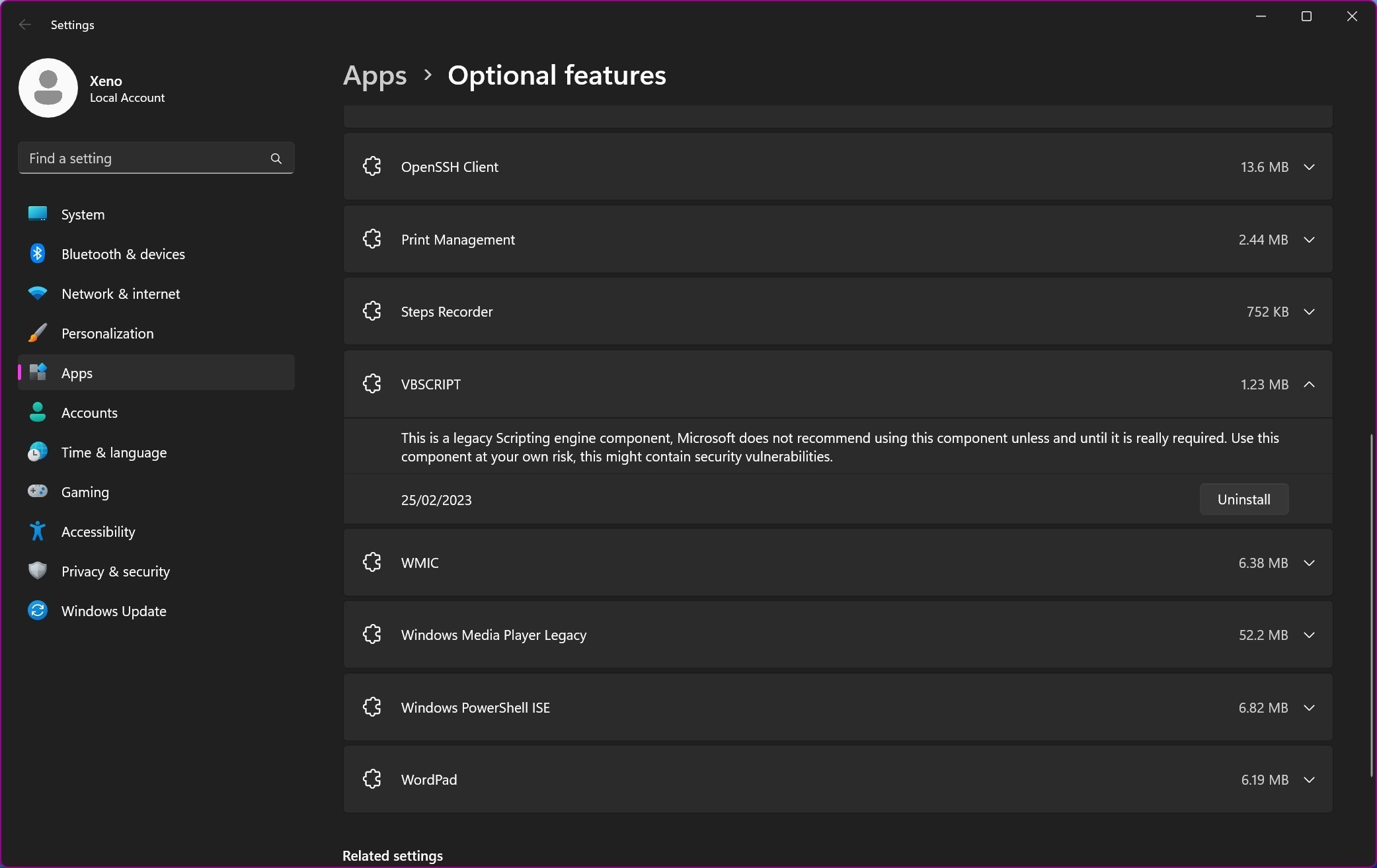

Muitas vezes trata-se apenas de um ficheiro mascarado como um PDF ou documento do Word, que é enviado via o Google Drive, mas é na verdade um malware que pode roubar os dados das contas das vítimas.

Este ataque explora uma funcionalidade do próprio YouTube, que permite partilhar determinados vídeos com outros utilizadores via email. O que os atacantes realizam é colocarem um vídeo como privado, com uma descrição ou mensagem que pretenda enganar os utilizadores, e partilha esse vídeo para um email específico diretamente pela plataforma.

Este género de ataque foca-se sobretudo para criadores de conteúdos, visto que é onde existe o maior potencial para verificarem as mensagens e os seus conteúdos, ainda mais tendo em conta que se trata de uma questão relacionada com a conta dos mesmos.

Como sempre, a primeira linha de defesa parte dos próprios utilizadores, que devem ter atenção aos conteúdos que acedem. Ao mesmo tempo, é importante relembrar que o YouTube não entra em contacto a pedir para os utilizadores descarregarem ficheiros – mesmo que sejam da sua plataforma.