De acordo com um novo estudo da NordVPN, uma das maiores empresas de cibersegurança, o conteúdo para adultos, os sites de alojamento gratuito de vídeos e os sites que se fazem passar por marcas conhecidas e conceituadas são os que apresentam o maior número de ameaças à segurança e à privacidade, sob a forma de malware, anúncios intrusivos e rastreadores.

Apenas no mês de maio, a funcionalidade de Proteção contra Ameaças Pro da NordVPN bloqueou mais de 5 mil milhões de anúncios intrusivos, quase 40 mil milhões de rastreadores e 60 milhões de tentativas de infeção por malware. Com quase 1 milhão de incidentes relacionados com o malware, os Portugueses estão entre os menos afetados de todos os utilizadores europeus da Proteção contra Ameaças Pro. Os três países mais afetados são a Alemanha, com quase 30 milhões, seguida do Reino Unido e da França. No entanto, quase 1 milhão de casos não é um número que se possa desprezar. Uma análise exaustiva destes incidentes suspensos revelou ameaças vitais à cibersegurança e à privacidade, de que os utilizadores devem estar cientes e de que deverão proteger-se.

“Enfrentamos ciberameaças todos os dias, sem dar por isso. Mesmo que não vejamos malware ou rastreadores a olho nu, ou mesmo que consigamos lidar com a irritação provocada pelos anúncios, isso não nos poupa aos graves problemas de privacidade e cibersegurança que eles provocam. Devemos melhorar os nossos conhecimentos e utilizar ferramentas tecnológicas de confiança para evitar estas ameaças. A maior parte das funcionalidades antimalware integradas nas VPN mais conhecidas costuma limitar-se à simples filtragem de DNS. Já a ferramenta de proteção digital da NordVPN foi agora atualizada para a Proteção contra Ameaças Pro, ajudando os utilizadores a evitar a pirataria informática, o rastreamento, o phishing, fraudes, malware, além de anúncios e cookies irritantes”, diz Adrianus Warmenhoven, consultor de cibersegurança da NordVPN.

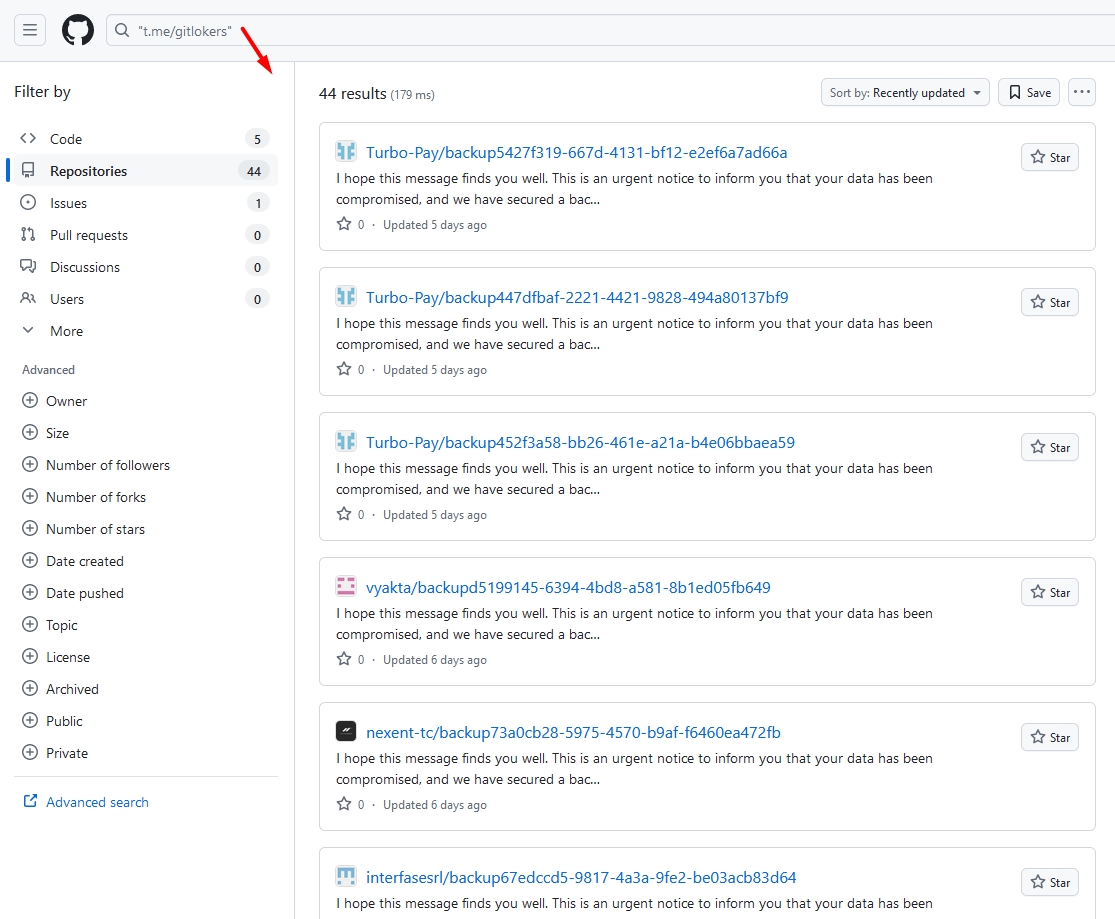

O malware está à espreita nos sites para adultos e em ligações para o Office365 com erros tipográficos

O malware consiste em software malicioso: vírus, cavalos de Troia, ransomware e spyware desenvolvidos para danificar os dispositivos dos utilizadores. Podem roubar dados confidenciais, encriptar ficheiros importantes ou até assumir o controlo dos dispositivos, dando ao criminoso total domínio. A forma mais habitual de os utilizadores infetarem os seus dispositivos com malware é visitando sites maliciosos.

O estudo da NordVPN mostra que, de 1 de janeiro a 31 de maio, a Proteção contra Ameaças Pro bloqueou mais de 24 milhões de ligações maliciosas em sites de conteúdo para adultos (8% de todos os sites bloqueados), bem como 16 milhões de ligações e sites não categorizados (5%) e 13 milhões em sites de serviços web (4%).

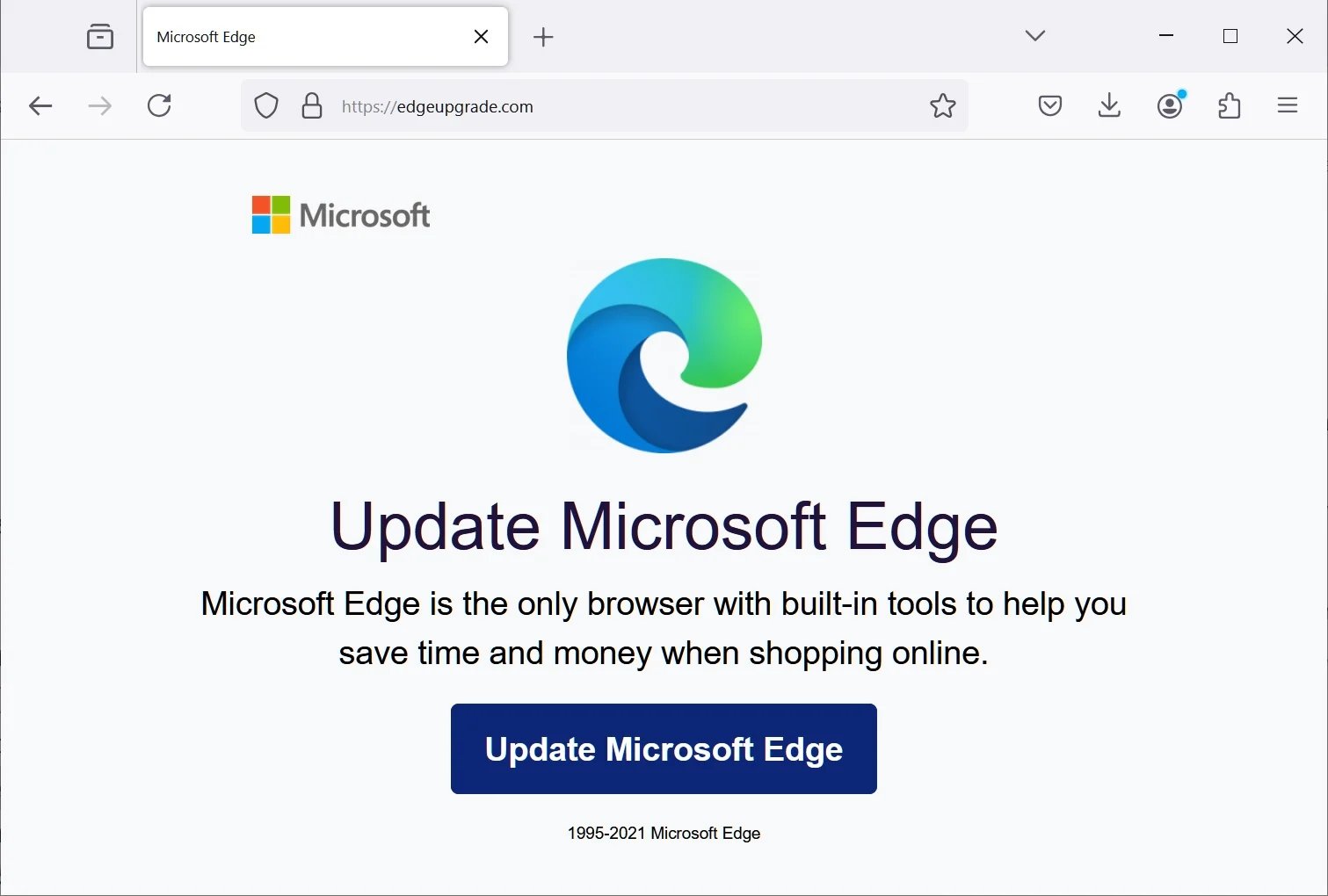

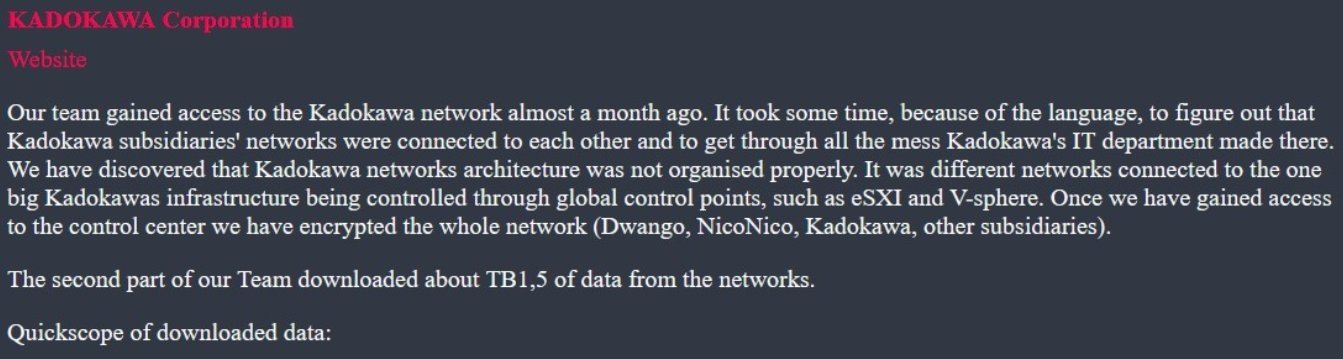

Além disso, os criminosos utilizam com frequência nomes de marcas conhecidas com erros tipográficos, para levar as vítimas a clicar nas ligações de phishing e a descarregar ficheiros infetados. Cerca de 99% de todos os ataques de phishing usa apenas 300 marcas para fins de burla. As marcas mais conhecidas falsificadas para espalhar malware são o Office365 (86 K de URL falsos descobertos), a Gazprom (60 K), a AT&T (28 K), o Facebook (19 K) e a Bet365 (15 K)*.

“A culpa não é das marcas — estas falsificações também prejudicam a sua reputação, obrigando as empresas a andar sempre no seu encalço. Mas a elevada notoriedade da marca pode criar nas vítimas uma falsa sensação de segurança e fazê-las baixar a guarda”, diz Warmenhoven.

Um dispositivo em Portugal sofre 82 ataques de malware por mês

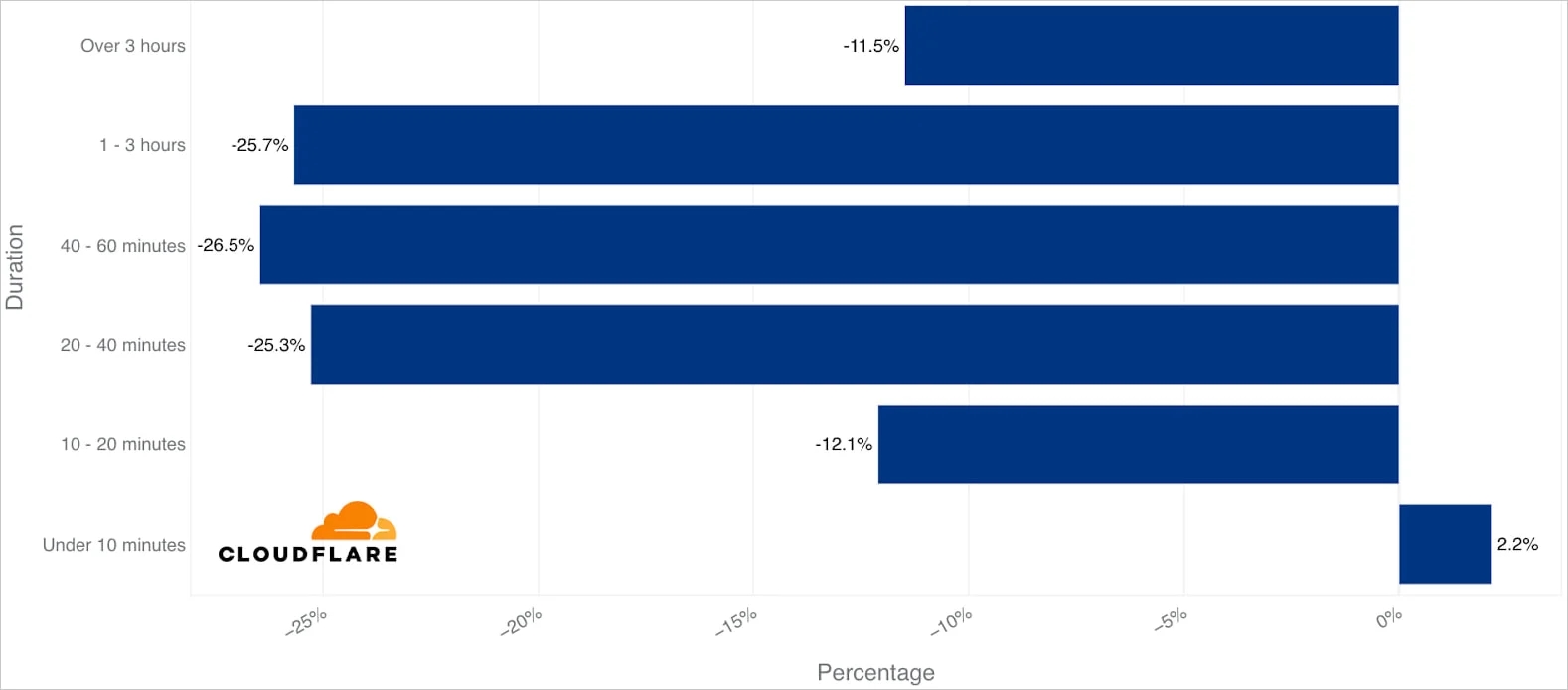

O risco de se ser infetado por malware também varia consoante a localização geográfica, o que pode dever-se aos vários níveis de acesso à internet, ao desenvolvimento económico e à própria sensibilização para as questões de cibersegurança nos diferentes países.

O estudo da NordVPN mostrou que a Proteção contra Ameaças Pro bloqueou perto de 1 milhão de tentativas de infetar os dispositivos de utilizadores portugueses durante o período abrangido pelo estudo. Em média, um dispositivo de um utilizador português está sujeito a 82 incidentes relacionados com malware todos os meses. Já a Ucrânia é o país mais afetado, com 786 tentativas de infetar um dispositivo com malware por mês.

Os rastreadores invasivos têm rédea solta nos sites de hospedagem de vídeos gratuitos

Os rastreadores web são uma vasta categoria de ferramentas criadas para invadir a privacidade e recolher informações sobre a atividade dos utilizadores. Normalmente, os rastreadores assumem a forma de scripts especiais, cookies no navegador ou pixéis de rastreamento. Infelizmente, quando ocorre uma violação de dados, os dados armazenados pelos rastreadores podem ir parar às mãos de cibercriminosos.

Tendo isto presente, os utilizadores devem prestar a máxima atenção quando recorrem ao alojamento gratuito de vídeos (28% de todos os rastreadores bloqueados), serviços de armazenamento online (13%) e motores de busca (13%), que, segundo o estudo, são os principais responsáveis por monitorizar as atividades dos utilizadores. Desde o dia 1 de janeiro, a Proteção contra Ameaças Pro bloqueou 39 mil milhões de rastreadores apenas nos sites de alojamento gratuito de vídeos, ao passo que a categoria de armazenamento online é responsável por 18 mil milhões de rastreadores.

“Os sites muitas vezes partilham ou vendem os dados recolhidos pelos rastreadores a terceiros. Mas quem quiser proteger a sua privacidade tem à sua disposição diversas ferramentas para se tornar menos rastreável. É o caso das VPN, que alteram o verdadeiro endereço IP e a localização virtual da pessoa, dos bloqueios de rastreadores ou dos navegadores anónimos”, diz Warmenhoven.

Os anúncios invasivos fazem mais do que apenas irritar

Os anúncios invasivos e irrelevantes que aparecem inesperadamente, bloqueando a página do anfitrião e abrindo novas páginas e janelas, também são dos mais comuns nos sites de alojamento gratuito de vídeos, conteúdo para adultos e publicidade. Desde o início do ano, a Proteção contra Ameaças Pro detetou e bloqueou milhares de milhões deles: mais de 2 mil milhões, mil milhões e 807 milhões, respetivamente.

Além disso, os anúncios intrusivos são muito mais do que uma componente irritante da navegação online: são uma questão de privacidade e segurança. Também podem infetar os dispositivos dos utilizadores ao estabelecer ligação a sites maliciosos, violar a sua privacidade ao recolher dados da atividade na web e afetar a velocidade de carregamento dos sites.

Como se proteger das ciberameaças mais comuns

Para se proteger das ameaças de cibersegurança mais comuns, como malware, rastreadores e anúncios, Adrianus Warmenhoven aconselha-o a tomar as seguintes precauções:

- Desenvolva bons hábitos de cibersegurança. Os cibercriminosos aproveitam-se da apatia, da confusão e da ignorância, contando que as vítimas não cumpram as devidas diligências. A maioria das tentativas de phishing, por exemplo, envolve a distorção de nomes de marcas conhecidas.

- Verifique, descarregue, analise, instale. Os executáveis de malware podem estar disfarçados ou até ocultos em ficheiros legítimos. Verifique sempre o site de onde pretende fazer transferências e use ferramentas antimalware como a Proteção contra Ameaças Pro para inspecionar os ficheiros que descarrega, incluindo anexos suspeitos de e-mail.

- Tenha cuidado com os sítios que visita online. Há determinadas categorias de domínios web que têm muito maior probabilidade de hospedar malware que comprometa o seu dispositivo do que outras. Se visitar sites suscetíveis de conterem malware, presta atenção ao que escreve, àquilo em que clica e que descarrega.

- Deixe que a Proteção contra Ameaças Pro o proteja. A Proteção contra Ameaças Pro reúne o melhor das ferramentas essenciais de cibersegurança num pacote completo. Analisa cada ficheiro que descarrega quanto à presença de malware, impede-o de visitar páginas maliciosas utilizadas para phishing, fraudes e para o alojamento de malware, além de bloquear os anúncios irritantes.