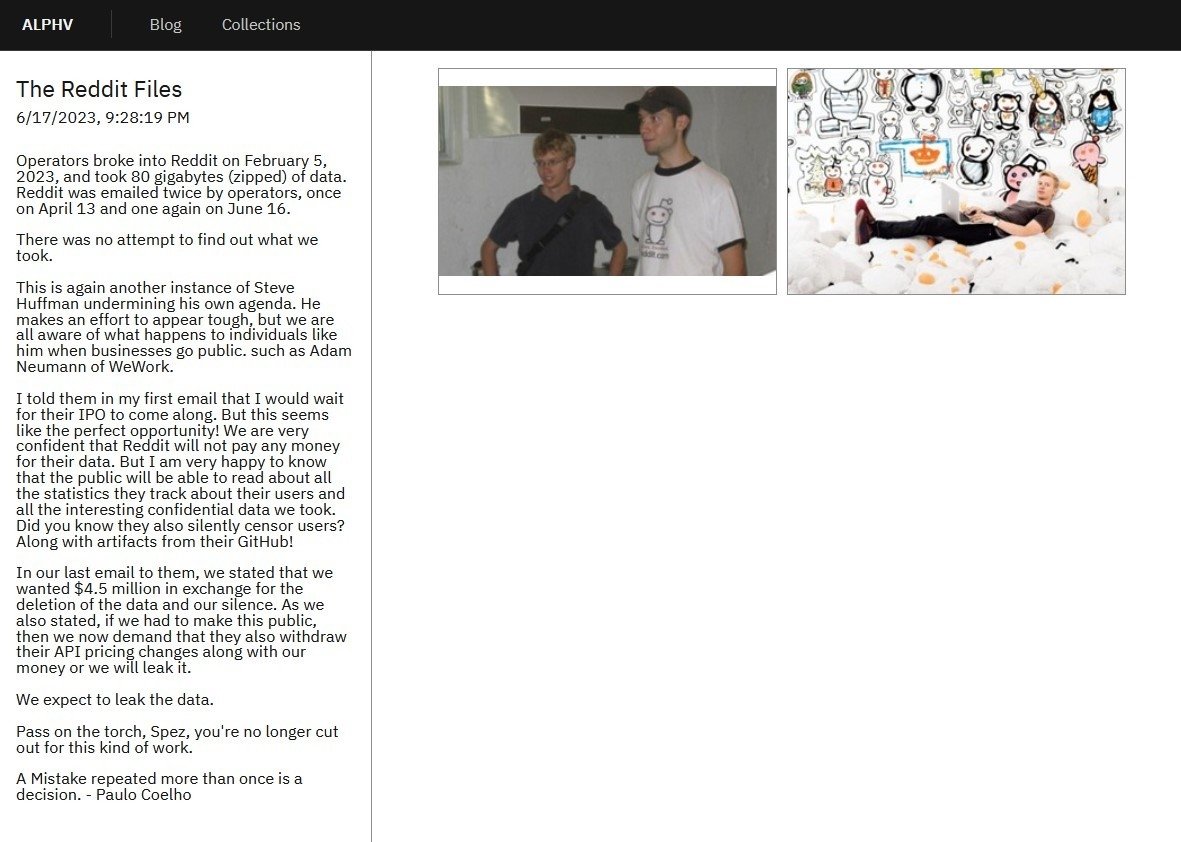

O grupo de ransomware BlackCat/ALPHV confirmou uma nova vitima, e desta vez é um nome bem conhecido para amantes de relógios de luxo. A marca Seiko é a mais recente vítima de ransomware do grupo, que afirma ter atacado a empresa japonesa no início do mês.

A Seiko conta atualmente com 12.000 empregados a nível global, e possui receitas de mais de 1.6 mil milhões de dólares anuais. A 10 de Agosto de 2023, a empresa tinha confirmado ter sido vitima de um ataque informático, onde terceiros poderiam ter acedido a dados internos da empresa.

A empresa confirma que os atacantes obtiveram acesso a um dos servidores da empresa, onde estariam dados da mesma. Quando o ataque foi identificado, foram aplicadas medidas imediatas para conter o mesmo, e evitar o roubo de ainda mais dados.

Hoje é conhecido que o ataque foi realizado pelo grupo BlackCat, depois do mesmo ter confirmado no seu site da rede Tor o ataque, estando ainda a disponibilizar os dados roubados da entidade. Entre os dados encontram-se informações confidenciais da empresa, de alguns dos funcionários e clientes, com foco também para esquemas de produção de alguns dos produtos da marca.

Isto pode indicar que o grupo possui acesso a esquemas confidenciais da empresa sobre novos produtos que podem ainda não ter sido lançados no mercado, e que nas mãos erradas, podem valer bastante dinheiro como segredo da empresa.

Até ao momento não existem indícios que a Seiko tenha interesse em pagar o resgate para evitar a publicação dos dados, ou que o tenha realizado.