A empresa Blackbaud foi recentemente condenada ao pagamento de uma multa, no valor de 3 milhões de dólares, por não ter fornecido detalhes sobre um ataque ransomware que afetou a empresa em 2020.

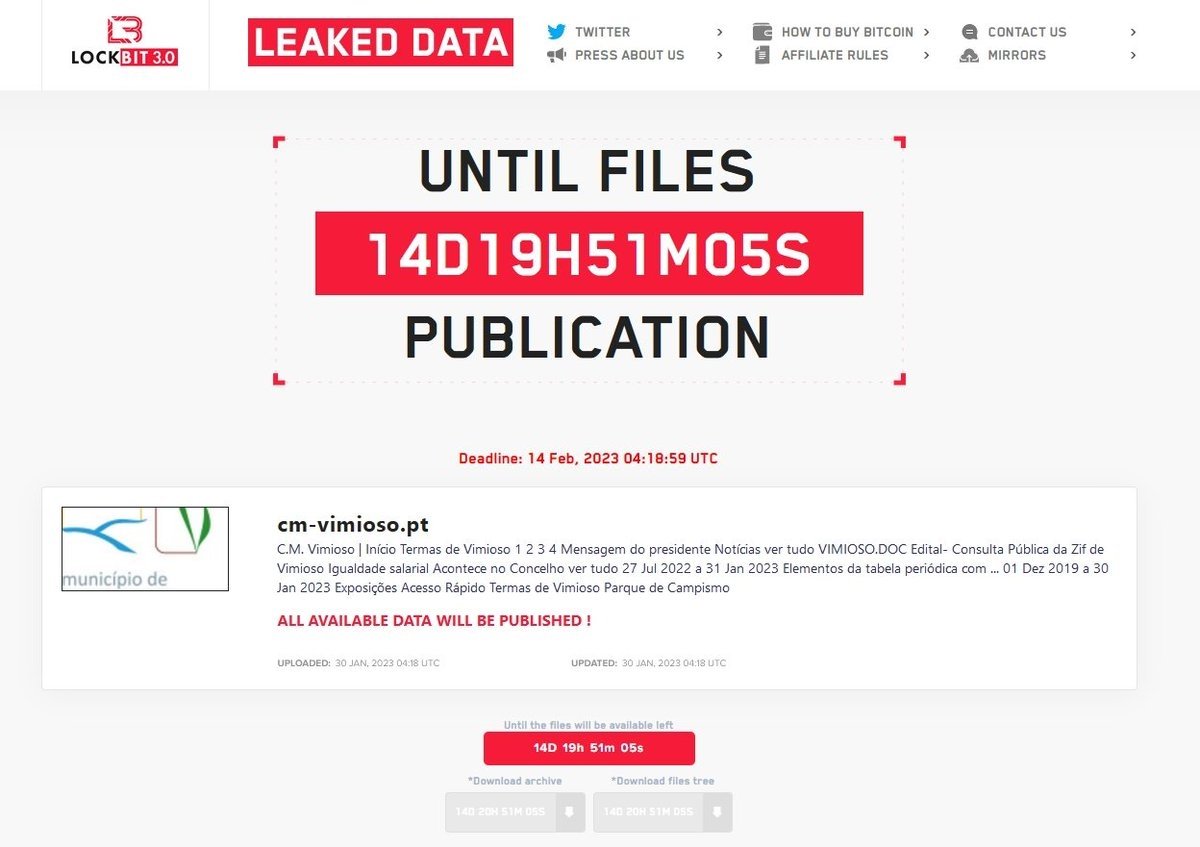

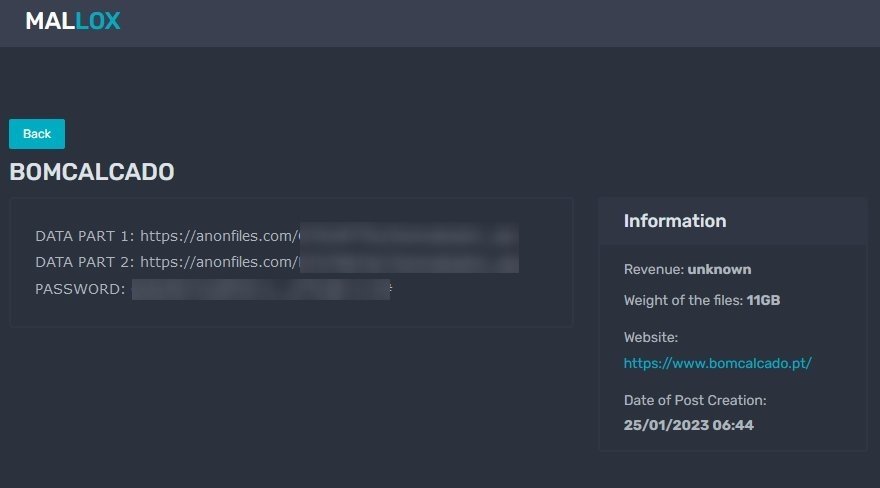

As autoridades dos EUA, nomeadamente a Securities and Exchange Commission (SEC), confirmaram a aplicação da multa depois de ter sido dado como provado que a empresa falhou na gestão deste ataque. O mesmo aconteceu em meados de 2020, tendo afetado vários sistemas internos da empresa, e mais de 13.000 clientes terão sido afetados.

Segundo as autoridades, a Blackbaud terá falhado a revelar detalhes sobre o ataque, bem como a extensão dos mesmos e dos clientes afetados. De notar que a Blackbaud conta com clientes de várias empresas e organizações sem fios lucrativos ou escolares a nível mundial.

As autoridades consideraram que a empresa revelou pouca informação sobre o ataque, quando o mesmo aconteceu, apesar de terem esses detalhes disponíveis para o público e dos funcionários, internamente, conhecerem a extensão do mesmo. A Blackbaud também terá falhado em revelar os detalhes do ataque para os investidores da empresa, algo que é obrigatório de realizar quando a empresa obtém a informação necessária para tal.

Esta multa é um claro exemplo de que as empresas necessitam de ser o mais transparentes possível na gestão de ataques ransomware, fornecendo o máximo de informação que seja possível sobre a extensão do ataque. Simultaneamente, poderá também servir de exemplo para outras empresas não realizarem as mesmas ações, sob a pena de poderem enfrentar pesadas multas – a maioria dos países possuem leis específicas sobre o potencial de dados de clientes serem afetados em ataques.