Houve um tempo em que o nome “Emotet” era bem reconhecido por entre a indústria da cibersegurança. No entanto, as atividades do mesmo deixaram subitamente de acontecer – mas parece que terá sido apenas uma curta pausa.

Depois de quase cinco meses sem atividades, a operação do Emotet parece ter voltado ao ativo. O Emotet é uma campanha de malware, que se distribuir sobretudo por ficheiros do Office maliciosos, que possuem macros para realizarem atividades maliciosas no sistema.

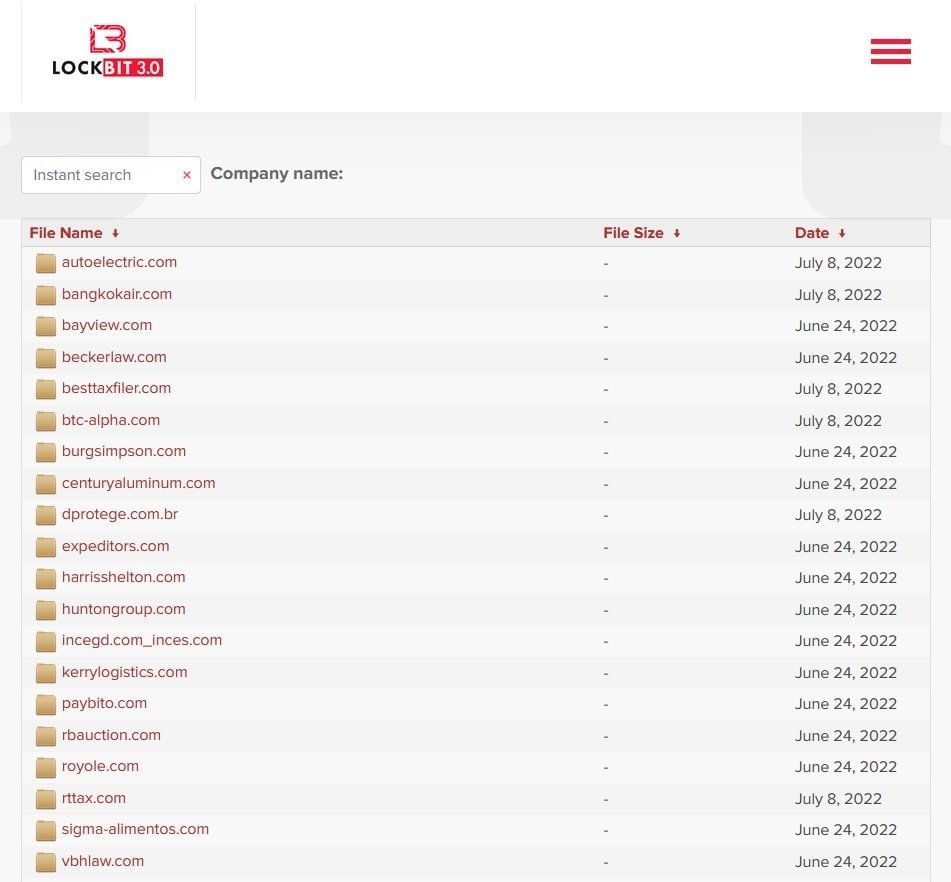

Uma vez instalado no sistema, o Emotet tenta roubar contas de emails que podem ser usadas para difundir ainda mais o malware, bem como procede com a instalação de malware no sistema – que eventualmente leva a casos de ransomware.

Apesar de uma forte atividade desde o início do ano, a 13 de Junho de 2022, subitamente a sua atividade parou. Este processo manteve-se durante cinco meses, até que de forma recente se confirmou a reativação as campanhas de malware em massa.

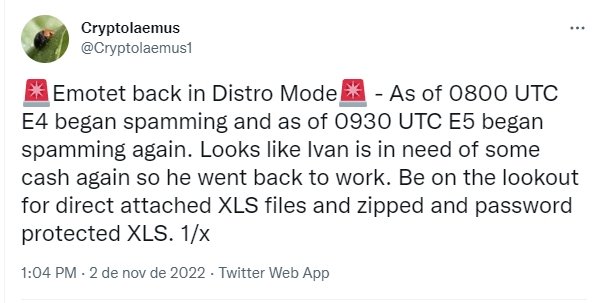

De acordo com os investigadores do grupo “Cryptolaemus“, que monitorizam as atividades do Emotet, as campanhas de spam do mesmo começaram novamente em força durante o dia 2 de Novembro.

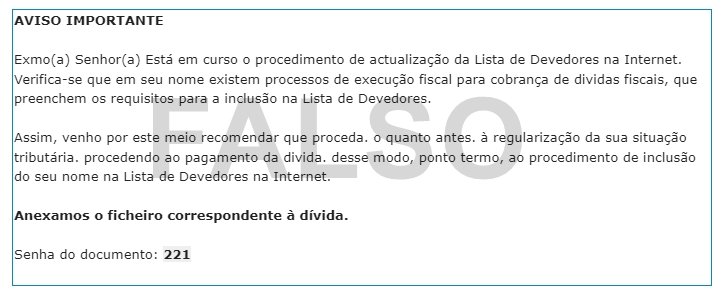

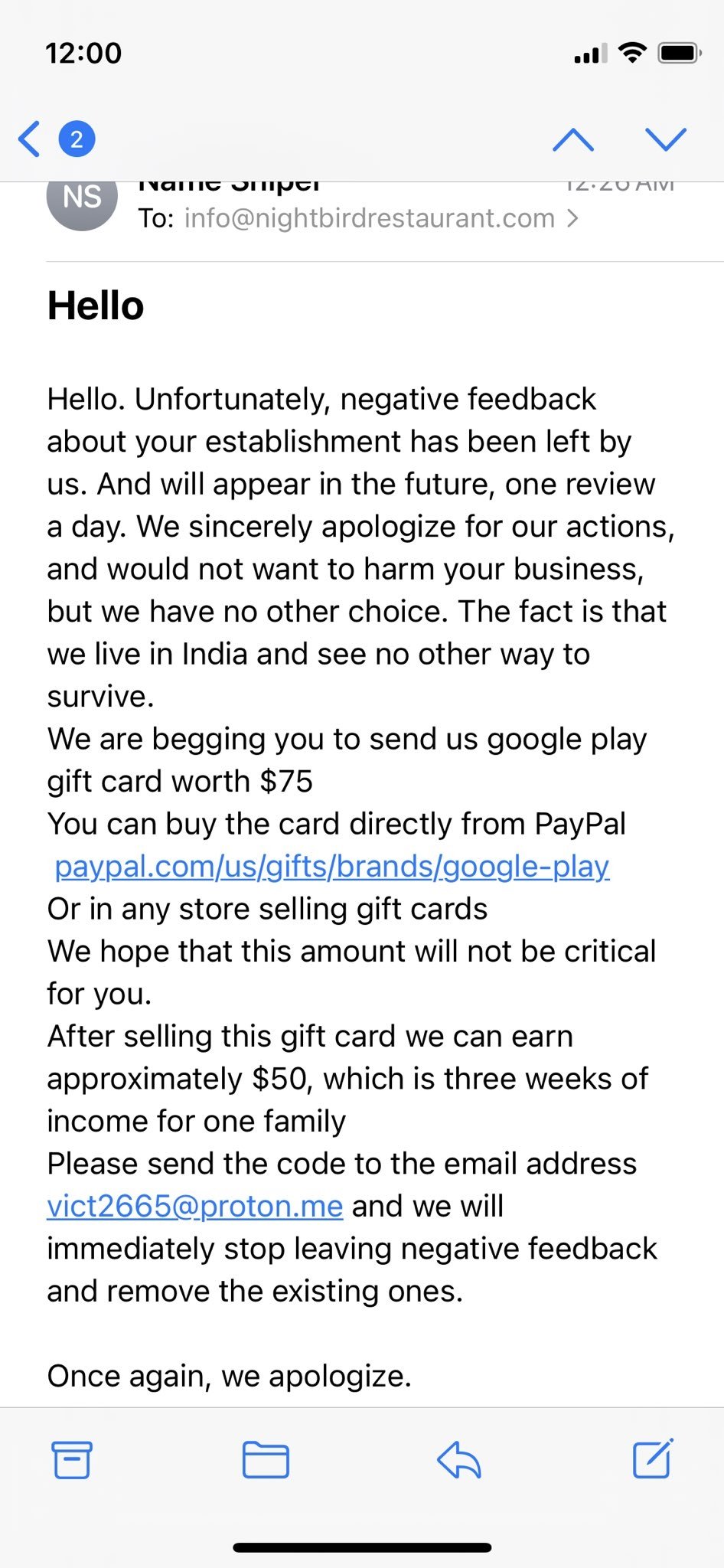

O formato de distribuição do malware continua idêntico, com emails de spam a serem enviados contendo anexos maliciosos – nomeadamente ficheiros do Excel com macros. A nova variante dos ficheiros possuem ainda uma pequena mensagem que alerta os utilizadores para contornarem o alerta de segurança de macros do Office – que é usado para evitar a execução automática dos mesmos.

Como sempre, é importante que os utilizadores tenham cuidado sobre qualquer ficheiro que seja descarregado da internet, sobretudo de fontes desconhecidas.