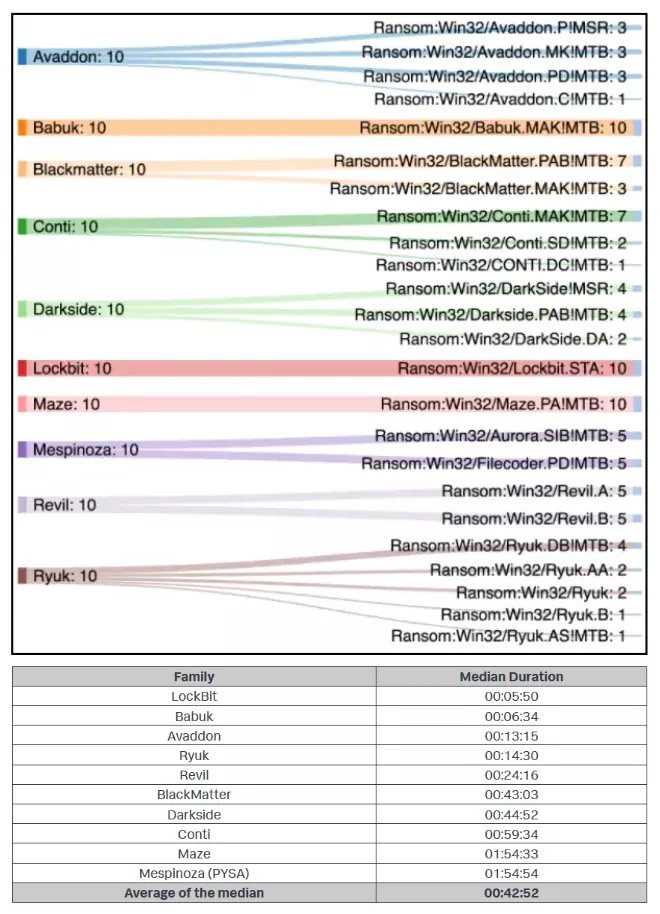

De forma recente, um dos grupos de ransomware mais conhecidos no mercado, o LockBit, foi desmantelado numa mega operação das autoridades do Reino Unido.

O grupo era um dos mais reconhecidos, e também dos mais antigos, tendo começado as suas atividades em meados de 2019. Ao longo dos anos, este terá atacado milhares de empresas, em algumas situações até mesmo instituições que outros grupos de ransomware não se focavam – como hospitais e centros críticos de segurança.

Numa operação conjuga, várias autoridades em diferentes países desmantelaram praticamente todas as operações do grupo, mas também deixaram publicamente detalhes do mesmo. Os sites do grupo, onde anteriormente se encontravam as vítimas e dados associados às mesmas, encontra-se agora a apresentar informações sobre o grupo, os seus ataques, formas das vítimas tentarem recuperar conteúdos encriptados e outras informações.

No entanto, esta operação também permitiu conhecer um pouco de como funciona o submundo do ransomware e dos grupos mais reconhecidos, e como as autoridades realizam as suas tarefas para os identificar.

> Pagamento nem sempre leva a dados eliminados

Em primeiro lugar, um dos principais pontos de um ataque ransomware encontra-se na extorsão das vítimas. Estas são levadas a pagar uma elevada quantia, para evitar que os seus dados sejam expostos online para qualquer um ver.

No entanto, ao que parece no caso do LockBit, o grupo não estaria a eliminar os dados que possuía, mesmo depois das vítimas pagarem. As autoridades afirmam que muitas das vítimas que pagaram ainda teriam os dados guardados nos sistemas do grupo, o que poderia abrir portas para que, futuramente, esses dados fossem maliciosamente usados.

O grupo, durante as suas operações e negociações, indicava às vítimas que depois do pagamento os dados seriam eliminados. No entanto, isso nem sempre acontecia, com as autoridades a confirmarem que existem ainda dados presentes de vítimas confirmadas que pagaram pelo resgate.

> Vulnerabilidades afetam até os maus da fita

Ao mesmo tempo, a investigação das autoridades também levou a uma curiosidade. Mesmo os grupos de ransomware, que atuam na margem da lei, possuem alguma lentidão a corrigir vulnerabilidades do software que usam.

De acordo com o grupo de investigação vx-underground, um dos motivos que terá levado às autoridades obterem acesso aos sistemas do LockBit terá sido a exploração de uma falha de segurança no PHP. Isso terá permitido aos investigadores acederem aos sistemas do grupo, e eventualmente, a terem controlo do mesmo.

Isto terá ocorrido porque os sistemas que eram usados pelo grupo ainda não se encontravam atualizados para corrigir estas falhas. Isso terá permitido às autoridades explorarem a mesma para realizarem as suas investigações.

> As investigações podem demorar meses

Embora apenas agora as autoridades tenham confirmado o desmantelamento do grupo, a investigação ao mesmo teria começado muito antes. A operação Cronos, que levou a esta atividade, terá sido iniciada anos antes da confirmação.

Estima-se que a investigação começou em Abril de 2022, mas existe a possibilidade do grupo já se encontrar na mira de algumas autoridades ainda antes disso.

> LockBit terá atacado milhares de empresas

O grupo era conhecido como um dos mais ativos no mercado, mas ao mesmo tempo, não se conhecia inteiramente a extensão dos ataques realizados. Embora os sites do grupo na rede Tor apresentassem uma listagem das empresas afetadas, o número é consideravelmente superior.

As autoridades afirmam que existem mais de 2000 empresas que foram afetadas pelo ransomware do LockBit, com o grupo a receber mais de 120 milhões de dólares em pagamentos das mesmas pelos resgates.

> Encerramento do LockBit pode afetar outros grupos

Embora o LockBit tenha sido um dos grupos mais reconhecidos no mercado, o seu desmantelamento agora pelas autoridades pode ter impacto também para outros grupos que atuam na mesma área.

Ivan Gennadievich Kondratiev, um dos detidos que geria as operações do LockBit, acredita-se que teria ligações com outros grupos igualmente populares de ransomware, como o REvil, RansomEXX e Avaddon.

Tendo em conta a sua detenção, isso pode ter impacto para outros grupos onde o mesmo atuava, que mesmo mantendo-se ainda em atividade, podem vir a começar também a ser alvo de investigações das autoridades.

A apreensão da infraestrutura do LockBit também pode vir a permitir obter informações sobre atividades de outros grupos de ransomware, o que pode vir a levar a ainda mais baixas durante os próximos tempos.

Não existe como negar que o desmantelamento do grupo de ransomware LockBit foi uma das atividades mais exaustivas das autoridades contra este género de crimes, e que certamente terá impacto para o futuro das mesmas e até para outros grupos que ainda se mantenham em atividade.