O YouTube Vanced foi uma aplicação que, durante bastante tempo, permitia aos utilizadores acederem ao YouTube nos seus dispositivos móveis, com mudanças feitas para remover a publicidade do serviço e acrescentar alguns extras que não se encontram na aplicação oficial. Obviamente, a ideia de remover a publicidade da sua plataforma de vídeos não agradou à Google, que decidiu finalmente por o fim ao projeto o ano passado, com uma ameaça judicial contra os autores da mesma.

No entanto, mesmo que a aplicação Vanced original tenha sido encerrada, rapidamente alternativas começaram a surgir pela Internet. Não apenas variantes do Vanced, mas outros clientes como o NewPipe, que ganharam bastante popularidade.

No entanto, parece que a Google encontra-se agora a estudar formas de evitar isso, o que pode marcar mais um fim para breve neste género de aplicações de uma vez por todas.

Recentemente a empresa idealizou uma nova API, conhecida como “Web Environment Integrity”, que basicamente era vista pela comunidade como um DRM para a Internet. Esta API poderia permitir aos sites na Internet controlarem quem poderia aceder aos mesmos e de que forma. A ideia da Google seria usar a API para combater casos de fraude online, onde esta iria ser capaz de identificar utilizadores reais ou bots. No entanto, a ideia também foi vista como um potencial risco para a privacidade e a liberdade na internet, visto que poderia permitir a qualquer site ter formas de bloquear os utilizadores com base em diferentes pontos – por exemplo, o sistema operativo que usam ou o navegador.

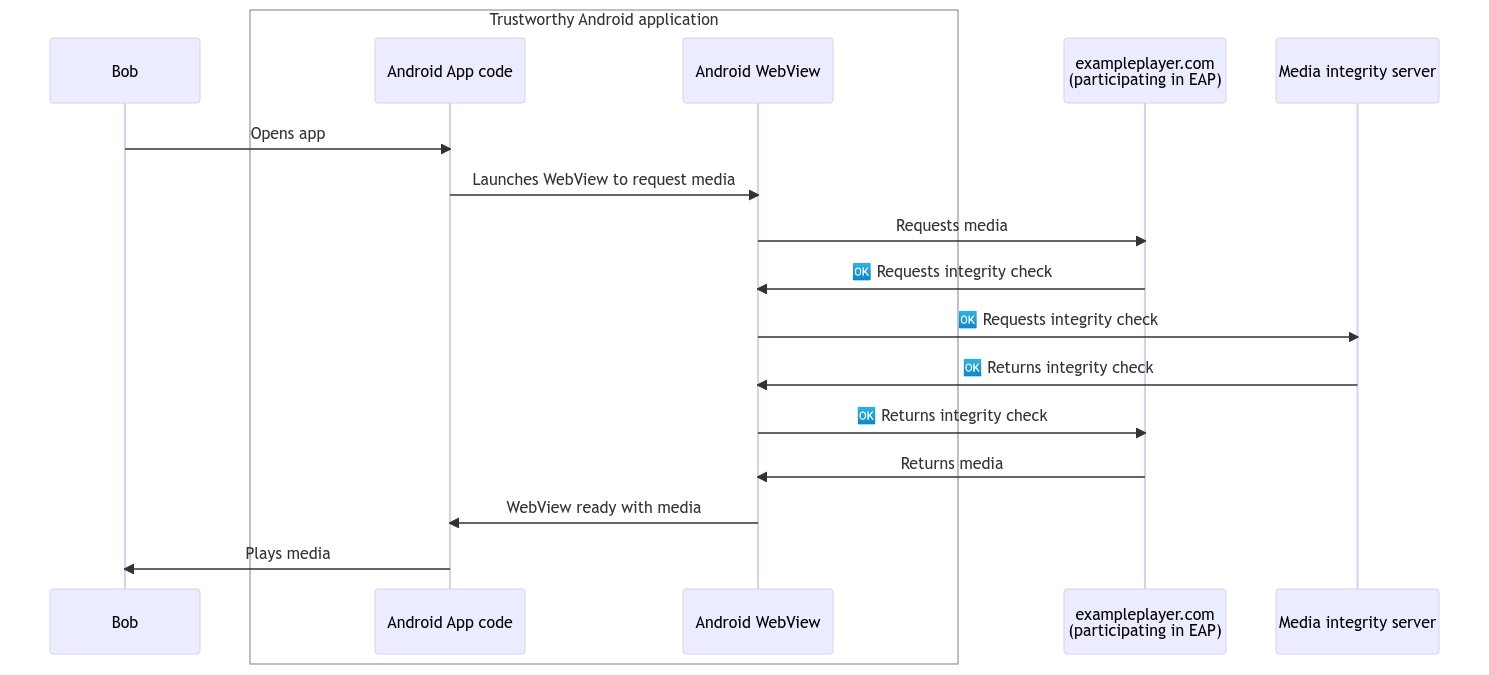

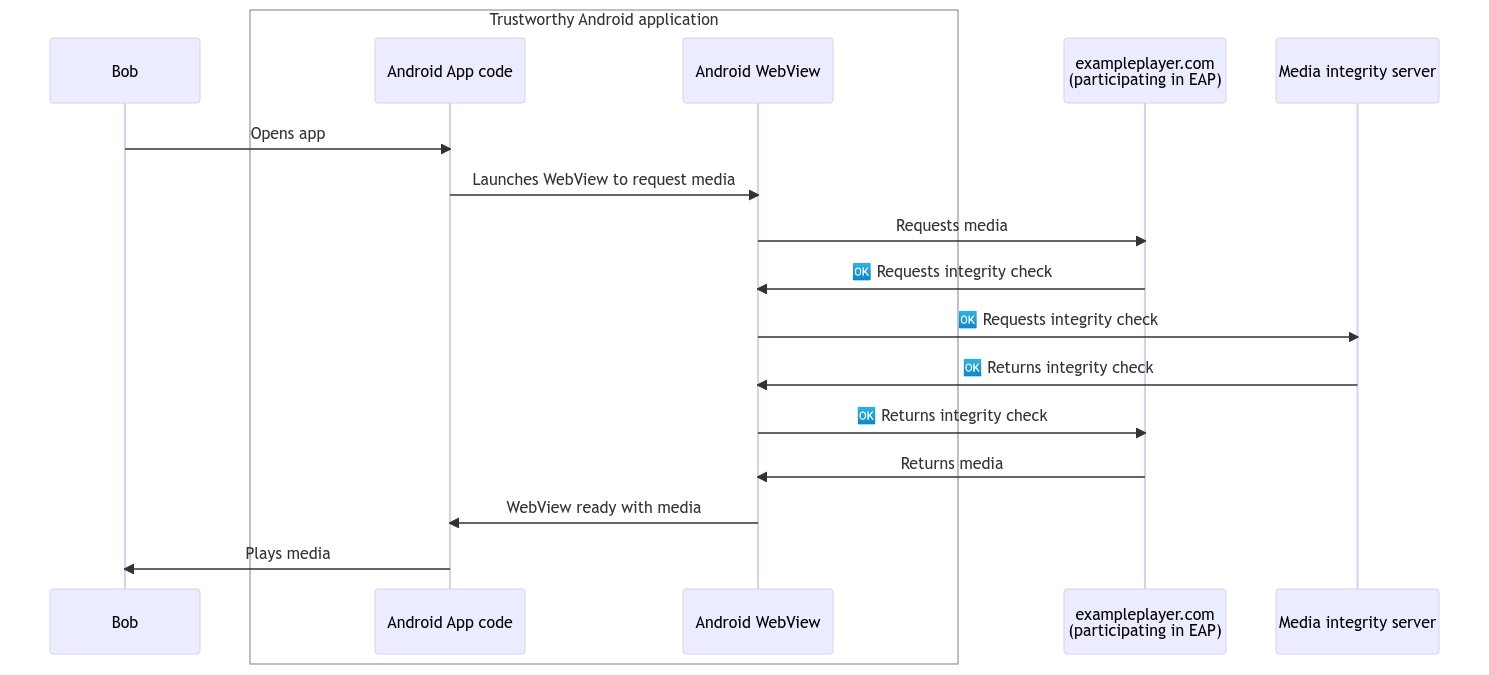

O Web Environment Integrity viria a ser eventualmente deixado de lado, mas parece que a ideia não se afastou completamente. Ao que parece, a Google encontra-se agora a idealizar uma nova API, conhecida como Android WebView Media Integrity, que possui a mesma base que a anterior “Web Environment Integrity”, mas encontra-se focada para uso no Android e para uso com a funcionalidade de WebView no mesmo – que permite apresentar sites e conteúdos web dentro das aplicações.

A documentação da ideia desta API ainda é bastante vaga, mas basicamente, seria a mesma que a anterior: aplicar meios de controlar a forma como as aplicações podem carregar conteúdos da internet, validando os dispositivos onde se encontram.

Na sua base, a ideia parte por criar uma API que permita a aplicações web terem forma de validar os dispositivos onde se encontram a ser executadas, e avaliarem determinadas características dos mesmos, para permitirem ou não que sejam realizadas ações. Por exemplo, uma app poderia usar esta API para identificar se o dispositivo se encontra com “root”, e bloquear a execução. Ou para identificar a marca do smartphone, modelo e outras características deste.

Obviamente, isto abre portas também para que a Google possa aplicar formas de bloquear que certas aplicações funcionem sobre certas condições. Por exemplo, esta nova API poderia validar se um vídeo do YouTube estaria a ser carregado pela app oficial da plataforma, ou através de apps de terceiros, como o Vanced, NewPipe e outras, bloqueando a reprodução se necessário.

Isto pode ser um problema para aplicações que, atualmente, fornecem alguns serviços da Google de forma alternativa. O Vanced é um dos exemplos, mas os seus sucessores também podem ser afetados, como é o caso do popular cliente do YouTube NewPipe e derivados. Basicamente, a Google pode usar esta API para fornecer mais controlo sobre como os conteúdos são reproduzidos, e tecnicamente, pode inutilizar praticamente qualquer cliente de terceiros que tente reproduzir conteúdo protegido da entidade.

Obviamente, a ideia da API não se foca diretamente neste uso, mas sim em como esta pode ser usada para garantir mais controlo dos direitos de autor aos criadores de apps, bem como ajudar na prevenção de abusos e fraudes. A Google espera começar os testes à nova API Android WebView Media Integrity em 2024, junto de algumas aplicações selecionadas pela empresa.

De momento, a API ainda se encontra na fase de análise, e não passa de uma ideia, mas é bastante provável que a Google a implemente como um padrão geral. Isto vai também de encontro com as ideias da empresa, que recentemente tem vindo a focar-se fortemente em impedir os utilizadores de usar o YouTube com bloqueadores de publicidade.