Recentemente um leak revelou alguns detalhes da Google que certamente a empresa pretenderia manter em segredo. O leak de uma base de dados interna da empresa revelou mais de seis anos de falhas e preocupações a nível da privacidade e segurança, que foram reportadas por vários funcionários da empresa.

A base de dados integrava queixas a nível de privacidade e segurança dos utilizadores, nos vários serviços da empresa, que teriam sido reportados por funcionários da Google.

De acordo com o portal 404 Media, que terá obtido acesso ao conteúdo desta base de dados, existem preocupações deixadas faz mais de seis anos, e embora algumas tenham sido endereçadas pela empresa, outras continuam sem resposta.

Em causa encontram-se várias possíveis falhas nos serviços, tanto a nível da recolha de dados, como de vulnerabilidades existentes em softwares de terceiros e outras falhas que foram associadas com funcionários da empresa.

Um dos exemplos encontra-se numa falha que terá ocorrido em 2016, onde a tecnologia do Google Street View estaria a recolher indevidamente as placas de matrícula das viaturas, e que quando foi descoberto, um funcionário terá identificado a falha com um problema no algoritmo da Google em identificar texto.

As matrículas encontravam-se a ser classificadas como texto, e consequentemente, a ser guardadas nos servidores da empresa. Por norma, o sistema deveria rejeitar os dados das matrículas, mas devido a este erro, estaria a recolher os mesmos.

Existe ainda um relato de falhas a nível da plataforma Socratic.org, que foi adquirida pela Google. Esta plataforma ajuda estudantes a resolverem trabalhos de casa com IA, e na altura em que a Google a adquiriu, foi descoberto que os emails dos utilizadores e outras informações sensíveis poderiam estar visíveis no código-fonte do site, publicamente acessível.

O relatório indicam mesmo que estes dados estiveram visíveis durante mais de um ano, e podem ter sido recolhidos por terceiros.

Existem também relatos de que uma das plataformas de voz da Google terá recolhido informação de menores, que teriam usado a plataforma indevidamente. Por norma, os sistemas da Google removem este género de conteúdos automaticamente, mas uma falha terá levado a que a informação fosse mantida nos sistemas da empresa.

Existem ainda relatos de como um funcionário do YouTube estaria com acesso a vídeos privados da conta da Nintendo na plataforma, e usava esse acesso para recolher os dados e partilhar com terceiros sem o consentimento da Nintendo.

Em comunicado, a Google esclareceu alguns dos detalhes apontados. Internamente, a empresa aplica práticas que permitem aos funcionários sinalizar possíveis falhas de segurança e de privacidade nos seus produtos. A base de dados recolhida da fonte terá mais de seis anos, e todos os casos indicados na mesma terão sido revistos e corrigidos conforme necessário.

Em alguns casos, existem relatos que acabam por não se validar como falhas de segurança ou privacidade, devido a erro de reportar dos funcionários. Nestas situações, o caso é descartado, tendo em conta que não se considera uma violação.

O leak tem vindo a causar alguma divisão a nível dos comentários da comunidade. Embora exista quem considere que esta recolha de dados pode ser vista como uma violação da privacidade, existe também quem considere que se trata apenas de um sistema interno, e que será benéfico que a Google mantenha esse sistema para que os próprios funcionários possam reportar falhas e possíveis violações de segurança e privacidade, de forma a serem revistas antes de serem do conhecimento público.

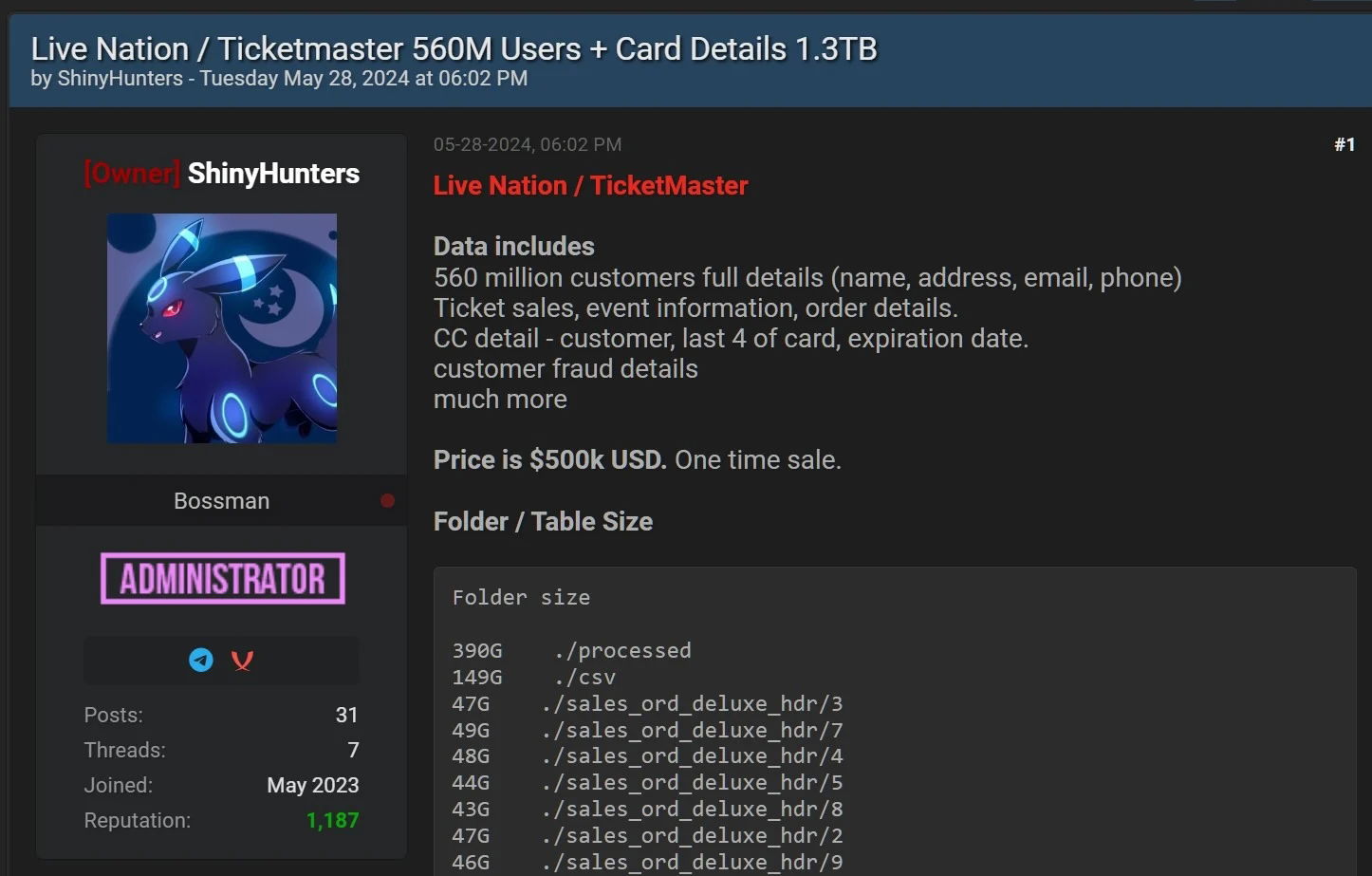

Quanto ao leak de dados da conta do YouTube da Nintendo, algumas fontes apontam que ainda será uma das formas de se obter dados em leaks nos dias de hoje. Certamente que existem funcionários da empresa que podem aproveitar os seus altos acessos internos para a recolha de dados, vendendo posteriormente os mesmos para terceiros interessados em tal informação – algo que tem vindo também a ser cada vez mais difícil de controlar.