A InPost, empresa especializada em entregas não domiciliárias, celebra o Dia da Terra (22 de abril), salientando a importância de adotarmos comportamentos mais sustentáveis no nosso quotidiano. Por isso, propõe 5 simples mudanças de hábitos que podemos fazer quando compramos online, para um consumo mais sustentável.

Agrupar as encomendas

O agrupamento de encomendas nas compras online tem múltiplas vantagens para o ambiente e é mais eficiente para a nossa economia e para os transportes.

Ao agrupar várias encomendas num único envio, poderemos promover uma redução das emissões de carbono, uma vez que estaremos a aproveitar uma única viagem de carrinha de entrega para receber várias compras ao mesmo tempo. Desta forma, poupamos combustível e reduzimos o tráfego rodoviário ao maximizar a capacidade de carga dos veículos de transporte e entrega, o que também reduz a produção de resíduos associados às embalagens.

Além disso, se agruparmos as compras numa única encomenda, estaremos a poupar nos custos de envio, o que beneficiará o nosso bolso e nos permitirá gerir melhor o nosso tempo, podendo levantar as nossas compras de uma só vez.

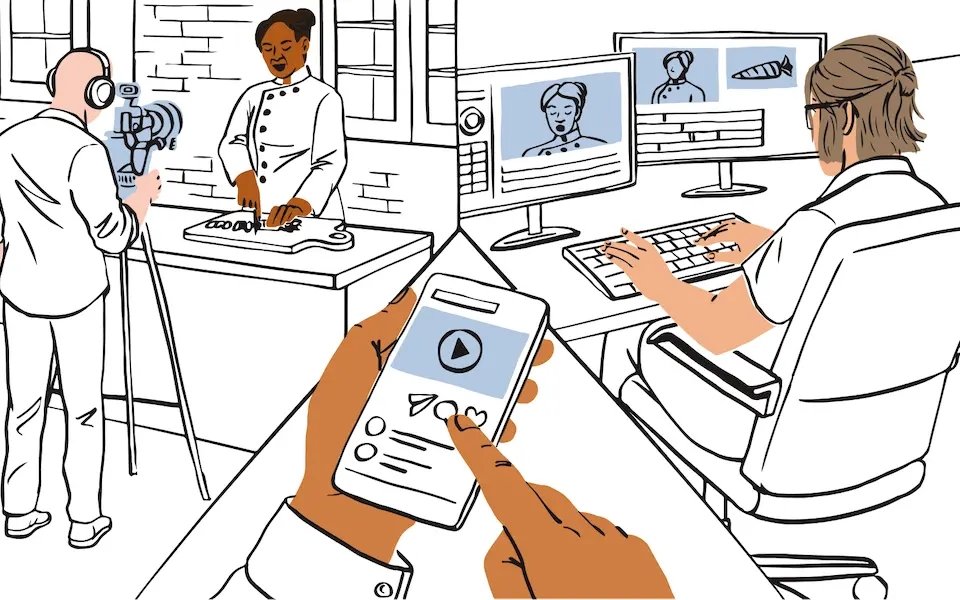

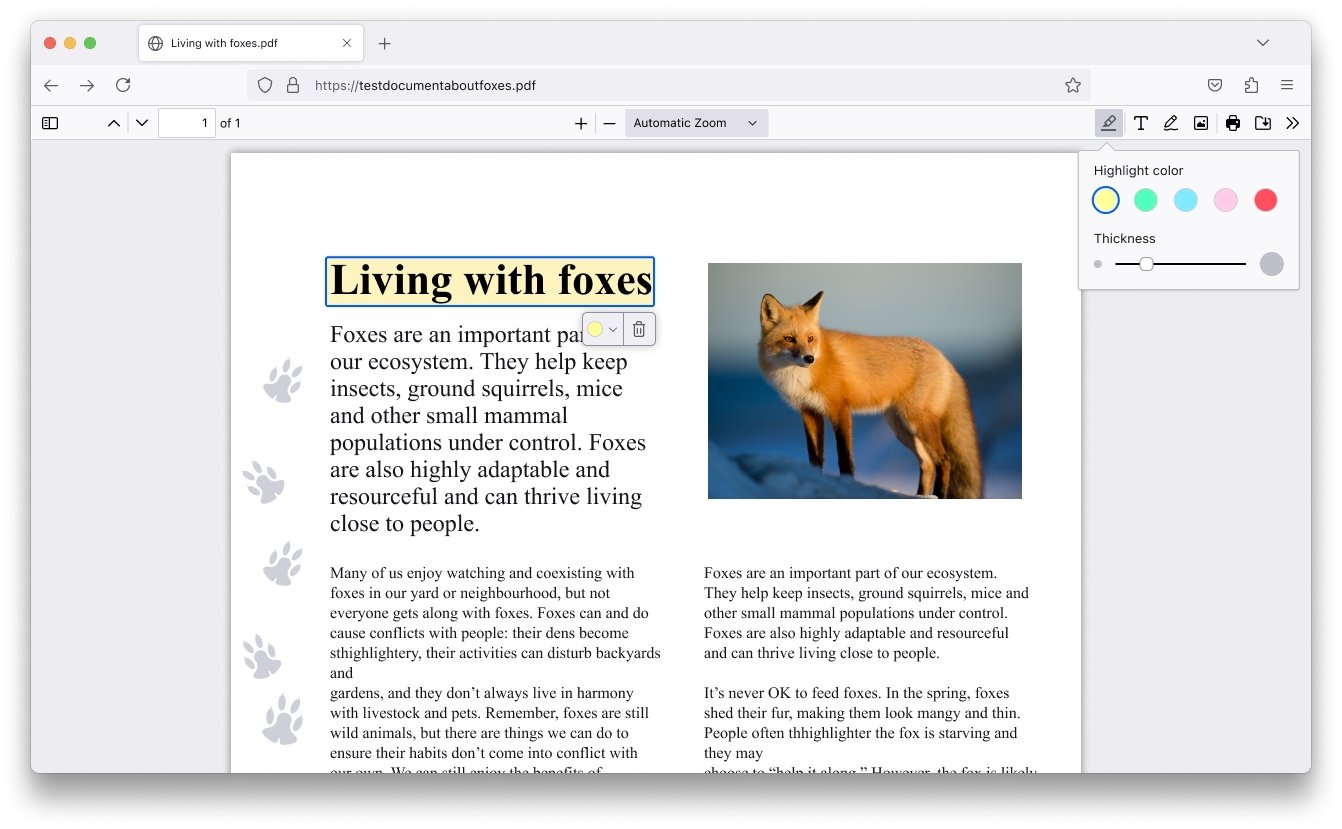

Escolher a opção de entrega não domiciliária

Cada vez mais pessoas estão a optar por receber as suas compras online fora de casa, o que é conhecido como entrega não domiciliária. Um inquérito da empresa de estudos de mercado Telling Insights revela que 53% das pessoas que vivem em cidades com mais de 50.000 habitantes já escolhem a opção de entrega não domiciliária quando fazem compras online.

E esta é uma tendência inversa em relação à entrega direta ao domicílio, uma vez que uma encomenda entregue num ponto de recolha gera 86% menos emissões de CO2 do que uma entregue diretamente à sua porta, de acordo com um estudo da consultora South Pole.

A razão é simples: quando optamos por enviar para um endereço não domiciliário, podemos selecionar em que Ponto Pack ou Locker queremos levantar as nossas compras online. E 7 em cada 10 utilizadores escolhem um próximo da sua casa ou do seu local de trabalho, o que permite a 77% dos utilizadores deslocarem-se a pé até ao ponto de recolha.

Apesar de não nos apercebermos, sempre que escolhemos uma entrega não domiciliárias estamos a contribuir para que as empresas de logística façam menos viagens e eliminem a possibilidade de falhas nas entregas; ou seja, evitar nova viagem num veículo automóvel sempre que não esteja ninguém em casa quando vão entregar a encomenda.

Fazer devoluções em pontos de recolha

Por muito que pensemos no que vamos comprar, por vezes temos de devolver ou trocar um produto. Assim, da mesma forma que escolher a opção de entrega não domiciliária reduzirá a nossa pegada de carbono quando fazemos compras online, devolver o produto através do mesmo processo também contribuirá para um consumo mais sustentável.

Neste caso, se precisarmos de efetuar uma troca ou devolução, podemos optar por fazê-lo num Ponto Pack ou num Locker. Os Ponto Pack são comércios locais que recebem ou recolhem as nossas encomendas como intermediários, enquanto os Lockers são cacifos inteligentes e de alta segurança, disponíveis 24 horas por dia em locais públicos como estações de serviço, supermercados ou terminais de transportes públicos.

São duas opções que se enquadram no nosso quotidiano e às quais nos podemos deslocar a pé ou de bicicleta, uma vez que podemos escolher o local específico onde queremos devolver ou levantar as nossas encomendas: perto de casa, do trabalho, do ginásio ou da escola dos filhos. Esta é a melhor forma de aproveitar uma viagem para fazer duas coisas.

Reutilizar e reciclar

Este conselho pode ser entendido de duas maneiras. Por um lado, convida-nos a prolongar a vida útil dos nossos bens para evitar deitá-los fora de um momento para o outro, bem como a recuperar os objetos úteis que podem ter uma segunda vida. O mercado de segunda mão, que foi popularizado por muitas plataformas, é uma boa opção para comprar de uma forma diferente.

Além disso, não nos devemos esquecer de reciclar as caixas, os plásticos e as embalagens dos objetos que compramos, pois isso ajudará a permitir a sua reciclagem, para que estes materiais também tenham uma segunda vida e não acabem em locais inadequados.

Escolher lojas sustentáveis

Por fim, a InPost recomenda a compra através das lojas sustentáveis em todos os aspetos – desde o desenho à produção e distribuição dos seus produtos. Hoje em dia é muito fácil consultar a política de sustentabilidade das empresas no seu próprio sítio oficial e, além disso, complementar os dados com informação de auditores externos.

A este respeito, a própria InPost acaba de obter uma classificação “-A” do Carbon Disclosure Project (CDP) , o que representa uma melhoria de cinco níveis em apenas um ano. A empresa melhorou em 10 das 11 categorias analisadas pelo CDP, uma organização sem fins lucrativos que analisa as medidas implementadas pelas empresas em todo o mundo para se tornarem mais sustentáveis.

Ao consultar as suas publicações, pode saber se o seu retalhista preferido está a fazer as mudanças necessárias para se tornar mais sustentável. E, com estes simples conselhos, o nosso consumo online tornar-se-á cada vez mais sustentável, sem termos de renunciar a comprar o que queremos.

“O nosso objetivo como empresa é conseguir um modelo logístico mais eficiente e sustentável, e isso é algo que acreditamos que temos de construir juntos – tanto nós como as empresas de comércio eletrónico que oferecem os Ponto Pack e os Lockers como opção de entrega e recolha para envios e devoluções, bem como os próprios utilizadores, que com um simples gesto, escolhendo a opção de entrega não domiciliária, e algumas mudanças na forma como fazem as suas compras, podem contribuir de uma forma muito evidente, e sem sequer se aperceberem, para uma redução drástica das emissões”, explica Nicola D’Elia, CEO em Portugal Espanha e Itália do Grupo InPost.