O advento da tecnologia mudou a natureza dos negócios. Hoje é impossível imaginar o desenvolvimento das empresas sem a utilização de aplicativos mobile e desktop. E empresas que prestam serviços de locação, inclusive. Somente no período 2019-2023, o mercado global de leasing teve um crescimento anual de 14%.

E para gerir com eficácia as empresas de leasing de automóveis, é necessário o uso de tecnologias especiais. O software de aluguer e leasing de automóveis permite aos clientes comparar preços, visualizar avaliações, simplificar todo o processo de aluguer de automóveis e economizar tempo. Este artigo discute como as empresas de leasing de automóveis podem agilizar as suas operações, aumentar a eficiência e melhorar a experiência do cliente.

Tornando-se digital: explorando os benefícios do software de gestão de leasing automóvel

O software de leasing automóvel evoluiu significativamente para atender necessidades específicas e melhorar a eficiência dos negócios. Esta evolução deve-se ao surgimento de avanços tecnológicos e às novas exigências das empresas de leasing. Eles não usam mais a forma manual de fazer negócios, mas estão a migrar para uma forma automatizada de atender os clientes. Graças ao software, as empresas podem configurar e gerir operações comerciais de qualquer tamanho e necessidade de negócio.

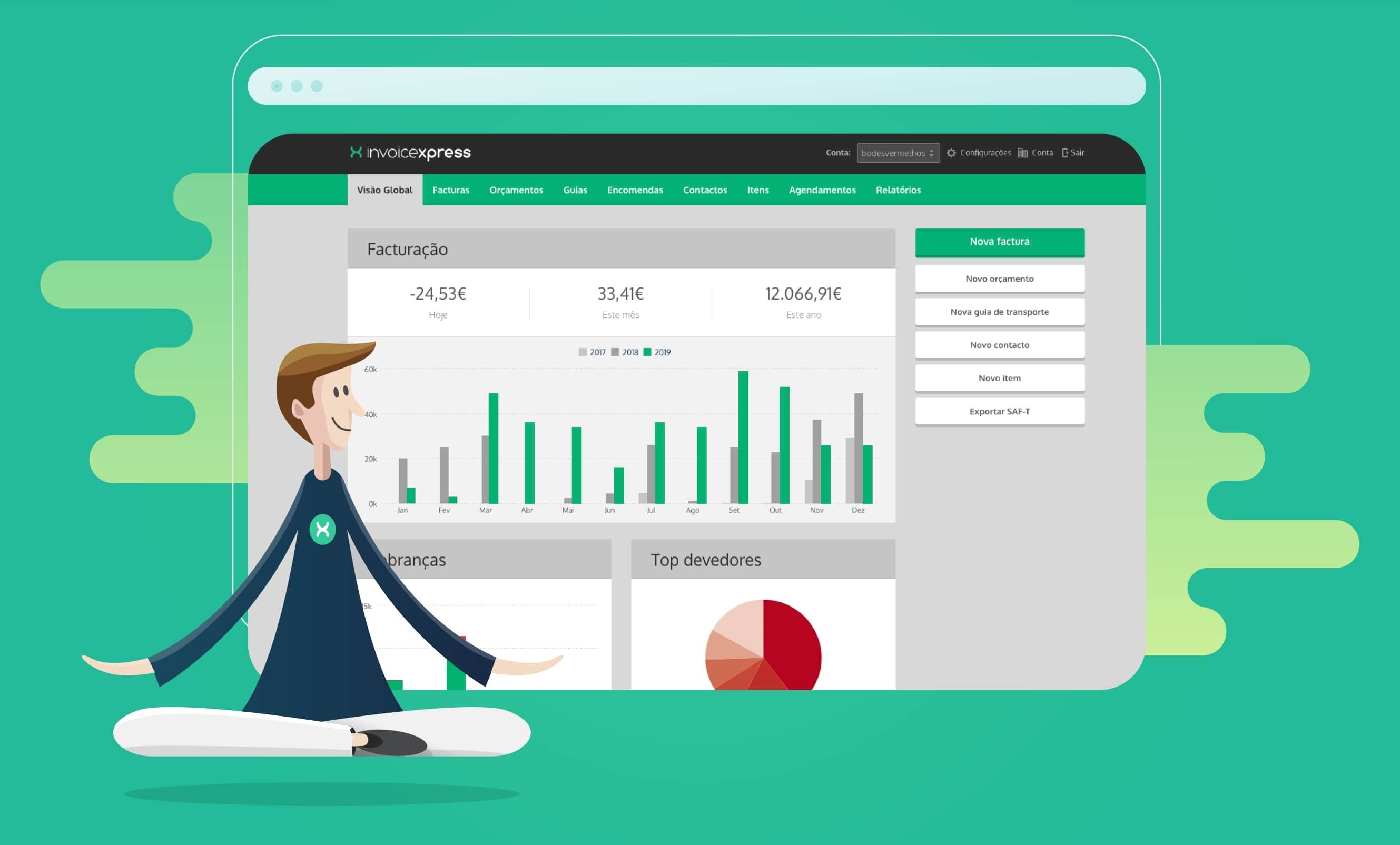

Com o desenvolvimento das tecnologias de TI, as empresas perceberam a necessidade de reestruturar os seus processos operacionais para aumentar o nível de utilização da frota. A sua tarefa era transformar o processo de gestão, tornando-o centralizado, automatizado e controlado. Para as empresas de leasing automóvel, é importante obter uma solução abrangente que proporcione gestão centralizada de frotas, colocação de veículos baseada em dados, planeamento de frota, e também inclua um módulo de gestão de clientes e um dashboard para facilitar a tomada de decisões de negócio.

Outra vantagem do software é que ele é uma solução baseada em nuvem. Para aceder ao programa, basta uma ligação com a Internet, para que o sistema possa ser instalado em cada posto de locação da empresa. A solução em nuvem permite que os gerentes tomem decisões de longo e curto prazo relativamente ao atendimento ao cliente e à implantação da frota. E se antes todos os dados eram armazenados num só lugar, por exemplo, com o gerente, agora cada locadora de automóveis conta com um banco de dados para gestão de todo o negócio, o que aumenta significativamente a rapidez e a qualidade do atendimento ao cliente, além de minimizar erros nos dados manuais.

Principais recursos de software

O software de gestão de leasing ocupa um lugar fundamental nos negócios. E para isso, o programa deve incluir um conjunto das seguintes funcionalidades: acompanhamento e gestão de alugueres, integração de gestão de relacionamento com o cliente (CRM), faturação automática, gestão de contratos e acompanhamento de inventário. Vamos dar uma olhada em cada um desses recursos.

- O rastreamento e gestão de aluguer permite que os clientes reservem os carros disponíveis e os gerentes rastreiem essas solicitações. Isto elimina a possibilidade de reservar um carro por dois utilizadores diferentes. Isso inclui também a otimização do uso da frota de veículos no compartilhamento de carros com os funcionários da empresa. No programa, o gestor de uma locadora de automóveis pode monitorizar a quilometragem e o nível de combustível do carro, além de controlar a manutenção oportuna para evitar paradas da frota.

- A integração da gestão de relacionamento com o cliente (CRM) é um módulo que permite inserir, armazenar e editar informações sobre os clientes da empresa, visualizar o histórico de locações e analisar as preferências do utilizador. O CRM automatiza o processamento de solicitações e feedback dos clientes. Agora o cliente pode enviar um pedido de reserva de carro e depois deixar uma avaliação sobre o serviço e o trabalho da empresa no mesmo programa. O módulo também ajuda a gerir a fidelização do cliente.

- Faturação automática. Graças a esta função, o programa calcula automaticamente o custo do serviço para cada cliente e gera um acordo de cooperação. O cliente pode pagar pelo serviço online no programa e começar a usar o carro, ao invés de ir ao escritório da locadora para fazer um contrato físico e demorado. O software mantém registos em tempo real de transações financeiras e contáveis.

- A gestão de contratos é uma função com a qual é possível gerar e armazenar contratos de aluguer, levando em consideração todas as alterações realizadas. Caso necessário, o gestor da empresa poderá fazer alterações relacionadas a pagamento, prazos e condições, e o programa gerará automaticamente um novo contrato com base nas alterações. O software também tem a função de avisar clientes e gestores sobre vencimentos de contratos e outros acontecimentos importantes da empresa.

- O rastreamento do stock permite entender quais carros e em que condições são menos populares que outros. Com base nesses dados, o empresário pode prever a necessidade de novos modelos, agregando-os à frota de veículos. Além disso, a função fornece um relatório sobre o desempenho financeiro dos carros utilizados. Esta é uma verdadeira oportunidade para compreender porque é que os utilizadores preferem um transporte a outro.

O software de locação de automóveis integra dados de GPS e telemática em tempo real e exibe informações sobre o uso atual do carro. Isso melhora a segurança e a eficiência do veículo e ajuda a gerir riscos. Se você já usou vários programas de contabilidade para gerir os seus negócios, o software de leasing de automóveis se integra a outros programas para automatizar processos financeiros.

Otimize a eficiência com soluções de software

O desenvolvimento da tecnologia e a mudança gradual nas exigências dos clientes no domínio do leasing automóvel marcaram uma mudança tectónica nesta direção. Nos últimos anos, o negócio de leasing automóvel tem mudado e a absorver soluções digitais. E tudo para oferecer aos clientes mais oportunidades e serviços de melhor qualidade.

O software de aluguer e leasing de automóveis ajuda a otimizar processos operacionais, melhorar a eficiência e ajudar a reduzir riscos por meio de uma variedade de software e soluções modulares.

Em primeiro lugar, vale mencionar a automação de processos. Graças ao software, é possível automatizar muitas operações rotineiras que antes demoravam muito e estavam sujeitas ao risco de erro humano. Isso inclui preencher papelada, acompanhar prazos de pagamento e gerir contratos. A automação desses processos aumenta a eficiência operacional. Além disso, o software automatiza as solicitações dos utilizadores e permite gerir a sua base de clientes. Em vez de uma longa pesquisa manual, o programa agora pode encontrar facilmente as informações necessárias, responder rapidamente às solicitações dos clientes e gerir a sua conta pessoal.

O planeamento de manutenção é parte integrante de uma empresa que fornece serviços de leasing e aluguer de automóveis. Imagine se os dados da última manutenção tivessem que ser mantidos em registos separados. Com o tempo, as informações são esquecidas e pular a inspeção do carro pode causar quebras e, portanto, paralisação do carro. A função de monitorização da manutenção do carro permite prevenir a situação e evitar perda de lucro devido ao tempo de inatividade. Basta inserir a data da última manutenção e indicar a data aproximada da próxima inspeção programada. O próprio programa irá lembrá-lo com alguns dias ou semanas de antecedência sobre a próxima inspeção.

Além dessas funções, por meio do software, você pode analisar a situação atual da empresa, visualizar relatórios de desempenho financeiro e tomar decisões sobre futuros trabalhos com base nisso. O software pode ser facilmente integrado a sistemas de contabilidade, sistemas de gestão de recursos empresariais e outros programas, simplificando a troca de dados.

Melhorar a qualidade do atendimento ao cliente

O setor de leasing está constantemente passando por transformações no atendimento ao cliente. Estão a aumentar as suas exigências sobre as empresas de leasing automóvel e estas, por sua vez, têm de cumprir esses requisitos. O software de leasing automóvel desempenha um papel fundamental na melhoria da experiência do cliente. Em primeiro lugar, graças à possibilidade de escolher e reservar um carro de forma independente através da aplicação. Isso reduz custos de tempo e facilita o processo de seleção. Além disso, o cliente pode monitorizar não só as características do próprio carro, mas também ver a sua transação, verificar prazo, custo e outros detalhes do serviço. Esta transparência na cooperação aumenta a satisfação do utilizador e a fidelidade à locadora de automóveis.

O software de leasing pode notificar automaticamente os clientes sobre vários eventos futuros, descontos ou ofertas de leasing. Você também pode configurar o envio de SMS por correio, o que ajuda a interagir de forma eficaz com os clientes. Ao analisar os dados dos clientes, os gestores podem criar ofertas e recomendações personalizadas, melhorando a experiência do cliente e aumentando a probabilidade de satisfação com o serviço. Você também pode responder rapidamente às reclamações e resolvê-las em tempo real.

Os sistemas de gestão de leasing são uma plataforma que não só oferece aos clientes negócios personalizados, mas também pode ser integrada com centros de serviços, agilizando a manutenção dos veículos e reduzindo o tempo de inatividade. Ao baixar o aplicativo, o cliente pode encontrar a concessionária mais próxima, reservar o carro da sua preferência, pagar pelo serviço e utilizar o carro no horário desejado. O programa ainda possui um scanner de documentos integrado. Isso significa que o utilizador pode avaliar e fazer upload dos dados necessários para usar o carro. O sistema verifica automaticamente a autenticidade e validade dos documentos, determina a idade do cliente e, com base nisso, concede ou nega o acesso ao serviço.

Conclusão

O software de leasing de automóveis é uma solução inovadora que pode melhorar significativamente a eficiência e a qualidade do serviço no setor de leasing de automóveis. O programa permite que os clientes selecionem convenientemente on-line o serviço desejado, reservem um carro por conta própria, carreguem documentos e até paguem pelo serviço. Para os gestores da empresa, o sistema oferece processos automatizados, marketing personalizado, possibilidade de baixar um relatório de qualquer período, visualizar análises de desempenho e até criar uma estratégia para futuros negócios. Os sistemas de feedback criam uma interação mais tranquila com os clientes, e a integração com centros de serviços permite agilizar as operações e responder rapidamente às mudanças no setor de leasing. Apesar das rápidas mudanças e das altas demandas dos clientes, o software de gestão de leasing simplifica a gestão da empresa e melhora a interação do utilizador.