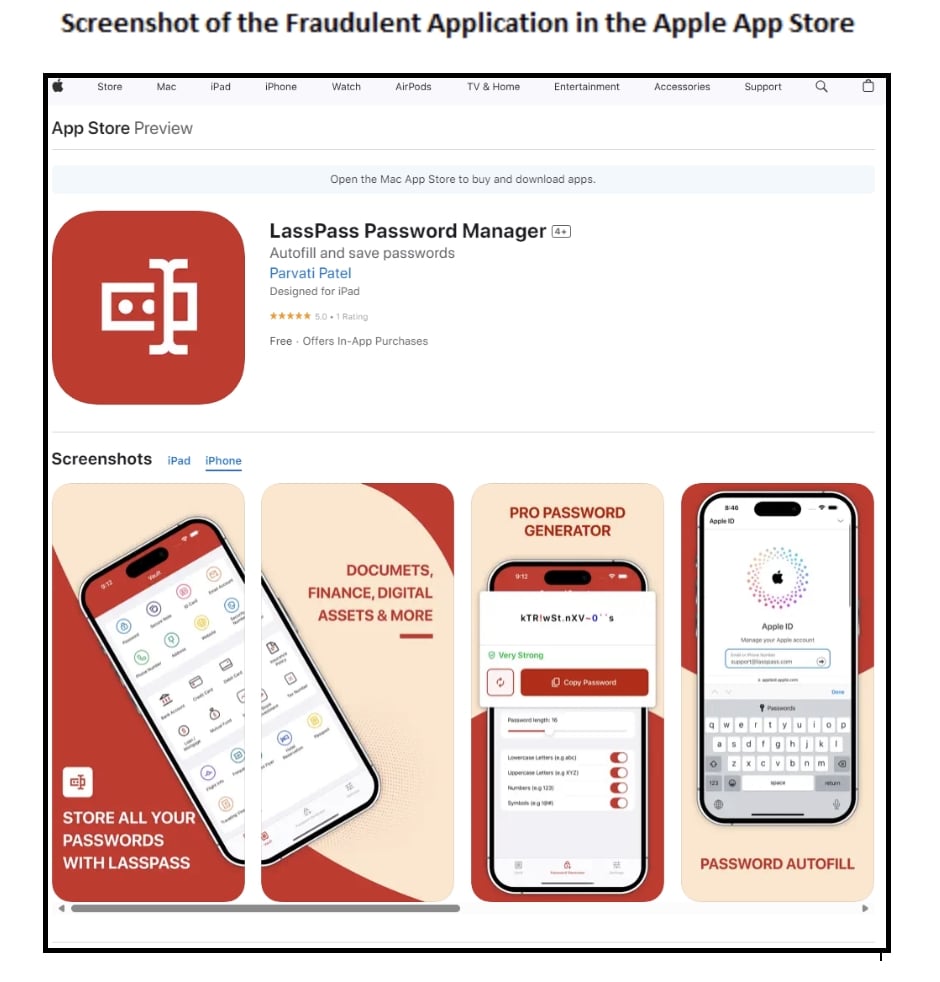

De tempos a tempos surgem algumas aplicações que conseguem contornar até as medidas mais apertadas de segurança da loja de aplicações da Apple. E a LastPass parece ter sido uma das mais recentemente afetadas por tal.

A plataforma de gestão de senhas revelou ter identificado a existência de uma app maliciosa, na loja de aplicações da Apple, que estaria a usar a imagem da sua entidade para enganar os utilizadores, levando os mesmos a instalarem uma versão que rouba os dados de login na plataforma.

A aplicação em causa usa um ícone bastante similar ao da LastPass, e conta com o nome “LassPass”, para tentar enganar os utilizadores e levar os mesmos a instalarem a aplicação nos seus dispositivos.

Apesar de o TugaTech não ter testado diretamente a aplicação maliciosa, algumas fontes apontam que a mesma pode roubar os dados de login nas contas do LastPass dos utilizadores, com as senhas dentro do cofre dos mesmos.

A própria LastPass também alertou para a existência desta aplicação, recomendado que os utilizadores tenham cautela na altura de descarregar a app da loja oficial da Apple. De momento, a app ainda se encontra disponível para download por este meio.

De notar que a Apple possui várias regras relativamente à publicação de apps na sua plataforma, pelo que é de estranhar ver uma app deste formato a conseguir contornar as mesmas para surgir na plataforma – embora o caso não seja, certamente, único.