A aplicação Tachiyomi é bastante popular por entre os leitores de conteúdos manga, estando disponível de forma gratuita e open source para Android. No entanto, a equipa que tinha vindo a manter a mesma nos últimos tempos, agora confirmou que vai descontinuar o desenvolvimento da mesma devido a queixas legais da entidade Kakao Entertainment.

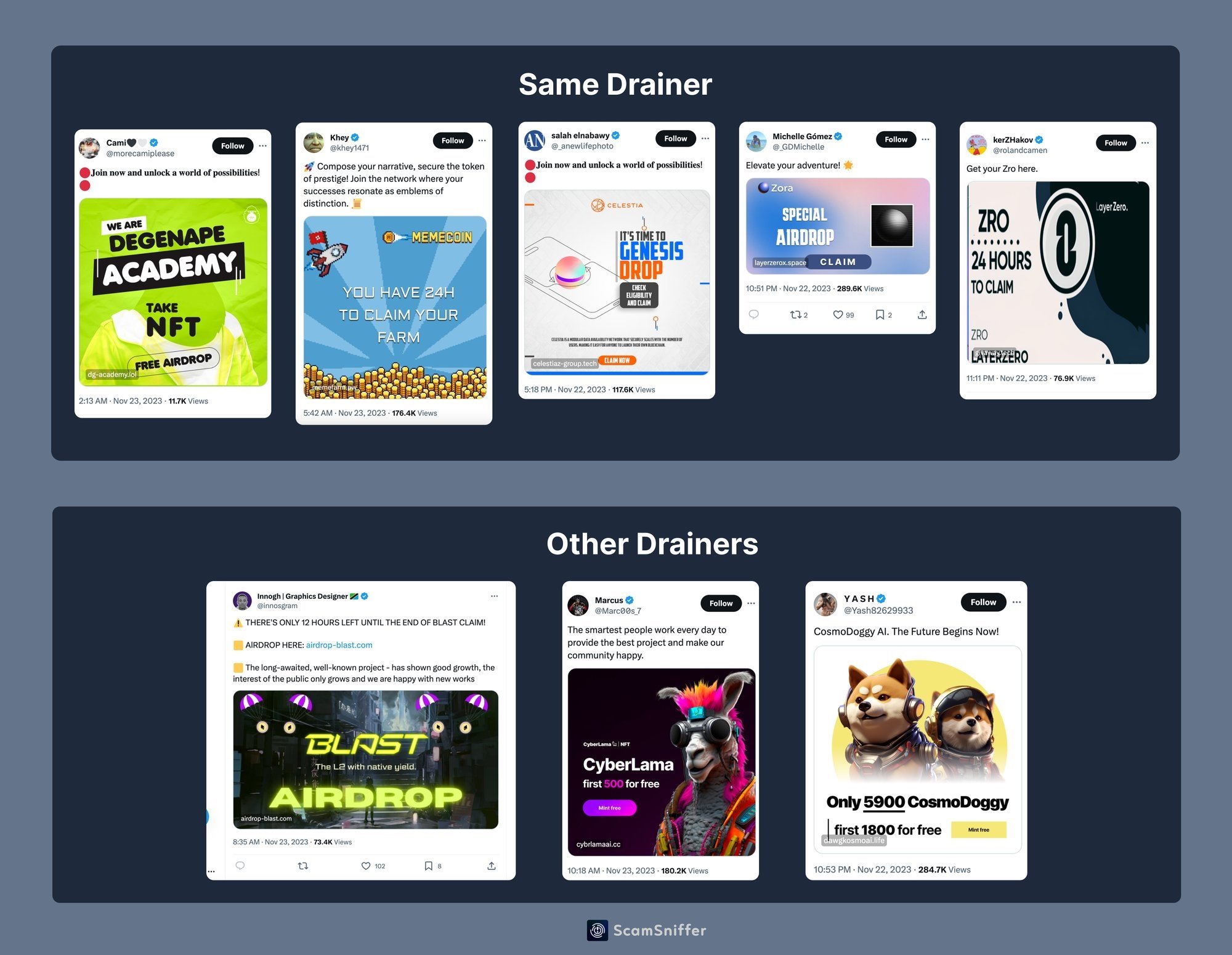

A Tachiyomi permite aos utilizadores acederem a conteúdos de manga em diferentes fornecedores terceiros. A aplicação em si não disponibiliza diretamente os conteúdos, mas permite a interligação com diferentes plataformas que permitem o acesso aos mesmos.

Algumas destas fontes alojam conteúdos sem autorização e com os direitos de autor, o que motivou a criação do processo por parte da Kakao. Os criadores da Tachiyomi inicialmente afirmaram que a app em si não fornece qualquer género de conteúdo, sendo apenas um leitor de conteúdos manga em outros locais. No entanto, as ameaças legais da entidade parecem ter levado à descontinuação.

Como parte da medida, o GitHub da app será arquivado, e o desenvolvimento totalmente encerrado. Tendo em conta que a app encontra-se disponível em formato open source, é possível que outras entidades possam continuar o seu desenvolvimento, mas a fonte original, para já, encontra-se fora da corrida.

Para os utilizadores que ainda tenham a app instalada, esta deve continuar a funcionar normalmente, mas não receberá novas atualizações futuras, e consequentemente, vai eventualmente deixar de funcionar em novas versões do Android e potenciais falhas de segurança não serão corrigidas. As extensões oficiais também deixarão de receber atualizações futuras e podem deixar de funcionar.