Existem várias técnicas que podem ser usadas para tentar melhorar a segurança das senhas. Mesmo que sistemas de autenticação em duas etapas sejam algo fundamental, ter uma senha única e robusta é igualmente importante.

Usar maiúsculas, minúsculas, símbolos… estas “regras” são algo básico para a criação de uma senha segura. No entanto, e porque não usar emojis?

A verdade é que, a nível da segurança, emojis são exatamente um ponto a favor. Além de existir uma larga combinação de possibilidades sobre como os emojis podem ser usados, estes garantem ainda mais complexidade para a senha, o que, no final, é algo que se pretende para melhorar a segurança das mesmas.

Um dos pontos a favor do uso de emojis nas senhas encontra-se no facto de estes existirem em grandes quantidades. Com mais de 3600 emojis standard no Unicode, existe um elevado número de possibilidades para usar os mesmos, que aumentam a complexidade das senhas, mas consequentemente, também a sua segurança.

Ao mesmo tempo, para programas que realizam ataques de brute force, onde várias senhas são “testadas” rapidamente para tentar obter o acesso a contas, a maioria não suporta este género de carateres. Isso pode vir a ser atualizado no futuro, mas atualmente a maioria destes programas não realizam testes a senhas com emojis, e consequentemente, torna-se bastante mais complicado para os mesmos de acertarem em senhas por si só inseguras.

Por fim, existe ainda a vantagem de serem mais simples de se relembrar. Uma senha que tenha emojis específicos pode ser relativamente mais simples de ser recordada pelos utilizadores, invés de uma com letras, números e misturas.

> E desvantagens?

Infelizmente, este método de segurança também possui as suas desvantagens. Uma das principais será que nem todos os sistemas atualmente suportam senhas com emojis, impossibilitando quem as pretenda usar.

Por exemplo, plataformas como as contas da Google ou do Outlook estão entre as que não suportam, e tendo em conta a sua popularidade, isso será uma falta importante. No entanto, plataformas como o Dropbox permitem que estas senhas sejam usadas.

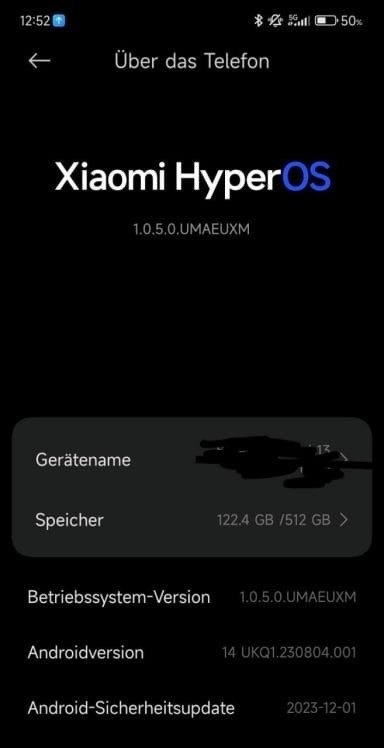

Existem ainda desvantagens na forma como as contas podem vir a ser usadas. Apesar de emojis serem relativamente simples de colocar em smartphones, e de terem a possibilidade de ser usados também em computadores desktop, alguns sistemas podem ser relativamente mais complicados de os usar.

Por exemplo, sistemas de TVs inteligentes podem dificultar o uso de emojis, ou nem contar com essa opção de todo. Isso pode tornar bastante mais complicado o uso das senhas e das contas usando emojis.

A principal recomendação será que os utilizadores analisem cada caso. Em contas onde seja possível usar emojis, e estas não venham a ser usadas em sistemas onde o uso de tal funcionalidade pode ser complicado, usar os mesmo pode aumentar consideravelmente a segurança.

Mas recomendamos que tenha meios alternativos para aceder a essas contas na eventualidade de não conseguir usar os emojis.