Os líderes de ciber-segurança necessitam de comunicar com os seus colaboradores e educá-los sobre a utilização apropriada e, com os seus conselhos diretivos e equipas executivas, explicar os riscos e oportunidades da IA e a forma como estão a ser geridos. Esta é uma das principais conclusões retiradas do estudo “Segurança, proteção, privacidade e instruções: resiliência cibernética na era da IA”, lançado pela NCC Group.

A ascensão da IA e, em particular, das plataformas de IA generativa, está a moldar o panorama da segurança cibernética em todo o mundo. À medida que empresas e organizações procuram aproveitar o poder da IA para proteger as suas infraestruturas digitais, surgem desafios significativos e oportunidades sem precedentes.

A IA tem-se estabelecido como uma ferramenta de valor inestimável na segurança cibernética, impulsionando a capacidade de defesa contra ameaças digitais e aprimorando as táticas de ataque de adversários. No entanto, também enfrenta ameaças exclusivas e apresenta questões críticas de transparência e ética.

Desafios em destaque:

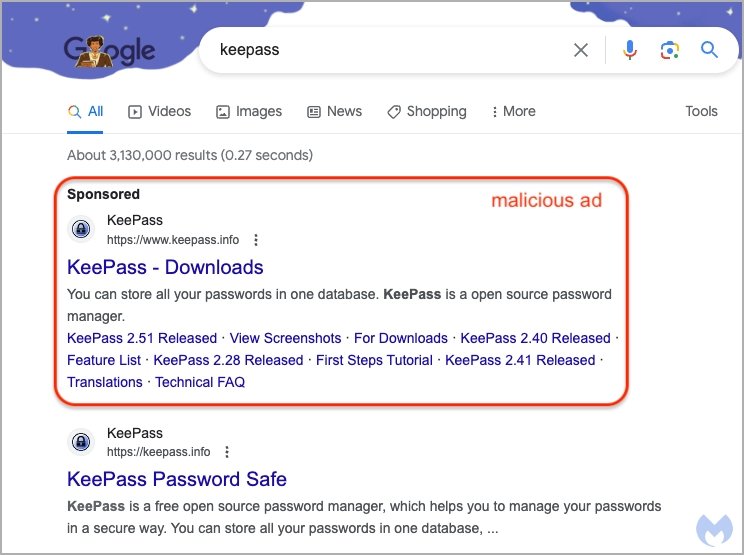

- Duplo Uso da IA: A IA pode ser usada tanto para fins defensivos quanto ofensivos, criando um campo de jogo complexo para organizações de segurança cibernética.

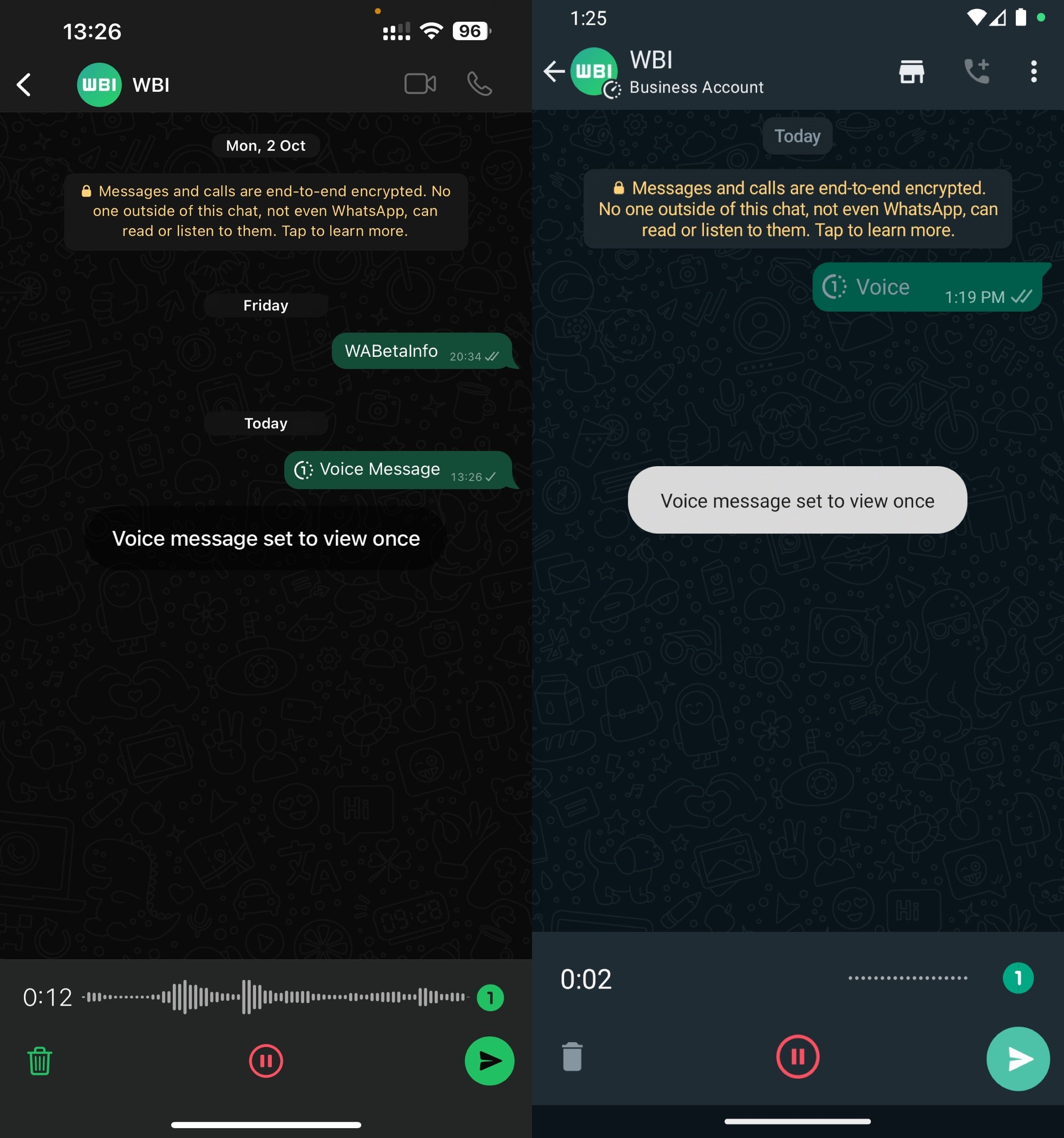

- Ameaças aos Sistemas de IA: Os modelos de IA são vulneráveis a ameaças que visam manipular o seu comportamento, extrair dados sensíveis e degradar o seu desempenho.

- Transparência e Explicabilidade: A natureza opaca de muitos modelos de IA torna desafiador garantir a sua segurança e entender as decisões que tomam.

- Privacidade e Ética: Questões de privacidade surgem quando dados pessoais são usados no treinamento da IA, e o viés algorítmico pode perpetuar desigualdades.

“O percurso de desenvolvimento da IA tem sido meteórico nos últimos anos; permeando todos os setores e mudando sistematicamente as operações empresariais e os processos de tomada de decisão. Organizações e formuladores de políticas têm a tarefa árdua de aproveitar o potencial transformador da IA, ao mesmo tempo que precisam lidar com o panorama de ameaças em constante evolução que ela apresenta. Assegurar a segurança e a proteção das pessoas, dos processos e da tecnologia num mundo aumentado pela IA exige vigilância e um compromisso com estratégias inovadoras que exigirão adaptação contínua. Este documento da NCC Group procura introduzir o tema da reinvenção da cibersegurança pela IA, estabelecendo uma base de compreensão para os principais conceitos, ameaças e oportunidades, de forma a apoiar o pensamento e estratégias nesta emocionante nova era tecnológica”, salienta Siân John, Chief Technology Officer da NCC Group.

As organizações devem:

- Compreender as ameaças, gerir os riscos e aproveitar as oportunidades apresentadas pela IA para melhorar a postura cibernética.

- Adotar uma mentalidade de hacker, conduzindo testes de penetração e simulações de ataque contra sistemas de IA, com a presunção de que os atacantes estão a utilizar a IA para melhorar a eficácia dos seus ataques.

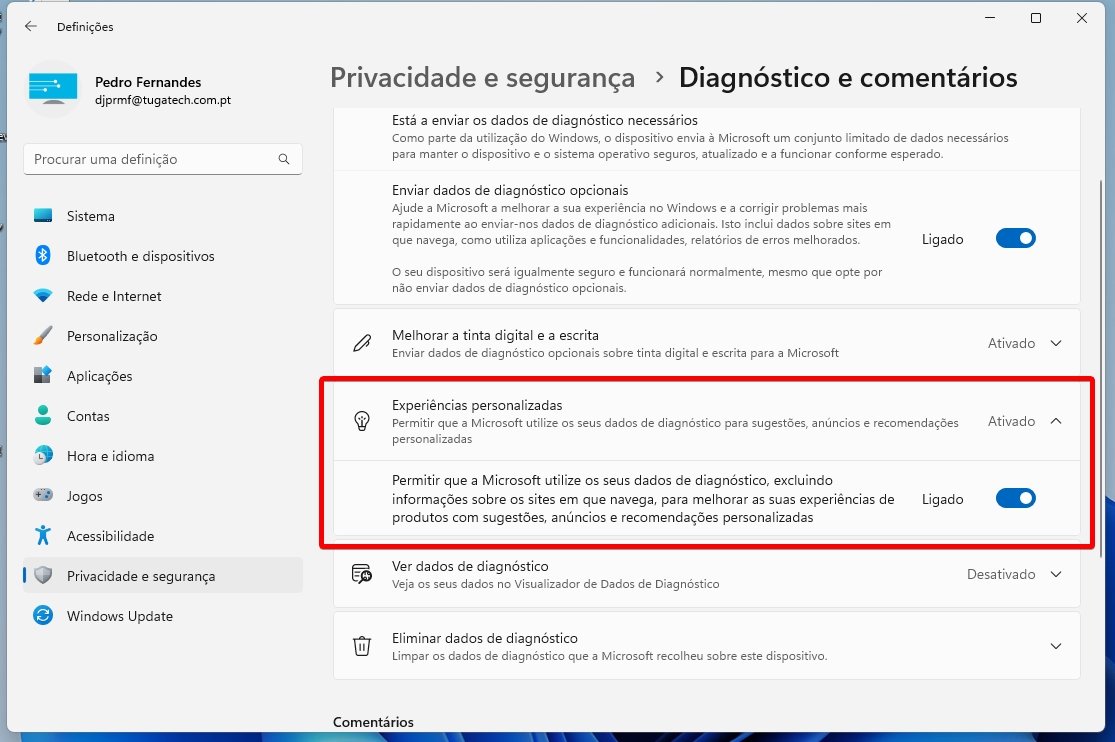

- Garantir que a privacidade, a segurança da informação e a ética, assim como os requisitos regulamentares em evolução, sejam considerados ao desenvolver ou utilizar a IA em aplicações de negócio, e que os sistemas e aplicações de IA sejam desenvolvidos de acordo com os requisitos regulamentares relevantes.

- Adaptar os processos de segurança para garantir que os riscos em sistemas críticos de segurança que utilizam a IA sejam compreendidos e geridos.