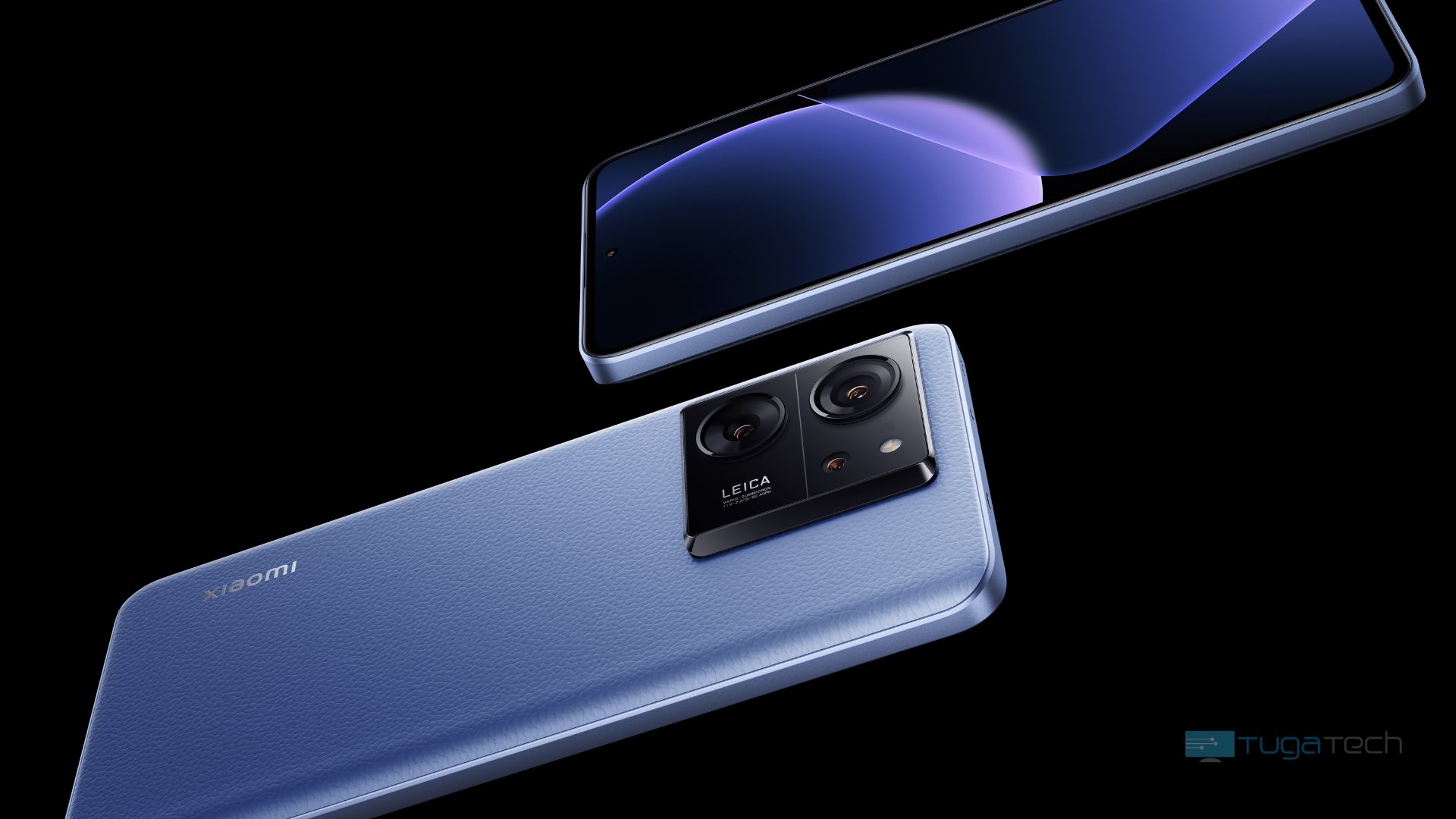

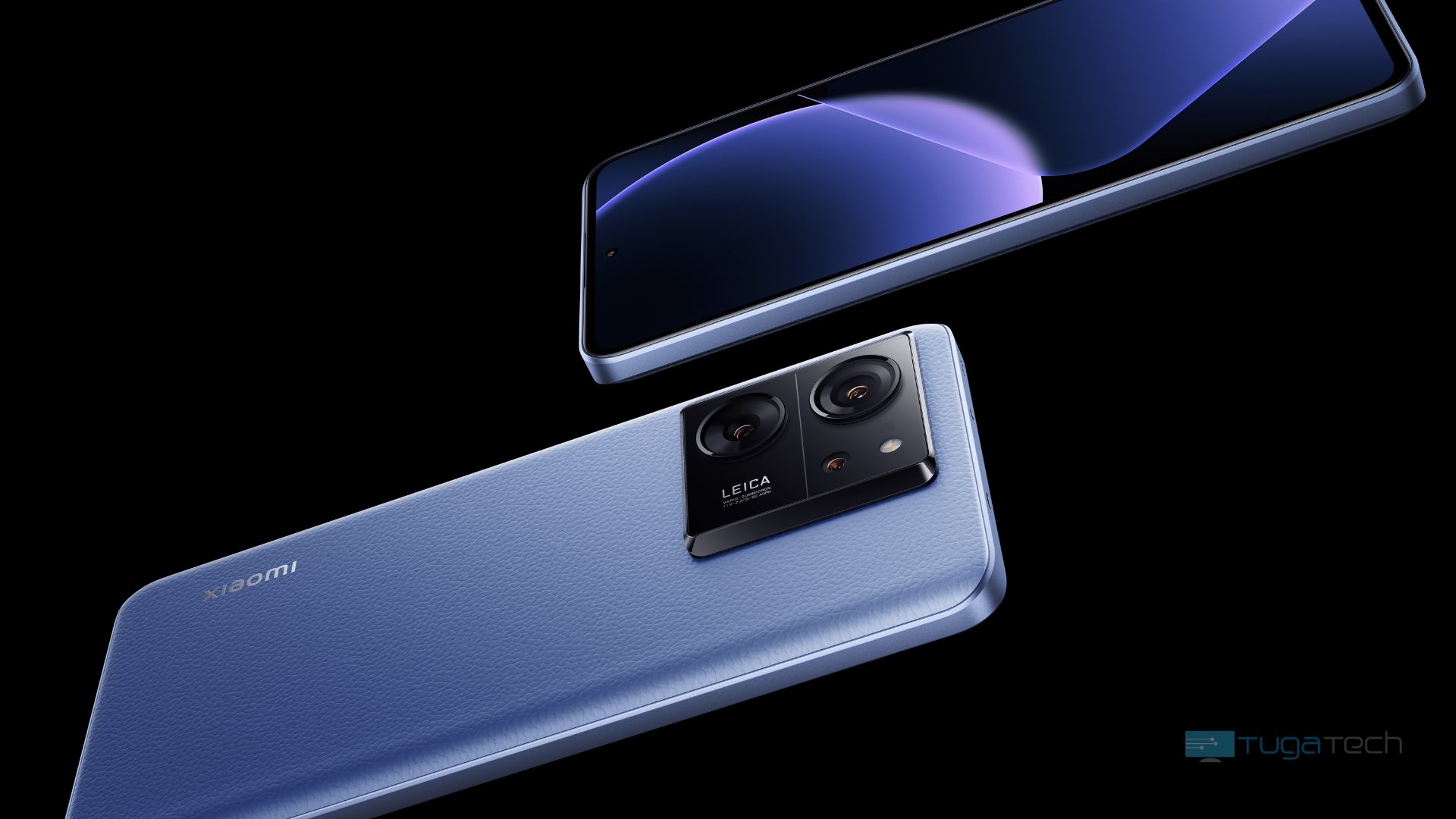

A Xiaomi revelou hoje os seus mais recentes smartphones, a série Xiaomi 13T, desenhados e projetados para clientes de todo o mundo que estão prontos para libertar a sua criatividade.

Concebida em parceria com a Leica e integrando as suas características icónicas, a série Xiaomi 13T oferece uma experiência fotográfica que capta a autenticidade da marca alemã. Equipados com uma arquitetura avançada de otimização no desempenho e uma bateria de longa duração, bem como um ecrã cristalino, os novos Xiaomi 13T Series garantem uma experiência extraordinária, quer seja a tirar fotografias, a assistir a vídeos ou na utilização do dia a dia.

Para responder à paixão pela criatividade da nova geração de utilizadores de smartphones, a série Xiaomi 13T eleva a fotografia a um nível profissional. Tanto o Xiaomi 13T Pro como o Xiaomi 13T oferecem uma configuração de câmara tripla com lentes Summicron, concebidas em conjunto com a Leica, incluindo: uma câmara grande angular de 50MP com uma distância focal equivalente a 24 mm e uma lente asférica 7P concebida para captar ainda mais luz, permitindo fotografar com uma elevada gama dinâmica; uma câmara teleobjetiva de 50MP com uma distância focal equivalente a 50 mm; e, uma câmara ultra grande angular de 12 MP com uma distância focal equivalente a 15 mm, ideal para tirar fotografias panorâmicas e para captar paisagens deslumbrantes. Com 100% de DCI-P3, as câmaras Xiaomi 13T Pro e Xiaomi 13T têm uma gama de cores mais ampla que propicia a captação de todos os momentos mágicos com a clássica qualidade Leica.

A série Xiaomi 13T disponibiliza dois estilos fotográficos originais Leica: Leica Authentic Look e Leica Vibrant Look, possibilitando imagens impressionantes, com reprodução de cores naturais, forte contraste e definição de sombras, juntamente com a estética clássica da imagem Leica.

Seis filtros Leica, incluindo os mais recentes Leica Sepia e Leica Blue adaptados do modo de filme LeicaM-Typ240. Para aumentar as opções criativas do utilizador, o Xiaomi 13T Pro e o Xiaomi 13T oferecem quatro novas marcas de água Leica, proporcionando ainda maior escolha para composições de fotografias e tamanhos de molduras.

A série Xiaomi 13T também inclui estilos fotográficos personalizados no modo Pro, que foi aplicada pela primeira vez no Xiaomi 13 Ultra, permitindo aos utilizadores ajustar o tom, a tonalidade e a textura na fase de predefinição, retendo ainda mais detalhes e cores para o pós-processamento. As predefinições preferidas também podem ser guardadas para estilos fotográficos pessoais distintos.

Com a tecnologia Xiaomi ProFocus, a série Xiaomi 13T permite que os fotógrafos captem ações imperdíveis com um detalhe incrível, desde fotografias em grande plano de sujeitos em movimento rápido, como cães e pássaros, a imagens fascinantes de pessoas e locais.

Tanto o Xiaomi 13T Pro como o Xiaomi 13T apresentam melhorias consideráveis em termos de eficiência energética e duração de bateria, permitindo aos utilizadores desfrutar de uma experiência de smartphone ainda mais rápida e eficiente.

O Xiaomi 13T Pro é alimentado por um chipset MediaTek Dimensity 9200+ com um CPU Octa-core rápido, que oferece velocidades de até 3,35GHz. Conta também com um GPU Arm Immortalis-G715 incorporado, responsável por melhorar o processamento de imagem, para que as experiências de jogo sejam suaves e sem preocupações com a duração da bateria.

O Xiaomi 13T está equipado com um MediaTek Dimensity 8200-Ultra, construído para uma eficiência energética soberba, utilizando o mais recente processo TSMC 4nm que permite melhorias no desempenho do CPU e do GPU. A dissipação térmica na série Xiaomi 13T é melhorada com uma placa de imersão em aço inoxidável VC de 5000 mm2, garantindo que os smartphones permaneçam frios.

“O MediaTek Dimensity 9200+ no Xiaomi 13T Pro traz o desempenho de um dispositivo de topo e excelente eficiência energética, e o MediaTek Dimensity 8200-Ultra no Xiaomi 13T aprimora a experiência premium do smartphone”, disse JC Hsu, vice-presidente corporativo e General Manager da unidade de negócios de comunicações wireless da MediaTek. “Continuamos a elevar o nível dos dispositivos premium e emblemáticos, fornecendo o melhor desempenho em jogos, imagens, IA e conetividade, garantindo que os consumidores aproveitem os seus smartphones ao máximo e por mais tempo”.

O Xiaomi 13T Pro suporta o Xiaomi 120W HyperCharge, que permite uma carga de 100% em apenas 19 minutos2. Ambos os dispositivos têm a opção de carregamento rápido, com o Xiaomi 13T Pro a atingir 36% e o Xiaomi 13T 21% de carga em apenas 5 minutos.

Desenvolvida com as tecnologias ISP (Internal Shortage Precaution), SOA (Safety Operating Area), DTPT (Dynamic Turbo Power Technology), a série Xiaomi 13T garante uma utilização segura da grande bateria de 5000mAh (typ).

O Xiaomi 13T e o Xiaomi 13T Pro incluirão quatro gerações de atualizações do sistema operativo Android, bem como cinco anos de patches de segurança.

O Xiaomi 13T Pro e o Xiaomi 13T estarão disponíveis em três opções de cores: Alpine Blue, Meadow Green e Black.

- Xiaomi 13T 8+256GB: 649,99€

- Xiaomi 13T Pro 12+512GB: 899,99€

- Xiaomi 13T Pro 16+1TB: 999,99€

No entanto, para quem tenha interesse em ser dos primeiros a adquirir os dispositivos, encontram-se disponíveis em formato de pré-compra com um desconto de 100 euros.

- Xiaomi 13T Pro 16GB+1T: 899,99€ (PVP: 999,99€)

- Xiaomi 13T Pro 12GB+512GB: 799,99€ (PVP: 899,99€)

- Xiaomi 13T: 549,99€ (PVP 649,99€)

Esta promoção da Xiaomi é válida de 26 de setembro a 03 de outubro