A Kaspersky revelou uma investigação sobre as atividades do famoso grupo de ransomware conhecido como Cuba. Este grupo de cibercriminosos implantou recentemente um malware que conseguiu evitar a deteção mais avançada e visou organizações em todo o mundo, deixando um rasto de empresas comprometidas em vários sectores.

Em dezembro de 2022, a Kaspersky detetou um incidente suspeito no sistema de um cliente, descobrindo três ficheiros duvidosos. Estes ficheiros desencadearam uma sequência de ações que levaram ao carregamento da biblioteca komar65, também conhecida como BUGHATCH.

O BUGHATCH é um backdoor sofisticado que se instala na memória do processo. Executa um bloco de código de shell incorporado no espaço de memória que lhe é atribuído, utilizando a API do Windows, que inclui várias funções. Posteriormente, liga-se a um servidor de Comando e Controlo (C2), aguardando instruções adicionais. Pode receber comandos para descarregar software como o Cobalt Strike Beacon e o Metasploit. A utilização do Veeamp no ataque sugere fortemente o envolvimento do ransomware Cuba.

Em particular, o ficheiro PDB faz referência à pasta “komar”, uma palavra russa para “mosquito”, indicando a potencial presença de membros que falam russo no grupo. Uma análise mais aprofundada efetuada pela Kaspersky revelou módulos adicionais distribuídos pelo grupo Cuba, melhorando a funcionalidade do malware. Um desses módulos é responsável pela recolha de informação do sistema, que é depois enviada para um servidor através de pedidos HTTP POST.

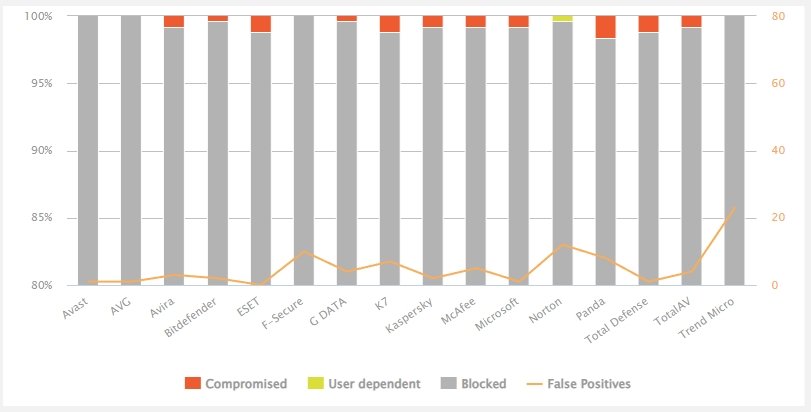

Continuando a sua investigação, a Kaspersky descobriu novas amostras de malware atribuídas ao grupo Cuba no VirusTotal. Algumas destas amostras tinham conseguido escapar à deteção por outros fornecedores de segurança. Estas amostras representam novas iterações do malware BURNTCIGAR, empregando dados encriptados para evitar a deteção antivírus.

“As nossas últimas descobertas sublinham a importância do acesso aos mais recentes relatórios e informações sobre ameaças. À medida que os grupos de ransomware, como Cuba, evoluem e aperfeiçoam as suas táticas, manter-se à frente dos criminosos é crucial para mitigar eficazmente os potenciais ataques. Com o cenário das ameaças em constante mudança, o conhecimento é a melhor defesa contra os cibercriminosos emergentes”, afirma Gleb Ivanov, especialista em cibersegurança da Kaspersky.

Cuba é uma estirpe de ransomware de ficheiro único, difícil de detetar devido ao seu funcionamento sem bibliotecas adicionais. Este grupo de língua russa é conhecido pelo seu extenso alcance e visa sectores como o retalho, finanças, logística, governo e indústria transformadora na América do Norte, Europa, Oceânia e Ásia. Empregam uma mistura de ferramentas públicas e proprietárias, atualizando regularmente o seu conjunto de ferramentas e utilizando táticas como BYOVD (Bring Your Own Vulnerable Driver).

Uma das características da sua operação é a alteração dos carimbos de data e hora da compilação para enganar os investigadores. Por exemplo, algumas amostras encontradas em 2020 tinham uma data de compilação de 4 de junho de 2020, enquanto os carimbos de data/hora em versões mais recentes eram apresentados como tendo origem em 19 de junho de 1992.

A sua abordagem única envolve não só a encriptação de dados, mas também a adaptação de ataques para extrair informações sensíveis, tais como documentos financeiros, registos bancários, contas de empresas e código fonte. As empresas de desenvolvimento de software estão particularmente em risco. Apesar de estar na ribalta há já algum tempo, este grupo mantém-se dinâmico, aperfeiçoando constantemente as suas técnicas.

Caso tenha interesse pode ver a análise completa da empresa no site da Securelist.