A tecnologia sem fios trouxe inúmeras vantagens para as nossas vidas, permitindo-nos aceder à internet a partir de qualquer canto da casa ou localização. No entanto, essa conveniência também vem acompanhada de desafios de segurança. As redes Wi-Fi são alvos frequentes de ataques cibernéticos, podendo comprometer a privacidade dos seus dados e dispositivos. Neste artigo, vamos explorar sete dicas essenciais para ajudar a melhorar a segurança da sua rede sem fios e manter os seus dados protegidos.

1. Altere o Nome de Utilizador e a Palavra-Passe Padrão

O primeiro passo para garantir a segurança da sua rede Wi-Fi é alterar o nome de utilizador e a palavra-passe predefinidos do router. Muitos routers vêm com informações de login padrão que são amplamente conhecidas pelos cibercriminosos. Escolha uma palavra-passe forte e única, contendo letras maiúsculas, minúsculas, números e símbolos. Evite usar informações pessoais óbvias, como datas de nascimento, nomes de familiares ou palavras do dicionário.

2. Ative a Encriptação WPA3

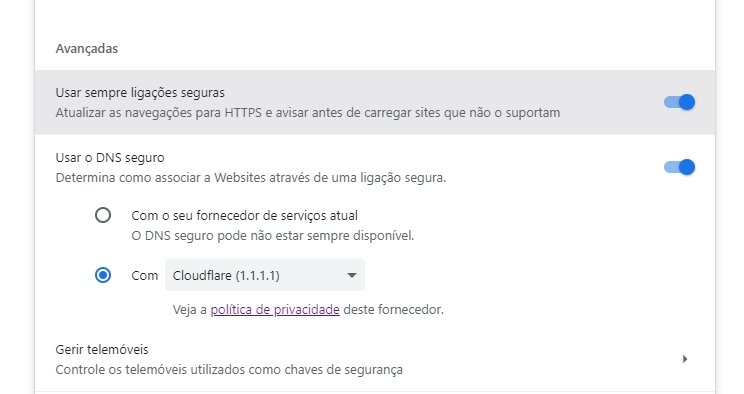

A encriptação é essencial para proteger os dados que trafegam na sua rede Wi-Fi. O protocolo WPA3 (Wi-Fi Protected Access 3) é a versão mais recente e segura de encriptação para redes sem fios. Certifique-se de que o seu router suporta o WPA3 e ative-o nas configurações. Caso o router seja mais antigo e não suporte o WPA3, opte pelo WPA2, que também oferece um bom nível de segurança.

3. Oculte o SSID da Rede

O SSID é o nome da sua rede Wi-Fi que é visível para os dispositivos próximos. Embora ocultar o SSID não seja uma proteção absoluta, pode dificultar a tarefa de invasores em encontrar a sua rede. Assim, apenas os dispositivos que já conhecem o nome da rede poderão ligar-se. No entanto, esta medida não deve ser a única linha de defesa, pois os hackers experientes ainda podem detetar redes ocultas.

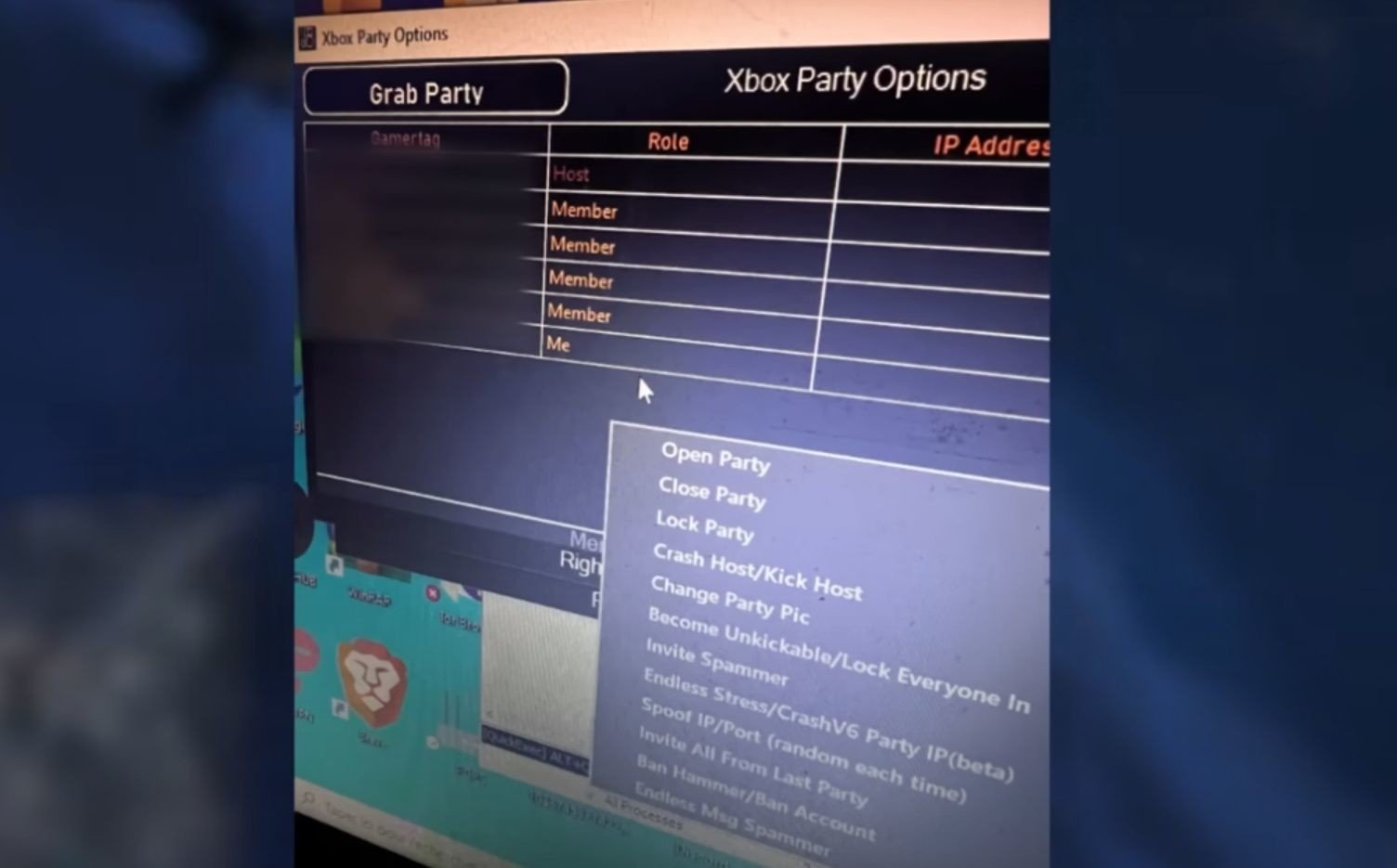

4. Ative o Filtro de Endereços MAC

Cada dispositivo tem um endereço MAC único, que funciona como uma espécie de identificador na rede. Ao ativar o filtro de endereços MAC no seu router, você limita o acesso à rede apenas aos dispositivos cujos endereços tenham sido especificamente autorizados. No entanto, lembre-se de que os endereços MAC também podem ser falsificados, por isso, esta medida não é infalível.

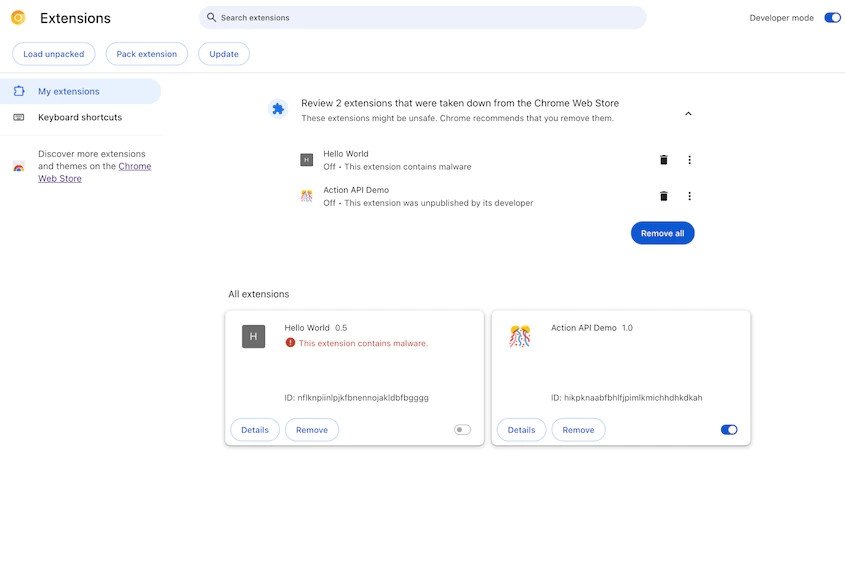

5. Mantenha o Firmware do Router Atualizado

Os fabricantes de routers regularmente lançam atualizações de firmware que corrigem vulnerabilidades de segurança e melhoram o desempenho. Certifique-se de que mantém o firmware do seu router atualizado, para garantir que está a utilizar a versão mais segura e estável.

6. Defina Níveis de Privacidade na Rede

Muitos routers permitem a criação de várias redes Wi-Fi separadas, conhecidas como “Guest Networks”. Ao configurar estas redes adicionais, você pode isolar os dispositivos dos seus convidados ou dispositivos inteligentes do núcleo da sua rede doméstica, aumentando a segurança global.

7. Utilize uma VPN (Rede Privada Virtual)

Uma VPN é uma ferramenta poderosa que pode adicionar uma camada extra de segurança à sua rede Wi-Fi. Ela encripta o tráfego da internet, protegendo os seus dados contra possíveis ataques enquanto navega online. Utilizar uma VPN é especialmente importante quando se liga a redes Wi-Fi públicas, onde os riscos de segurança são ainda maiores.

Em resumo, proteger a sua rede Wi-Fi é uma tarefa essencial nos dias de hoje. Ao seguir estas sete dicas, estará a aumentar significativamente a segurança da sua rede e a proteger os seus dados e dispositivos contra ameaças cibernéticas. Lembre-se de que a segurança é um processo contínuo; portanto, é crucial manter-se atualizado sobre as melhores práticas de segurança e ajustar as suas configurações conforme necessário.